Crackli yazılımın, Apple macOS kullanıcılarına, sistem bilgilerini ve kripto para birimi cüzdan verilerini toplayabilen, daha önce belgelenmemiş bir hırsız kötü amaçlı yazılım bulaştırdığı gözlemlendi.

Doğadaki eserleri tespit eden Kaspersky, söz konusu macOS Ventura 13.6 ve sonraki sürümlerini çalıştıran makineleri hedef alacak şekilde tasarlanmışlardır; bu da kötü amaçlı yazılımın hem Intel hem de Apple silikon işlemci mimarilerindeki Mac’lere bulaşma yeteneğini gösterir.

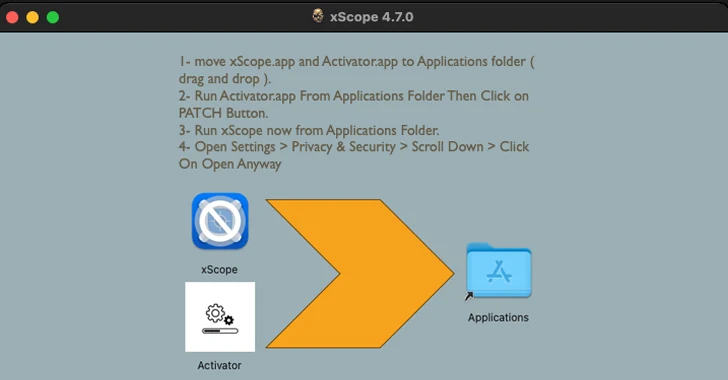

Saldırı zincirleri, “Activator” adlı bir programı ve xScope gibi yasal yazılımın korsan sürümünü içeren bubi tuzaklı disk görüntüsü (DMG) dosyalarından yararlanıyor.

DMG dosyalarını açan kullanıcılardan, her iki dosyayı da Uygulamalar klasörüne taşımaları ve sözde bir düzeltme eki uygulamak ve xScope uygulamasını çalıştırmak için Aktivatör bileşenini çalıştırmaları istenir.

Ancak Activator’ı başlatmak, kurbandan sistem yöneticisi şifresini girmesini isteyen bir komut istemi görüntüler ve böylece değiştirilmiş xScope çalıştırılabilir dosyasını başlatmak için yükseltilmiş izinlerle bir Mach-O ikili dosyasını çalıştırmasına izin verir.

Güvenlik araştırmacısı Sergey Puzan, “İşin püf noktası, kötü niyetli aktörlerin önceden kırılmış uygulama sürümlerini alıp çalıştırılabilir dosyanın başına birkaç bayt ekleyerek kullanıcının Activator’ı başlatmasını devre dışı bırakmasıydı” dedi.

Bir sonraki aşama, şifrelenmiş bir komut dosyasını getirmek için bir komuta ve kontrol (C2) sunucusuyla bağlantı kurmayı gerektirir. C2 URL’si ise iki sabit kodlu listedeki kelimelerin birleştirilmesi ve beş harften oluşan rastgele bir dizinin eklenmesiyle oluşturulur. üçüncü düzey alan adı.

Daha sonra bu etki alanı için bir DNS isteği, üç tane almak üzere gönderilir. DNS TXT kayıtlarıHer biri, bir Python betiği oluşturmak için şifresi çözülen ve bir araya getirilen Base64 kodlu bir şifreli metin parçası içerir; bu da kalıcılık sağlar ve “apple-health”e ulaşarak bir indirici olarak işlev görür.[.]Ana veriyi indirmek ve yürütmek için her 30 saniyede bir “.org” komutunu kullanın.

Puzan, “Bu, bir komuta ve kontrol sunucusuyla iletişim kurmanın ve trafik içindeki etkinliği gizlemenin oldukça ilginç ve alışılmadık bir yoluydu ve yanıt mesajı DNS sunucusundan geldiğinden yükün indirilmesini garanti ediyordu” diye açıkladı ve bunu “ciddi bir şekilde” olarak tanımladı. ustaca.”

Tehdit aktörü tarafından aktif olarak bakımı yapılan ve güncellenen arka kapı, alınan komutları çalıştırmak, sistem meta verilerini toplamak ve virüslü ana makinede Exodus ve Bitcoin Core cüzdanlarının varlığını kontrol etmek için tasarlandı.

Bulunursa, uygulamalar “apple-analyser” alanından indirilen truva atı haline getirilmiş sürümlerle değiştirilir.[.]tohum ifadesini, cüzdan kilit açma şifresini, adını ve bakiyeyi aktör kontrollü bir sunucuya sızdırmak için donatılmış.

Puzan, “Son yük, yönetici ayrıcalıklarına sahip herhangi bir komut dosyasını çalıştırabilen ve makinede yüklü olan Bitcoin Core ve Exodus kripto cüzdan uygulamalarını, cüzdanın kilidi açıldığında gizli kurtarma ifadelerini çalan virüslü sürümlerle değiştirebilen bir arka kapıydı” dedi.

Bu gelişme, crackli yazılımın, Trojan-Proxy ve ZuRu dahil olmak üzere çeşitli kötü amaçlı yazılımlarla macOS kullanıcılarının güvenliğini tehlikeye atan bir kanal haline gelmesiyle ortaya çıkıyor.