Siber güvenlik araştırmacıları “hafif bir yöntem” belirlediler. iKapatma NSO Group’un Pegasus’u, QuaDream’in Reign’ı ve Intellexa’nın Predator’ı gibi kötü şöhretli tehditler de dahil olmak üzere Apple iOS cihazlarındaki casus yazılım işaretlerini güvenilir bir şekilde tanımlamak için.

Pegasus’un ele geçirdiği bir dizi iPhone’u analiz eden Kaspersky, enfeksiyonların tüm iOS cihazlarda bulunan ve her yeniden başlatma olayını ortamıyla birlikte kaydeden metin tabanlı bir sistem günlük dosyası olan “Shutdown.log” adlı bir dosyada iz bıraktığını söyledi. özellikleri.

Güvenlik araştırmacısı Maher Yamout, “Adli cihaz görüntüleme veya tam iOS yedeklemesi gibi daha fazla zaman harcayan edinme yöntemleriyle karşılaştırıldığında Shutdown.log dosyasının alınması oldukça basittir.” söz konusu. “Günlük dosyası bir sysdiagnose (sysdiag) arşivinde saklanır.”

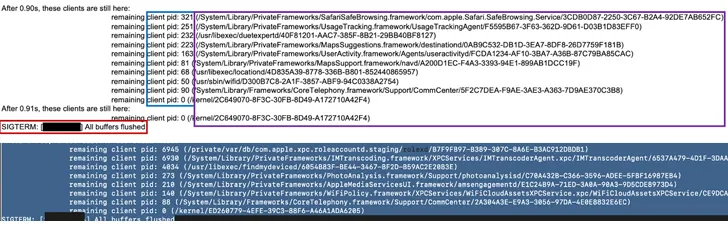

Rus siber güvenlik firması, günlük dosyasında, casus yazılımla ilişkili olanlar gibi “yapışkan” süreçlerin yeniden başlatma gecikmesine neden olduğu örnekleri kaydeden girişler tespit ettiğini ve bazı durumlarda Pegasus ile ilgili süreçleri dörtten fazla yeniden başlatma gecikmesi bildiriminde gözlemlediğini söyledi.

Dahası, soruşturma üç casus yazılım ailesi tarafından da kullanılan benzer bir dosya sistemi yolunun (Pegasus ve Reign için “/private/var/db/” ve Predator için “/private/var/tmp/”) varlığını ortaya çıkardı. uzlaşmanın göstergesi olarak hareket ediyor.

Bununla birlikte, bu yaklaşımın başarısı, hedef kullanıcının cihazını mümkün olduğunca sık yeniden başlatması uyarısına dayanıyor; bu sıklığın tehdit profiline göre değişmesi gerekiyor.

Kaspersky’nin ayrıca yayınlanan İlk yeniden başlatma, son yeniden başlatma ve aylık yeniden başlatma sayısı gibi yeniden başlatma istatistiklerini almak amacıyla Shutdown.log dosyasını çıkarmak, analiz etmek ve ayrıştırmak için Python komut dosyaları koleksiyonu.

Yamout, “Bu yöntemin hafif yapısı, onu kolaylıkla kullanılabilir ve erişilebilir kılıyor.” dedi. “Ayrıca, bu günlük dosyası, girişleri birkaç yıl boyunca saklayabilir, bu da onu anormal günlük girişlerini analiz etmek ve tanımlamak için değerli bir adli yapı haline getirir.”

Açıklama, SentinelOne’un macOS’u hedef alan bilgi hırsızlarını ortaya çıkarmasıyla geldi: Anahtar ÇalmaAtomic ve JaskaGo (diğer adıyla CherryPie veya Gary Stealer), Apple’ın yerleşik antivirüs teknolojisini aşmak için hızla uyum sağlıyor XProtect.

Güvenlik araştırmacısı Phil Stokes, “Apple’ın XProtect imza veri tabanını güncellemeye yönelik yoğun çabalarına rağmen, hızla gelişen bu kötü amaçlı yazılım türleri kaçmaya devam ediyor.” söz konusu. “Tehdit aktörlerinin hızlı bir şekilde uyum sağlama araçları ve nedenleri olduğundan, yalnızca imzaya dayalı tespite güvenmek yeterli değildir.”