Tehdit aktörü şu şekilde takip edildi: TA866 dokuz aylık bir aradan sonra, WasabiSeed ve Screenshotter gibi bilinen kötü amaçlı yazılım ailelerini dağıtmak için yeni bir büyük hacimli kimlik avı kampanyasıyla yeniden ortaya çıktı.

Bu ayın başlarında gözlemlenen ve 11 Ocak 2024’te Proofpoint tarafından engellenen kampanya, Kuzey Amerika’yı hedefleyen, sahte PDF dosyaları içeren binlerce fatura temalı e-postanın gönderilmesini içeriyordu.

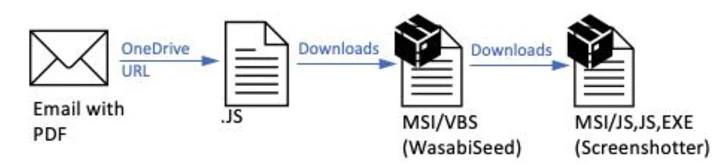

Kurumsal güvenlik firması, “PDF’ler, tıklandığında çok adımlı bir enfeksiyon zinciri başlatan ve sonunda WasabiSeed ve Screenshotter özel araç setinin bir çeşidi olan kötü amaçlı yazılım yüküne yol açan OneDrive URL’leri içeriyordu.” söz konusu.

TA866, şirket tarafından ilk olarak Şubat 2023’te belgelendi ve bu, kurbanın masaüstünün düzenli aralıklarla ekran görüntülerini alabilen ve dışarı sızabilen Screenshotter’ı indirmek için kullanılan bir Visual Basic komut dosyası damlalığı olan WasabiSeed’i dağıtan Screentime adlı bir kampanyaya atfedildi. bu verileri aktör kontrollü bir alana aktarır.

Screenshotter’ın sömürü sonrası için yüksek değerli hedefleri belirlemek için bir keşif aracı görevi görmesi ve sonuçta Rhadamanthys’i düşürmek için AutoHotKey (AHK) tabanlı bir bot yerleştirmesi nedeniyle organize aktörün finansal olarak motive olabileceğini öne süren kanıtlar var. bilgi hırsızı.

Slovak siber güvenlik firması ESET’in Haziran 2023’te elde ettiği sonraki bulgular, Screentime ile en az 2020’den beri aktif olan ve aynı zamanda siber casusluk operasyonları da yürüten bir suç yazılımı grubu olan Asylum Ambuscade adlı başka bir izinsiz giriş seti arasındaki örtüşmeleri ortaya çıkardı.

En son saldırı zinciri, makro destekli Yayıncı eklerinden hileli OneDrive bağlantısı taşıyan PDF’lere geçiş dışında neredeyse hiç değişmeden kaldı; kampanya, bubi tuzaklı PDF’leri dağıtmak için TA571 tarafından sağlanan bir spam hizmetine dayanıyordu.

Proofpoint araştırmacısı Axel F, “TA571 bir spam dağıtıcısıdır ve bu aktör, siber suçlu müşterilerine çeşitli kötü amaçlı yazılımlar dağıtmak ve yüklemek için yüksek hacimli spam e-posta kampanyaları gönderiyor” dedi.

Buna AsyncRAT, NetSupport RAT, IcedID, PikaBot, QakBot (aka Qbot) ve DarkGate dahildir; bunlardan sonuncusu saldırganların bilgi hırsızlığı, kripto para birimi madenciliği ve keyfi programların yürütülmesi gibi çeşitli komutları gerçekleştirmesine olanak tanır.

Splunk, hangi saptanmış DarkGate’i tehlikeye atılmış uç noktalarda başlatmak üzere tasarlanmış bir yükleyiciyi dağıtan birden fazla kampanyada, söz konusu kötü amaçlı PDF dosyaları, DarkGate’in AutoIT yükleyici komut dosyası aracılığıyla yürütülmesini tetiklemek için bir dolap (CAB) arşivi yürüten bir MSI yükleyicisi için bir taşıyıcı görevi görüyor.

Güney Koreli siber güvenlik şirketi S2W, “Darkgate ilk olarak 2017’de ortaya çıktı ve yer altı forumları aracılığıyla Hizmet Olarak Kötü Amaçlı Yazılım biçiminde yalnızca az sayıda saldırı grubuna satılıyor.” söz konusu Bu haftaki kötü amaçlı yazılım analizinde.

“DarkGate, güvenlik araştırmacıları ve satıcıların analiz sonuçlarına dayanarak özellikler ekleyerek ve hataları düzelterek onu güncellemeye devam ediyor.” anti-analiz tekniklerini uygulamak algılamayı atlamak için.

TA866’nın yeniden diriliş haberi, Cofense’in nakliyeyle ilgili kimlik avı e-postalarının, Agent Tesla ve Formbook gibi kötü amaçlı yazılımları yaymak için öncelikle üretim sektörünü hedef aldığını ortaya çıkarmasıyla geldi.

Cofense güvenlik araştırmacısı Nathaniel Raymond, “Nakliye temalı e-postalar tatil sezonlarında çok az da olsa artıyor.” söz konusu.

“Yıllık eğilimler çoğunlukla, bu e-postaların yıl boyunca farklı hacimlerde belirli bir eğilimi takip ettiğini gösteriyor; en önemli hacimler Haziran, Ekim ve Kasım aylarında oluyor.”

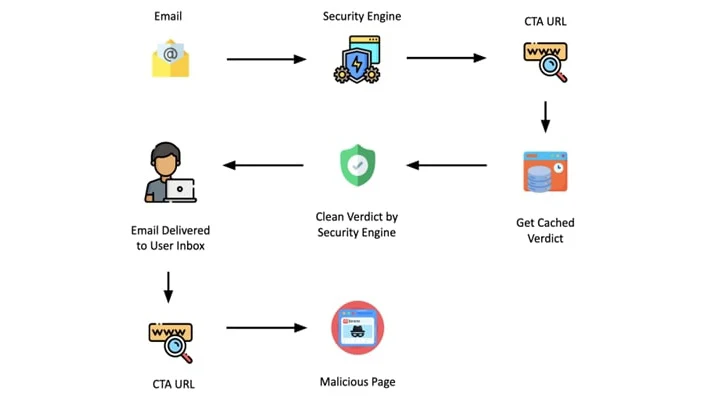

Bu gelişme aynı zamanda, hedeflenen kişiye gönderilen kimlik avı mesajına güvenilir bir web sitesini işaret eden bir Harekete Geçirici Mesaj (CTA) URL’si ekleyerek güvenlik ürünlerini önbelleğe alma mekanizmasından yararlanan yeni bir kaçırma taktiğinin keşfini de takip ediyor.

Trellix, “Stratejileri, saldırı vektörünün görünüşte zararsız bir versiyonunu önbelleğe almayı ve ardından onu kötü amaçlı bir veri yükü gönderecek şekilde değiştirmeyi içeriyor.” söz konusubu tür saldırıların orantısız bir şekilde İtalya, ABD, Fransa, Avustralya ve Hindistan’daki finansal hizmetler, imalat, perakende ve sigorta sektörlerini hedef aldığını belirtti.

Böyle bir URL güvenlik motoru tarafından tarandığında güvenli olarak işaretlenir ve karar, belirli bir süre boyunca önbelleğinde saklanır. Bu aynı zamanda, söz konusu süre içinde URL ile tekrar karşılaşılması durumunda URL’nin yeniden işlenmediği ve bunun yerine önbelleğe alınan sonucun sunulduğu anlamına da gelir.

Trellix, saldırganların, güvenlik satıcılarının CTA URL’sini işleyip kararlarını önbelleğe almasını bekleyerek ve ardından bağlantıyı amaçlanan kimlik avı sayfasına yönlendirecek şekilde değiştirerek bu tuhaflıktan yararlandığına dikkat çekti.

Güvenlik araştırmacıları Sushant Kumar Arya, Daksh Kapur ve Rohan Shah, “Kararın olumlu olması nedeniyle e-posta sorunsuz bir şekilde kurbanın gelen kutusuna düşüyor” dedi. “Şimdi, şüphelenmeyen alıcı e-postayı açıp CTA URL’sindeki bağlantıya/düğmeye tıklamaya karar verirse, kötü amaçlı sayfaya yönlendirilecektir.”