Rusya bağlantılı tehdit aktörü SOĞUK SÜRÜCÜ Rust programlama dilinde yazılmış ilk özel kötü amaçlı yazılımını sunmak için kimlik bilgisi toplamanın ötesine geçmek üzere ticari becerilerini geliştirdiği gözlemlendi.

Google’ın Tehdit Analizi Grubu (TAG), paylaşılan ayrıntılar Son etkinlikte, saldırı zincirlerinin enfeksiyon dizisini tetiklemek için PDF’leri tuzak belgeler olarak kullandığı belirtildi. Yemler, kimliğe bürünme hesaplarından gönderilir.

Blue Callisto, BlueCharlie (veya TAG-53), Calisto (alternatif olarak Callisto olarak yazılır), Gossamer Bear, Star Blizzard (eski adıyla SEABORGIUM), TA446 ve UNC4057 adlarıyla da bilinen COLDRIVER’ın 2019’dan bu yana aktif olduğu biliniyor. geniş sektör yelpazesi.

Buna akademi, savunma, hükümet kuruluşları, STK’lar, düşünce kuruluşları, siyasi yapılar ve son zamanlarda savunma sanayii hedefleri ve enerji tesisleri dahildir.

ABD hükümeti geçen ay yaptığı açıklamada, “Star Blizzard faaliyetlerinden en çok Birleşik Krallık ve ABD’deki hedefler etkilenmiş gibi görünüyor, ancak diğer NATO ülkeleri ve Rusya’ya komşu ülkelerdeki hedeflere karşı da faaliyet gözlemlendi” dedi.

Grup tarafından yürütülen hedef odaklı kimlik avı kampanyaları, kimlik bilgilerini toplamak ve hesaplara erişim sağlamak için sahte oturum açma sayfalarını paylaşma nihai hedefiyle olası kurbanlarla etkileşime geçmek ve güven oluşturmak üzere tasarlandı.

Microsoft, COLDRIVER’ın taktiklerini analiz ederken, aktör kontrollü altyapının otomatik olarak taranmasını önlemek ve ilgilenilen hedefleri kimlik avı açılış sayfalarına yönlendirmeden önce belirlemek için sunucu tarafı komut dosyaları kullandığını belirtti.

Google TAG’ın son bulguları, tehdit aktörünün, hedefleri dosyaları açmaya ikna etmek için Kasım 2022’den beri başlangıç noktası olarak zararsız PDF belgelerini kullandığını gösteriyor.

Teknoloji devi, “COLDRIVER bu belgeleri, kimliğe bürünme hesabının yayınlamayı düşündüğü yeni bir köşe yazısı veya başka türde bir makale olarak sunuyor ve hedeften geri bildirim istiyor” dedi. “Kullanıcı iyi huylu PDF’yi açtığında metin şifrelenmiş görünüyor.”

Alıcının belgeyi okuyamadığını belirten mesaja yanıt vermesi durumunda, tehdit aktörü, bir bulut depolama hizmetinde barındırıldığı iddia edilen şifre çözme aracına (“Proton-decrypter.exe”) bir bağlantıyla yanıt verir.

“Proton-decrypter.exe” adının seçilmesi dikkat çekicidir çünkü Microsoft daha önce saldırganın kimlik avı mesajları yoluyla PDF yemlerini göndermek için çoğunlukla Proton Drive’ı kullandığını açıklamıştı.

Gerçekte şifre çözücü, COLDRIVER’ın makineye gizli erişimini sağlayan ve aynı zamanda hileyi sürdürmek için sahte bir belge görüntüleyen SPICA adlı bir arka kapıdır.

WithSecure’dan (eski adıyla F-Secure) elde edilen önceki bulgular, tehdit aktörünün 2016’nın başlarında gözlemlenen kimlik avı kampanyalarının bir parçası olarak HackingTeam Uzaktan Kontrol Sistemi (RCS) Galileo bilgisayar korsanlığı platformundan bir kötü amaçlı yazılım aracı olan Scout adlı hafif bir arka kapıyı kullandığını ortaya çıkardı.

Fin siber güvenlik şirketi Scout’un “temel sistem bilgilerini ve ele geçirilen bir bilgisayardan ekran görüntülerini toplamak ve ayrıca ek kötü amaçlı yazılımların yüklenmesini sağlamak için bir ilk keşif aracı olarak kullanılması amaçlanıyor”. kayıt edilmiş o zaman.

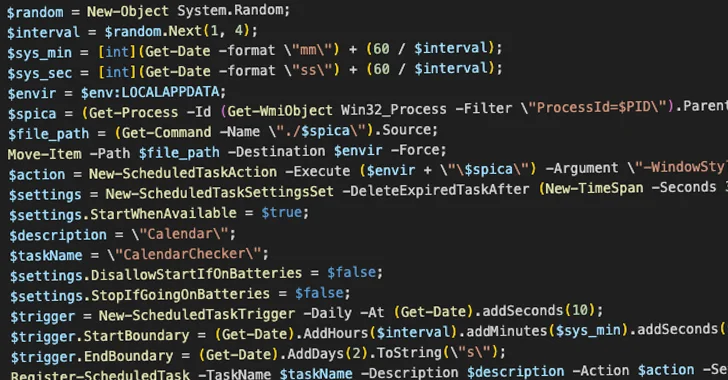

COLDRIVER tarafından geliştirilen ve kullanılan ilk özel kötü amaçlı yazılım olan SPICA, komut ve kontrol (C2) için WebSockets üzerinden JSON’u kullanarak keyfi kabuk komutlarının yürütülmesini, web tarayıcılarından çerezlerin çalınmasını, dosyaların yüklenmesini ve indirilmesini ve numaralandırılmasını kolaylaştırır. ve dosyaları dışarı sızdırmak. Kalıcılık, zamanlanmış bir görev aracılığıyla sağlanır.

Google TAG, “Çalıştırıldıktan sonra SPICA, gömülü bir PDF’nin kodunu çözer, bunu diske yazar ve kullanıcı için bir tuzak olarak açar” dedi. “Arka planda kalıcılık sağlıyor ve komutların yürütülmesini bekleyerek ana C2 döngüsünü başlatıyor.”

Ulus devlet aktörünün implantı kullanımının Kasım 2022’ye kadar uzandığını gösteren kanıtlar var; siber güvenlik kolunda “şifreli” PDF yeminin birden fazla çeşidi var ve bu da yem belgesiyle eşleşecek farklı SPICA versiyonlarının olabileceğini gösteriyor. hedeflere gönderildi.

Google TAG, kampanyayı aksatma ve daha fazla istismarı önleme çabalarının bir parçası olarak, bilgisayar korsanlığı ekibiyle ilişkili bilinen tüm web sitelerini, alan adlarını ve dosyaları eklediğini söyledi. Güvenli Tarama engellenenler listeleri.

Bu gelişme, Birleşik Krallık ve ABD hükümetlerinin, COLDRIVER’ın iki Rus üyesi olan Ruslan Aleksandrovich Peretyatko ve Andrey Stanislavovich Korinets’e hedef odaklı kimlik avı operasyonlarını yürütmeye katılımlarından dolayı yaptırım uygulamalarından bir ay sonra gerçekleşti.

Fransız siber güvenlik firması Sekoia, Korinets ile grup tarafından kullanılan, düzinelerce kimlik avı alanı ve birden fazla sunucudan oluşan bilinen altyapı arasındaki bağlantıları kamuoyuna duyurdu.

Şirket, “Calisto, Moskova’nın stratejik çıkarlarını desteklemek için Rus istihbarat çabalarına katkıda bulunuyor” dedi. söz konusu. “Görünüşe göre etki alanı kaydı [Korinets’] Rus istihbaratı tarafından doğrudan ya da yüklenici ilişkisi yoluyla makul bir şekilde kullanılan temel beceriler.”