Belçika, Fransa, Gazze, İsrail, İngiltere ve ABD’deki üniversitelerde ve araştırma kuruluşlarında Orta Doğu meseleleri üzerinde çalışan yüksek profilli kişiler, İranlı bir siber casusluk grubu tarafından hedef alındı. Zihin Kum Fırtınası Kasım 2023’ten beri.

Microsoft Tehdit İstihbaratı ekibi, tehdit aktörünün “hedefleri kötü amaçlı dosyaları indirmeye yönelik sosyal mühendislik yoluyla gerçekleştirmek amacıyla ısmarlama kimlik avı tuzakları kullandığını” belirtti. söz konusu Çarşamba günü yapılan bir analizde, onu “Mind Sandstorm’un teknik ve operasyonel açıdan olgun bir alt grubu” olarak tanımladı.

Saldırılar, seçilmiş vakalarda, MediaPl adı verilen daha önce belgelenmemiş bir arka kapının kullanımını içeriyor; bu, İranlı tehdit aktörlerinin saldırı sonrası ticari becerilerini geliştirmeye yönelik devam eden çabalarını gösteriyor.

APT35, Charming Kitten, TA453 ve Yellow Garuda olarak da bilinen Mint Sandstorm, usta sosyal mühendislik kampanyalarıyla tanınıyor, hatta olası hedeflere özel kimlik avı e-postaları göndermek için meşru ancak güvenliği ihlal edilmiş hesaplara başvuruyor. İran’ın İslam Devrim Muhafızları Birliği’ne bağlı olduğu değerlendiriliyor (IRGC).

Redmond’a göre alt küme, gazetecileri, araştırmacıları, profesörleri ve Tahran’ı ilgilendiren güvenlik ve politika meseleleri hakkında içgörü sahibi diğer bireyleri ayırmak için kaynak yoğun sosyal mühendislikle ilgileniyor.

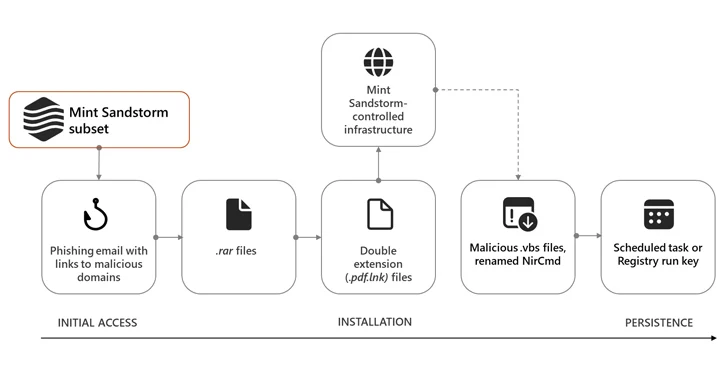

En son izinsiz giriş seti, İsrail-Hamas savaşıyla ilgili tuzakların kullanılması, hedeflerle yakınlık kurmak ve kötü amaçlı yazılım dağıtmaya kalkışmadan önce bir güven düzeyi oluşturmak için gazeteciler ve diğer yüksek profilli kişiler kisvesi altında zararsız e-postalar göndermekle karakterize ediliyor. hedefler.

Microsoft, kampanyanın muhtemelen ulus devlet tehdit aktörünün savaşla ilgili olaylara ilişkin bakış açılarını toplamak amacıyla üstlendiği bir çaba olduğunu söyledi.

E-posta mesajlarını göndermek için taklit etmeye çalıştıkları kişilere ait ihlal edilmiş hesapların kullanılması, daha önce görülmemiş yeni bir Mind Sandstorm taktiğidir ve komuta ve kontrole bağlanmak için curl komutunun kullanılması da (C2) altyapı.

Hedeflerin tehdit aktörüyle etkileşime geçmesi durumunda, onlara RAR arşiv dosyasına işaret eden kötü amaçlı bir bağlantı içeren bir takip e-postası gönderilir; bu, açıldığında, Visual Basic komut dosyalarının C2 sunucusundan alınmasına ve RAR arşiv dosyasında kalıcı olmasına yol açar. Hedeflerin ortamları.

Saldırı zincirleri, MischiefTut veya MediaPL gibi özel implantların da önünü açıyor; bunlardan ilki Microsoft tarafından Ekim 2023’te ilk kez açıklandı.

PowerShell’de uygulanan MischiefTut, keşif komutlarını çalıştırabilen, çıktıları bir metin dosyasına yazabilen ve güvenliği ihlal edilmiş bir sisteme ek araçlar indirebilen temel bir arka kapıdır. Kötü amaçlı yazılımın kaydedilen ilk kullanımı 2022’nin sonlarına kadar uzanıyor.

MediaPL ise Windows Media Player kılığına giriyor ve şifreli iletişimleri C2 sunucusuna iletmek ve sunucudan aldığı komutları başlatmak için tasarlandı.

Microsoft, “Mint Sandstorm, hedef ortamlarda kullanılan araçları geliştirmeye ve değiştirmeye devam ediyor; bu, grubun tehlikeye atılmış bir ortamda varlığını sürdürmesine ve tespitten daha iyi kaçmasına yardımcı olabilecek bir faaliyettir” dedi.

“Bir hedefin sistemine uzaktan erişim elde etme ve sürdürme yeteneği, Mint Sandstorm’un bir sistemin gizliliğini olumsuz yönde etkileyebilecek bir dizi faaliyet yürütmesine olanak sağlayabilir.”

Açıklama Hollanda gazetesi De Volkskrant’tan geliyor açıklığa kavuşmuş bu ayın başlarında Erik van Sabbenİsrail ve ABD istihbarat servisleri tarafından işe alınan Hollandalı bir mühendis, bir su pompası kullanmış olabilir. dağıtmak BİR erken varyant 2007’de İran’ın bir nükleer tesisindeki kötü şöhretli Stuxnet kötü amaçlı yazılımı.