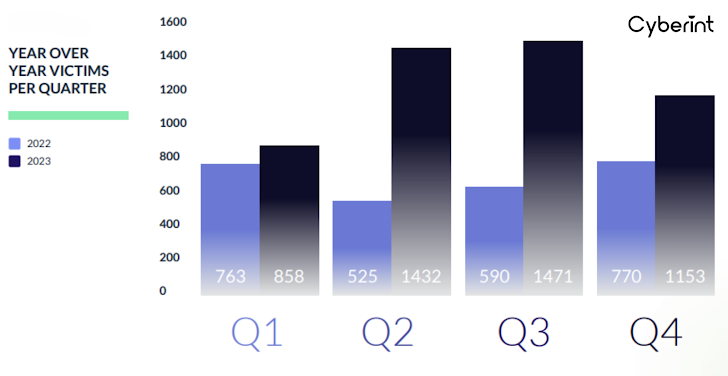

Fidye yazılımı sektörü 2023’te dünya çapında kurban sayısında %55,5’lik endişe verici bir artış görüldü ve 4.368 vakaya ulaştı.

|

| Şekil 1: Her çeyrekte yıldan yıla mağdurlar |

2021’deki patlayıcı büyümeden 2022’deki anlık düşüşe doğru inişli çıkışlı yolculuk sadece bir teaserdı; 2023, 2021’dekiyle aynı coşkuyla geri döndü, mevcut grupları harekete geçirdi ve müthiş bir yeni gelen dalgasını başlattı.

|

| Şekil 2: 2020-2023 fidye yazılımı kurbanlarının sayısı |

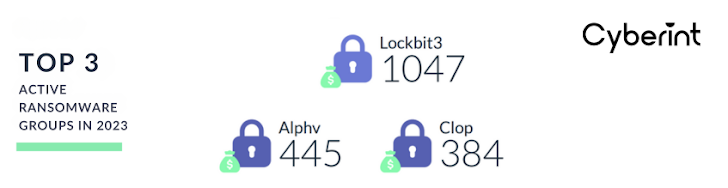

LockBit 3.0, 1047 kurbanla bir numaralı yerini korudu. Boeing’in saldırı, Kraliyet Posta Saldırısı ve daha fazlası. Alpv Ve Cl0p 2023’te sırasıyla 445 ve 384 kurban atfedilerek çok daha az başarı elde edildi.

|

| Şekil 3: 2023’teki en aktif 3 fidye yazılımı grubu |

Bu 3 grup, 2023’teki fidye yazılımı saldırılarındaki artışa büyük katkı sağladı, ancak sorumlu olan tek grup onlar değildi. Birçok saldırı, yeni ortaya çıkan fidye yazılımı çetelerinden geldi: 8TabanRhysida, sabah 3, Malaslocker, BianLianOynamak, Akirave diğerleri.

Fidye Yazılımı Sektörüne Yeni Gelenler

Cyberint’teki araştırma ekibi sürekli olarak en yeni fidye yazılımı gruplarını araştırıyoruz ve bunların potansiyel etkisi açısından analiz edilmesi. Bu blog, sektördeki 3 yeni oyuncuyu inceleyecek, bunların 2023’teki etkilerini inceleyecek ve TTP’lerini derinlemesine inceleyecek.

Diğer yeni oyuncular hakkında bilgi edinmek için 2023 Fidye Yazılımı Raporunu buradan indirin.

03:00 Fidye Yazılımı

3AM adında yeni keşfedilen bir fidye yazılımı türü ortaya çıktı ancak kullanımı şu ana kadar sınırlı kaldı. 2023’te yalnızca 20’den fazla kuruluşu etkilemeyi başardılar (çoğunlukla ABD’de). Ancak, bir hedefin ağına LockBit dağıtmaya çalışan bir fidye yazılımı bağlı kuruluşunun, LockBit engellendiğinde gece 03:00’e geçmesi nedeniyle ün kazanıyorlar.

Yeni fidye yazılımı aileleri sık sık ortaya çıkıyor ve çoğu da aynı hızla ortadan kayboluyor veya hiçbir zaman önemli bir ilgi çekmeyi başaramıyor. Ancak 3AM’in bir LockBit üyesi tarafından geri dönüş olarak kullanılması, saldırganların ilgisini çekebileceğini ve gelecekte tekrar görülebileceğini gösteriyor.

İlginçtir ki 3AM, Rust’ta kodlanmıştır ve tamamen yeni bir kötü amaçlı yazılım ailesi gibi görünmektedir. Belirli bir sırayı takip eder: dosya şifreleme işlemini başlatmadan önce ele geçirilen bilgisayardaki birden fazla hizmeti durdurmaya çalışır. Şifrelemeyi tamamladıktan sonra Birim Gölgesi (VSS) kopyalarını silmeye çalışır. Yazarları ile bilinen siber suç örgütleri arasındaki olası bağlantılar belirsizliğini koruyor.

|

| Şekil 4: Gece 3’te Sızdırılan Veriler |

Tehdit aktörünün şüpheli faaliyetleri, gpresult komutunun belirli bir kullanıcı için bilgisayarda uygulanan politika ayarlarını çıkarmak amacıyla kullanılmasıyla başladı. Daha sonra Cobalt Strike’ın çeşitli bileşenlerini çalıştırdılar ve PsExec’i kullanarak bilgisayardaki ayrıcalıkları yükseltmeye çalıştılar.

Bunun üzerine saldırganlar whoami, netstat, quser, net share gibi komutlar üzerinden keşif gerçekleştirdi. Ayrıca quser ve net view komutlarını kullanarak yanal hareket için diğer sunucuları belirlemeye çalıştılar. Ayrıca kalıcılığı korumak için yeni bir kullanıcı hesabı oluşturdular ve kurbanların dosyalarını FTP sunucularına aktarmak için Wput aracını kullandılar.

2004’teki Yugeon Web Clicks komut dosyasının kullanımı ilk bakışta kafa karıştırıcı görünebilir. Bu durum, yeni ortaya çıkan bir fidye yazılımı grubunun neden bu kadar eski bir teknolojiyi tercih ettiğine dair soruları gündeme getiriyor. Ancak bu seçimin birkaç olası nedeni vardır:

- belirsizlik: Eski komut dosyaları ve teknolojiler, modern güvenlik araçları tarafından yaygın olarak tanınmayabilir ve bu da tespit edilme olasılığını azaltır.

- Basitlik: Daha eski komut dosyaları, modern muadilleriyle sıklıkla ilişkilendirilen karmaşıklıklar olmadan basit işlevsellik sağlayabilir ve dağıtım ve yönetimi kolaylaştırabilir.

- Aşırı güven: Grup, yeteneklerine yüksek düzeyde güven duyabilir ve özellikle web siteleri için daha ileri teknolojiye yatırım yapmanın gerekliliğini görmeyebilir.

Bu seçimin grubu belirli risklere maruz bıraktığını unutmamak gerekir. Bilinen güvenlik açıklarına sahip eski teknolojilerin kullanılması, operasyonlarını dış saldırılara, karşı önlemlere veya diğer tehdit aktörlerinin olası sabotajlarına karşı savunmasız hale getirebilir.

3AM fidye yazılımı grubunun güncel olmayan bir PHP betiği kullanmayı tercih etmesi, siber suçluların öngörülemez doğasının bir kanıtıdır. Kuruluşları hedef almak için gelişmiş fidye yazılımı türlerini kullanmalarına rağmen, arka uç teknolojileri seçimleri stratejik değerlendirmeler, kolaylık ve aşırı güvenin birleşiminden etkilenebilir. Tehditlerin hem en son teknolojilerden hem de eski teknolojilerden kaynaklanabileceğinin bilincinde olarak kuruluşların tetikte kalmasının ve bütünsel bir güvenlik yaklaşımı benimsemesinin öneminin altını çiziyor.

Bilinen TTP’ler

| Aletler | Taktikler |

| Kaynak geliştirme | T1650 – Erişim Edinin |

| Toplamak | T1560 – Toplanan Verileri Arşivle |

| Darbe | T1565.001 – Saklanan Veri İşleme |

| Toplamak | T1532 – Toplanan Verileri Arşivle |

| Toplamak | T1005 – Yerel Sistemden Gelen Veriler |

Rhysida Fidye Yazılımı

Rhysida fidye yazılımı grubu, Mayıs/Haziran 2023’te TOR (.onion) siteleri üzerinden erişilebilen bir kurban destek sohbet portalı başlattıklarında dikkatleri üzerine çekti. Kurbanlarının çıkarlarını gözeterek hareket eden, sistemlerini hedef alan ve güvenlik açıklarını vurgulayan bir “Siber Güvenlik ekibi” olduklarını iddia ediyorlar.

Haziran ayında Rhysida, çalınan Şili Silahı belgelerini veri sızıntısı sitesinden kamuya açıkladıktan sonra dikkat çekti. Grup, o zamandan beri Prospect Medical Holdings de dahil olmak üzere sağlık kurumlarına, onları yakından takip eden önde gelen devlet kurumlarına ve siber güvenlik firmalarına yönelik saldırıları nedeniyle kötü bir üne kavuştu. Aralarında büyük bir teknoloji kesintisine neden oldukları ve çalıntı kişisel bilgileri çevrimiçi olarak sattıkları British Library ve Sony’nin sahibi olduğu bir video oyunu geliştiricisi olan Insomniac Games de dahil olmak üzere çok sayıda yüksek profilli kuruluşu hedef aldılar. Çeşitli sektörlerde geniş bir erişime sahip olduklarını kanıtladılar.

Bilinen TTP’ler

| Aletler | Taktikler |

| Ayrıcalık Yükseltmesi | T1055.003 – İş parçacığı yürütmenin ele geçirilmesi |

| Ayrıcalık Yükseltmesi | T1547.001 – Kayıt Defteri Çalıştırma Anahtarları / Başlangıç Klasörü |

| Ayrıcalık Yükseltmesi | T1055 – Proses Enjeksiyonu |

| Ayrıcalık Yükseltmesi | T1548.002 – Kullanıcı Hesabı Denetimini Atla |

| Savunmadan Kaçınma | T1036 – Maskeleme |

| Savunmadan Kaçınma | T1027.005 – Aletlerden Göstergenin Çıkartılması |

| Savunmadan Kaçınma | T1027 – Karmaşık Dosyalar veya Bilgiler |

| Savunmadan Kaçınma | T1620 – Yansıtıcı Kod Yükleme |

| Savunmadan Kaçınma | T1564.004 – NTFS Dosya Nitelikleri |

| Savunmadan Kaçınma | T1497-Sanallaştırma/Korumalı Alandan Kaçınma |

| Savunmadan Kaçınma | T1564 – Yapıları Gizle |

| Keşif | T1083 – Dosya ve Dizin Keşfi |

| Keşif | T1010 – Uygulama Penceresi Keşfi |

| Keşif | T1082 – Sistem Bilgisi Keşfi |

| Keşif | T1057 – Süreç Keşfi |

| Keşif | T1518.001 – Güvenlik Yazılımı Keşfi |

| İlk Erişim | T1566-Kimlik Avı |

| Toplamak | T1005 – Yerel Sistemden Gelen Veriler |

| Toplamak | T1119 – Otomatik Toplama |

| Kaynak geliştirme | T1587 – Yetenekleri Geliştirin |

| Kaynak geliştirme | T1583-Altyapı Edinme |

| Uygulamak | T1129 – Paylaşılan Modüller |

| Uygulamak | T1059 – Komut ve Komut Dosyası Yorumlayıcısı |

| Keşif | T1595- Aktif Tarama |

| Keşif | T1598-Bilgi Amaçlı Kimlik Avı |

Akira Grubu

Akira GrubuMart 2023’te keşfedildi ve bugüne kadar 81 kurbanın olduğu iddia edildi. Ön araştırmalar, grup ile kötü şöhretli fidye yazılımı grubu Conti arasında güçlü bir bağlantı olduğunu gösteriyor. Conti’nin kaynak kodunun sızdırılması, birden fazla tehdit aktörünün Conti’nin kodunu kullanarak kendi kodunu oluşturmasına veya uyarlamasına yol açtı; bu da hangi grupların Conti ile bağlantısı olduğunu ve hangilerinin yalnızca sızdırılan kodu kullandığını belirlemeyi zorlaştırdı.

Ancak Akira, Conti ile bir bağlantı olduğunu düşündüren, yaklaşımlarındaki benzerliklerden, aynı dosya türleri ve dizinlerin göz ardı edilmesine ve karşılaştırılabilir işlevlerin dahil edilmesine kadar uzanan bazı ipuçları sağlıyor. Ayrıca Akira, dosya şifreleme için Conti fidye yazılımına benzer bir şekilde uygulanan ChaCha algoritmasını kullanıyor. Son olarak, Akira fidye yazılımının arkasındaki kişiler, fidye ödemelerinin tamamını Conti grubuyla ilişkili adreslere yönlendirdi.

Akira, hem Windows hem de Linux sistemlerini etkileyen bir hizmet olarak fidye yazılımı sunuyor. Kurbanları hakkında bilgi ve faaliyetlerine ilişkin güncellemeleri yayınlamak için resmi DLS’lerini (veri sızıntısı sitesi) kullanıyorlar. Tehdit aktörleri öncelikle ABD’ye odaklansa da İngiltere, Avustralya ve diğer ülkeleri de hedef alıyor.

Hem erişimi yeniden kazanmak hem de dosyalarını geri yüklemek için kurbanları çifte fidye ödemeye zorlamak amacıyla verileri sızdırıyor ve şifreliyorlar. Neredeyse tüm izinsiz giriş vakalarında Akira, kurbanın ortamında ilk tutunma noktasını kazanmak için tehlikeye atılan kimlik bilgilerinden yararlandı. İlginç bir şekilde, hedeflenen kuruluşların çoğu, VPN’leri için çok faktörlü kimlik doğrulamayı (MFA) uygulamayı ihmal etmişti. Güvenliği ihlal edilen bu kimlik bilgilerinin kesin kaynağı belirsizliğini korusa da, tehdit aktörlerinin karanlık ağdan erişim veya kimlik bilgileri elde etmiş olma ihtimali var.

Bilinen TTP’ler

| Aletler | Taktikler |

| Sızma | T1567 – Web Hizmeti Üzerinden Sızma |

| İlk Erişim | T1566.001 – Hedefli Kimlik Avı Eki |

| Sızma | T1041 – C2 Kanalı Üzerinden Sızma |

| Sızma | T1537 – Verileri Bulut Hesabına Aktarın |

| Toplamak | T1114.001 – Yerel E-posta Koleksiyonu |

| Darbe | T1486 – Etki için Şifrelenmiş Veriler |

| İlk Erişim | T1566.002 – Hedef odaklı kimlik avı bağlantısı |

| Uygulamak | T1059.001 – PowerShell |

| Uygulamak | T1569.002 – Hizmet Yürütme |

| Keşif | T1016.001 – İnternet Bağlantısı Keşfi |

| İlk Erişim | T1078 – Geçerli Hesaplar |

| Ayrıcalık Yükseltmesi | T1078 – Geçerli Hesaplar |

| Savunmadan Kaçınma | T1078 – Geçerli Hesaplar |

| Kalıcılık | T1078 – Geçerli Hesaplar |

| Ayrıcalık Yükseltmesi | T1547.009 – Kısayol Değişikliği |

| Kalıcılık | T1547.009 – Kısayol Değişikliği |

| İlk Erişim | T1190 – Herkese Açık Uygulamadan Yararlanma |

| Savunmadan Kaçınma | T1027.001 – İkili Dolgu |

| Sızma | T1029 – Planlı Transfer |

| Uygulamak | T1059.003 – Windows Komut Kabuğu |

| İlk Erişim | T1195 – Tedarik Zinciri Uzlaşması |

| Savunmadan Kaçınma | T1036.005 – Meşru Ad veya Konumla Eşleştir |

| Ayrıcalık Yükseltmesi | T1547.001 – Kayıt Defteri Çalıştırma Anahtarları / Başlangıç Klasörü |

| Kalıcılık | T1547.001 – Kayıt Defteri Çalıştırma Anahtarları / Başlangıç Klasörü |

| Sızma | T1020 – Otomatik Süzme |

Fidye yazılımı sektörü gelişiyor ve yüksek kaliteli fidye yazılımı hizmetleri ve araçları geliştirerek isim yapmak isteyen yeni ve cesur grupları kendine çekiyor. Cyberint, 2024 yılında bu yeni gruplardan bazılarının yeteneklerini geliştireceğini ve LockBit 3.0, Cl0p ve AlphV gibi eski grupların yanı sıra sektörde baskın oyuncular olarak ortaya çıkacağını öngörüyor.

En çok hedeflenen sektörler ve ülkeler için Cyberint’in 2023 Fidye Yazılımı Raporu’nu, en iyi 3 fidye yazılımı grubunun dökümünü, kayda değer fidye yazılımı ailelerini, sektöre yeni gelenleri, önemli 2023 kampanyalarını ve 2024 tahminlerini okuyun.