ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), katma Microsoft SharePoint Server’ı Bilinen Açıklardan Yararlanan Güvenlik Açıklarına kadar etkileyen kritik bir güvenlik açığı (KEV) aktif sömürünün kanıtlarını gösteren katalog.

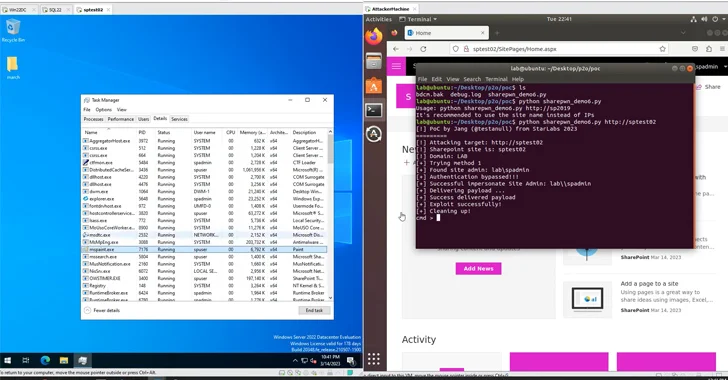

Sorun şu şekilde izlendi: CVE-2023-29357 (CVSS puanı: 9,8), bir saldırganın yönetici ayrıcalıkları kazanmak için kullanabileceği bir ayrıcalık yükseltme kusurudur. Microsoft, Haziran 2023 Yaması Salı güncellemelerinin bir parçası olarak hata için yamalar yayınladı.

Redmond, “Sahte JWT kimlik doğrulama belirteçlerine erişim kazanan bir saldırgan, bunları, kimlik doğrulamayı atlayan ve kimliği doğrulanmış bir kullanıcının ayrıcalıklarına erişmesine olanak tanıyan bir ağ saldırısı yürütmek için kullanabilir” dedi. “Saldırganın hiçbir ayrıcalığa ihtiyacı yoktur ve kullanıcının herhangi bir işlem yapmasına da gerek yoktur.”

StarLabs SG’den güvenlik araştırmacısı Nguyễn Tiến Giang (Jang) bir istismar gösterdi Pwn2Own Vancouver hackleme yarışmasındaki kusur nedeniyle 100.000 $ ödül kazandı.

önceden kimliği doğrulanmış uzaktan kod yürütme zinciri kimlik doğrulama atlamasını (CVE-2023–29357) kod ekleme hatasıyla birleştirir (CVE-2023-24955CVSS puanı: 7,2), ikincisi Mayıs 2023’te Microsoft tarafından yamalanmıştır.

Tiến Giang, “Kötüye kullanım zincirini keşfetme ve oluşturma süreci, tüm istismar zincirini tamamlamak için neredeyse bir yıl süren titiz bir çaba ve araştırma gerektirdi.” kayıt edilmiş Eylül 2023’te yayınlanan teknik bir raporda.

CVE-2023-29357’nin gerçek dünyada kullanılmasına ilişkin ek ayrıntılar ve bunları kötüye kullanabilecek tehdit aktörlerinin kimlikleri şu anda bilinmiyor. Bununla birlikte, federal kurumların aktif tehdide karşı güvenlik sağlamak için yamaları 31 Ocak 2024’e kadar uygulamaları tavsiye ediliyor.