Güvenliği zayıf olan Microsoft SQL (MS SQL) sunucuları, ilk erişim elde etmek için mali açıdan motive edici devam eden bir kampanyanın parçası olarak ABD, Avrupa Birliği ve Latin Amerika (LATAM) bölgelerinde hedefleniyor.

Securonix araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov teknik bir raporda, “Analiz edilen tehdit kampanyası iki yoldan biriyle sona eriyor gibi görünüyor; ya ele geçirilen ana bilgisayara ‘erişim’ satılması ya da fidye yazılımı yüklerinin nihai olarak teslim edilmesi.” rapor The Hacker News ile paylaşıldı.

Türk asıllı aktörlerle bağlantılı kampanyaya kod adı verildi RE#TURGENCE Siber güvenlik firması tarafından.

Sunuculara ilk erişim, kaba kuvvet saldırılarının gerçekleştirilmesini ve ardından xp_cmdshell yapılandırma seçeneği güvenliği ihlal edilmiş ana bilgisayarda kabuk komutlarını çalıştırmak için. Bu etkinlik, Eylül 2023’te ortaya çıkan DB#JAMMER adlı önceki kampanyanın etkinliğini yansıtıyor.

Bu aşama, gizlenmiş bir Cobalt Strike işaret yükünü almaktan sorumlu olan uzak bir sunucudan bir PowerShell betiğinin alınmasının önünü açıyor.

Kullanım sonrası araç seti daha sonra, makineye erişmek ve kimlik bilgilerini toplamak için Mimikatz ve keşif gerçekleştirmek için Gelişmiş Bağlantı Noktası Tarayıcısı gibi ek araçları indirmek için AnyDesk uzak masaüstü uygulamasını takılı bir ağ paylaşımından indirmek için kullanılır.

Yanal hareket, adı verilen meşru bir sistem yönetim yardımcı programı aracılığıyla gerçekleştirilir. PsExechangisi programları yürütmek uzak Windows ana bilgisayarlarında.

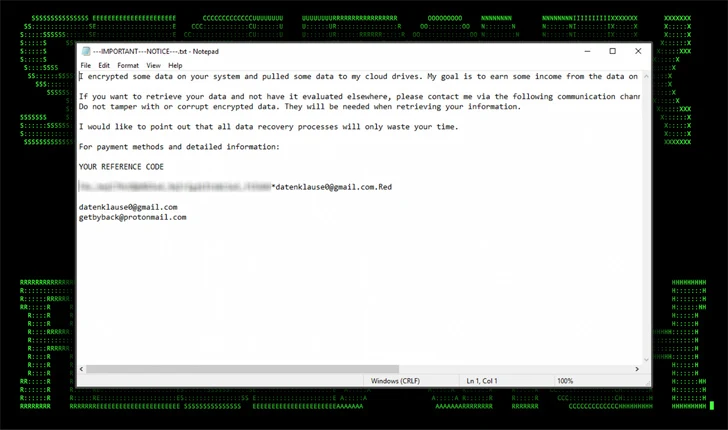

Bu saldırı zinciri, eninde sonunda, Fidye yazılımını taklit edinDB#JAMMER kampanyasında da bunun bir çeşidi kullanıldı.

Kolesnikov, The Hacker News’e şunları söyledi: “İki kampanyada kullanılan göstergeler ve kötü amaçlı TTP’ler tamamen farklı; dolayısıyla bunların iki farklı kampanya olma ihtimali çok yüksek.”

“Daha spesifik olarak, ilk sızma yöntemleri benzer olsa da DB#JAMMER biraz daha karmaşıktı ve tünelleme kullanıyordu. RE#TURGENCE daha hedefe yöneliktir ve normal aktiviteye uyum sağlamak amacıyla AnyDesk gibi meşru araçları ve uzaktan izleme ve yönetimi kullanma eğilimindedir.”

Securonix, tehdit aktörleri tarafından yapılan ve pano etkinliğini izlemesine olanak tanıyan bir operasyonel güvenlik (OPSEC) hatasını ortaya çıkardığını söyledi. pano paylaşım özelliği AnyDesk etkinleştirildi.

Bu, onların Türk kökenlerini ve çevrimiçi takma adlarını derlemeyi mümkün kıldı; bu aynı zamanda Steam’deki bir profile ve adlı bir Türk hack forumuna da karşılık geliyor. SpyHack.

Araştırmacılar, “Kritik sunucuları doğrudan internete maruz bırakmaktan her zaman kaçının” diye uyardı. “RE#TURGENCE vakasında saldırganlar, ana ağın dışından doğrudan sunucuya kaba kuvvetle girmeyi başardılar.”