Mirai tabanlı yeni bir botnet adı verildi NoaBot 2023 yılının başından bu yana tehdit aktörleri tarafından kripto madenciliği kampanyasının bir parçası olarak kullanılıyor.

Akamai güvenlik araştırmacısı Stiv Kupchik, “Yeni botnet NoaBot’un yetenekleri arasında, solucanlı bir kendi kendine yayıcı ve ek ikili dosyaları indirip yürütmek veya kendisini yeni kurbanlara yaymak için bir SSH anahtarı arka kapısı yer alıyor” dedi. rapor The Hacker News ile paylaşıldı.

Kaynak kodu 2016 yılında sızdırılan Mirai, çok sayıda botnet’in öncüsü oldu; en sonuncusu, dağıtılmış hizmet reddi (DDoS) saldırıları gerçekleştirebilen InfectedSlurs’du.

NoaBot’un, yakın zamanda yönlendiricileri ve IoT cihazlarını hedeflemek için bir güncelleme alan, P2PInfect olarak bilinen Rust tabanlı bir kötü amaçlı yazılım ailesini içeren başka bir botnet kampanyasıyla bağlantılı olabileceğine dair göstergeler var.

Bu, tehdit aktörlerinin SSH sunucularını hedef alan son saldırılarda NoaBot yerine P2PInfect’i bırakmayı da denediği gerçeğine dayanıyor; bu da özel kötü amaçlı yazılımlara yönelme girişimlerinin olası olduğunu gösteriyor.

NaoBot’un Mirai temellerine rağmen, yayma modülü, saldırıya açık sunucuları aramak için bir SSH tarayıcısından yararlanıyor sözlük saldırısı onlara kaba kuvvet uygulamak ve uzaktan erişim için .ssh/authorized_keys dosyasına bir SSH ortak anahtarı eklemek için. İsteğe bağlı olarak, başarılı bir istismarın ardından ek ikili dosyaları indirip çalıştırabilir veya kendisini yeni kurbanlara yayabilir.

Kupchik, “NoaBot, antivirüs motorlarının kötü amaçlı yazılımları algılama şeklini değiştirmiş gibi görünen uClibc ile derlendi” dedi. “Diğer Mirai çeşitleri genellikle Mirai imzasıyla tespit edilirken, NoaBot’un antivirüs imzaları bir SSH tarayıcısına veya genel bir truva atına aittir.”

Saldırı zinciri, analizi zorlaştırmak için gizleme taktiklerini birleştirmenin yanı sıra, sonuçta XMRig madeni para madencisinin değiştirilmiş bir versiyonunun konuşlandırılmasıyla sonuçlanır.

Yeni varyantı diğer benzer Mirai botnet tabanlı kampanyalardan ayıran şey, madencilik havuzu veya cüzdan adresi hakkında herhangi bir bilgi içermemesi ve dolayısıyla yasa dışı kripto para birimi madenciliği planının karlılığını değerlendirmeyi imkansız hale getirmesidir.

Kupchik, tehdit aktörlerinin bir miktar hazırlıklı olduğunu vurgulayarak, “Madenci, yapılandırmasını gizler ve aynı zamanda madenci tarafından kullanılan cüzdan adresinin açığa çıkmasını önlemek için özel bir madencilik havuzu kullanır.” dedi.

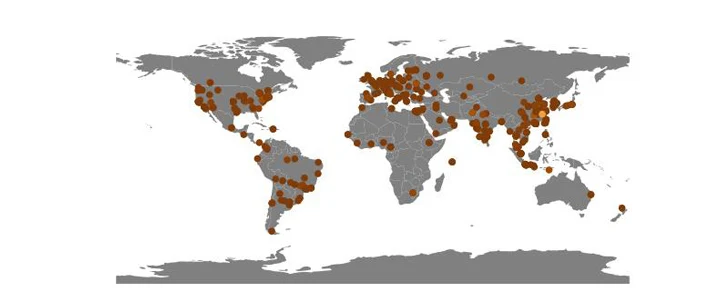

Akamai, bugüne kadar dünya çapında coğrafi olarak yayılmış 849 kurban IP adresi tespit ettiğini, Çin’de yüksek yoğunlukların rapor edildiğini, öyle ki bu sayının 2023’te bal küplerine yönelik tüm saldırıların neredeyse %10’una tekabül ettiğini söyledi.

Kupchik, “Kötü amaçlı yazılımın yanal hareket yöntemi, eski SSH kimlik bilgileri sözlüğü saldırılarıdır” dedi. “Ağınıza rastgele internet SSH erişimini kısıtlamak, bulaşma riskini büyük ölçüde azaltır. Ayrıca, kötü amaçlı yazılım temel bir parola listesi kullandığından, güçlü (varsayılan veya rastgele oluşturulmamış) parolalar kullanmak ağınızı daha güvenli hale getirir. tahmin edilebilir şifreler“