Mobil ağ operatörü Orange Spain, bir tehdit aktörünün sınır ağ geçidi protokolünü ele geçirmek için hırsız kötü amaçlı yazılım aracılığıyla ele geçirilen yönetici kimlik bilgilerini kullanmasının ardından 3 Ocak’ta birkaç saat boyunca internet kesintisi yaşadı (BGP) trafik.

Şirket, “IP ağ koordinasyon merkezindeki (RIPE) Orange hesabı, bazı müşterilerimizin gezinmesini etkileyen uygunsuz erişime maruz kaldı” dedi. söz konusu X’te (eski adıyla Twitter) yayınlanan bir mesajda.

Ancak şirket, hiçbir kişisel verinin ele geçirilmediğini ve olayın yalnızca bazı tarama hizmetlerini etkilediğini vurguladı.

X’te Ms_Snow_OwO adıyla anılan tehdit aktörü, talep edildi Orange Spain’in RIPE hesabına erişim elde etmiş olmak. RIPE bölgesel bir İnternet kayıt defteridir (RIRAvrupa, Orta Asya, Rusya ve Batı Asya’da IP adreslerinin ve otonom sistem (AS) numaralarının tahsisini ve kaydını denetler.

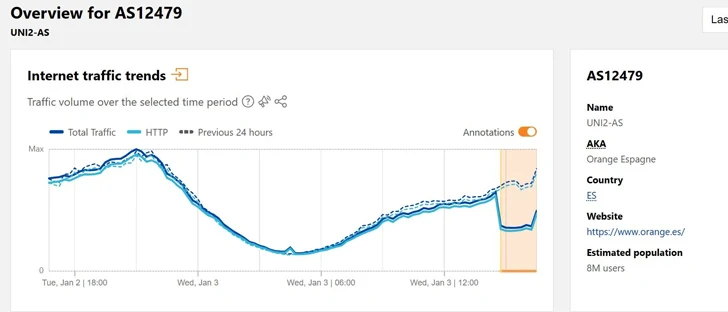

Siber güvenlik firması Hudson Rock, “Tehdit aktörü, çalınan hesabı kullanarak Orange’ın IP adresine ait AS numarasını değiştirdi, bu da Orange’da büyük kesintilere ve trafikte %50 kayıpla sonuçlandı.” dedi. söz konusu.

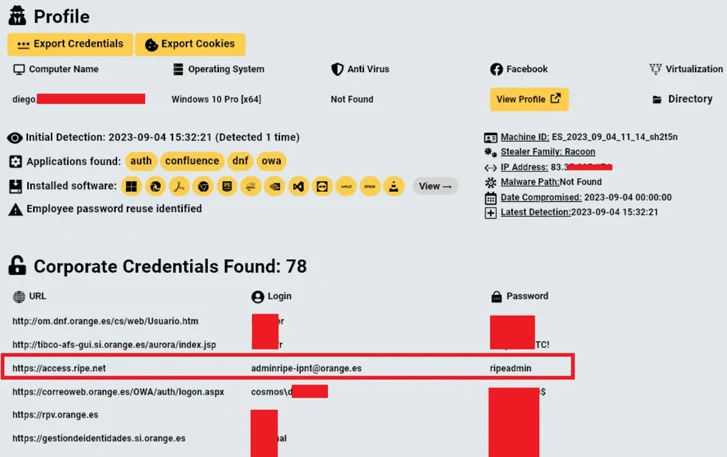

Daha ayrıntılı analiz, yönetici hesabının e-posta adresinin, 4 Eylül 2023’te Raccoon Stealer kötü amaçlı yazılımının sızdığı bir Orange Spain çalışanının bilgisayarıyla ilişkili olduğunu ortaya çıkardı.

Hırsızın çalışanın sistemine nasıl ulaştığı şu anda bilinmiyor, ancak bu tür kötü amaçlı yazılım aileleri genellikle kötü amaçlı reklam veya kimlik avı dolandırıcılığı yoluyla yayılıyor.

“Makinede tanımlanan kurumsal kimlik bilgileri arasında çalışanın, tehdit aktörü tarafından ifşa edilen e-posta adresini ([email protected]) kullanarak ‘https://access.ripe.net’e yönelik belirli kimlik bilgileri vardı.” şirket eklendi.

Daha da kötüsü, Orange’ın RIPE yönetici hesabını güvence altına almak için kullanılan şifre “ripeadmin”di ve bu hem zayıf hem de kolayca tahmin edilebilir bir şifreydi.

Güvenlik araştırmacısı Kevin Beaumont ayrıca, RIPE’nin ne iki faktörlü kimlik doğrulamayı (2FA) zorunlu kıldığını ne de hesapları için güçlü bir şifre politikası uygulamadığını, bunun da onu kötüye kullanıma hazır hale getirdiğini belirtti.

Beaumont, “Şu anda bilgi hırsızlığı yapan pazaryerleri, Access.ripe.net’e binlerce kimlik bilgisi satıyor; bu da bunu Avrupa’daki kuruluşlarda ve İSS’lerde etkili bir şekilde tekrarlamanıza olanak sağlıyor.” söz konusu.

OLGUN, ki bu şu anda araştırılıyor Başka hesapların da benzer şekilde etkilenip etkilenmediğini görmek için etkilenen hesap sahipleriyle doğrudan iletişime geçileceğini söyledi. Ayrıca RIPE NCC Access hesabı kullanıcılarını şifrelerini güncellemeye ve hesapları için çok faktörlü kimlik doğrulamayı etkinleştirmeye teşvik etti.

“Uzun vadede, tüm RIPE NCC Erişim hesapları için mümkün olan en kısa sürede zorunlu hale getirmek ve çeşitli doğrulama mekanizmalarını tanıtmak için 2FA uygulamasını hızlandırıyoruz.” katma.

Olay, bilgi hırsızlığı bulaşmalarının sonuçlarını vurgulamaya hizmet ediyor ve kuruluşların ağlarını bilinen ilk saldırı vektörlerine karşı korumak için adımlar atmasını gerektiriyor.