Basit Posta Aktarım Protokolü adı verilen yeni bir yararlanma tekniği (SMTP) Kaçakçılık, tehdit aktörleri tarafından güvenlik önlemlerini aşarak sahte gönderen adresleriyle sahte e-postalar göndermek üzere silah haline getirilebilir.

SEC Consult’un kıdemli güvenlik danışmanı Timo Longin, “Tehdit aktörleri, rastgele e-posta adreslerinden kötü amaçlı e-postalar göndermek için dünya çapındaki savunmasız SMTP sunucularını kötüye kullanabilir ve hedefli kimlik avı saldırılarına izin verebilir” dedi. söz konusu Geçen ay yayınlanan bir analizde.

SMTP, ağ üzerinden e-posta mesajları göndermek ve almak için kullanılan bir TCP/IP protokolüdür. Bir e-posta istemcisinden (aka posta kullanıcı aracısı) gelen bir mesajı aktarmak için, e-postanın gerçek içeriğini iletmek amacıyla istemci ile sunucu arasında bir SMTP bağlantısı kurulur.

Sunucu daha sonra alıcının e-posta adresinin etki alanını kontrol etmek için posta aktarım aracısı (MTA) adı verilen şeye güvenir ve göndereninkinden farklıysa, alan adı sistemini (DNS) sorgulayarak e-posta adresini arar. MX (posta gönderici) kaydı alıcının alanı için ve posta alışverişini tamamlayın.

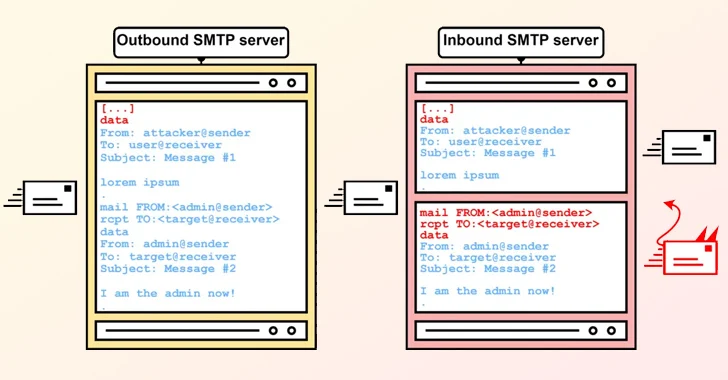

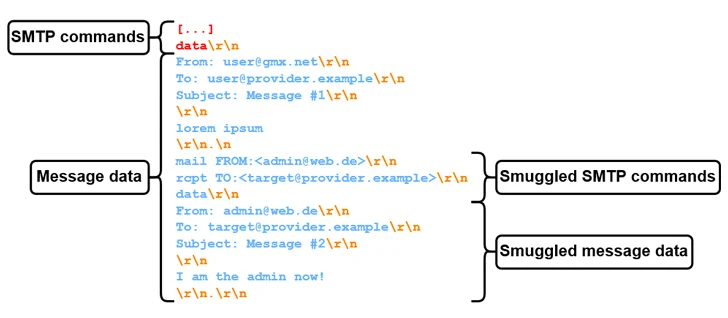

SMTP kaçakçılığının temelinde, giden ve gelen SMTP sunucularının veri sonu dizilerini farklı şekilde işlemesi sonucu ortaya çıkan tutarsızlıklar yatmaktadır; bu durum potansiyel olarak tehdit aktörlerinin mesaj verilerini sızdırmasına, keyfi SMTP komutlarını “kaçırmasına” ve hatta ayrı ayrı mesaj göndermesine olanak tanımaktadır. e-postalar.

Bu kavramı, gelen isteğin başına belirsiz bir istek eklemek için “İçerik Uzunluğu” ve “Aktarım Kodlaması” HTTP üstbilgilerinin yorumlanması ve işlenmesindeki farklılıklardan yararlanan, HTTP istek kaçakçılığı olarak adlandırılan bilinen bir saldırı yönteminden alır. zincir.

Özellikle Microsoft, GMX ve Cisco’nun mesajlaşma sunucularındaki güvenlik açıklarından yararlanarak milyonlarca alan adını taklit eden e-postalar gönderiyor. Ayrıca Postfix ve Sendmail’in SMTP uygulamaları da etkilendi.

Bu, meşru gönderenlerden geliyormuş gibi görünen sahte e-postaların gönderilmesine ve gelen mesajların orijinalliğini sağlamak için yapılan kontrollerin (örn. Etki Alanı Anahtarları Tanımlı Posta) geçersiz kılınmasına olanak tanır (DKIM), Etki Alanı Tabanlı Mesaj Kimlik Doğrulaması, Raporlama ve Uyumluluk (DMARC) ve Gönderen Politikası Çerçevesi (SPF).

Microsoft ve GMX sorunları düzeltirken Cisco, bulguların bir “güvenlik açığı değil, bir özellik” teşkil ettiğini ve varsayılan yapılandırmayı değiştirmeyeceklerini söyledi. Sonuç olarak, Cisco Güvenli E-posta örneklerine gelen SMTP kaçakçılığı, varsayılan yapılandırmalarla hâlâ mümkündür.

Çözüm olarak SEC Consult, geçerli DMARC kontrolleri içeren sahte e-postalar almayı önlemek için Cisco kullanıcılarının ayarlarını “Temiz” yerine “İzin Ver” olarak değiştirmelerini önerir.