Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), hassas bilgileri toplamak amacıyla OCEANMAP, MASEPIE ve STEELHOOK gibi daha önce belgelenmemiş kötü amaçlı yazılımları dağıtmak amacıyla Rusya bağlantılı APT28 grubu tarafından düzenlenen yeni bir kimlik avı kampanyası konusunda uyardı.

Etkinlik, saptanmış Ajans tarafından 15 ve 25 Aralık 2023 tarihleri arasında, alıcıları bir belgeyi görüntülemek için bir bağlantıya tıklamaya teşvik eden e-posta mesajlarıyla devlet kurumlarını hedef alıyor.

KULLANICIDAN YÖNETİCİYE: Bilgisayar Korsanlarının Tam Kontrolü Nasıl Kazandığını Öğrenin

Bilgisayar korsanlarının yönetici olmak için kullandıkları gizli taktikleri, çok geç olmadan bunu nasıl tespit edip engelleyeceğinizi keşfedin. Web seminerimize bugün kaydolun.

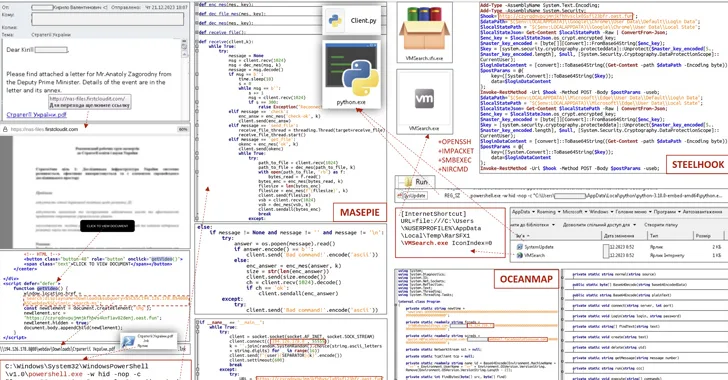

Ancak tam tersine, bağlantılar, JavaScript’i ve “search-ms:” URI protokol işleyicisini kötüye kullanan kötü amaçlı web kaynaklarına yönlendirerek, bilinen yeni bir kötü amaçlı yazılım için bir enfeksiyon zincirini etkinleştirmek üzere PowerShell komutlarını başlatan bir Windows kısayol dosyasını (LNK) bırakır. MASEPIE olarak.

MASEPIE, komut ve kontrol (C2) sunucusuyla iletişimin TCP protokolünü kullanan şifreli bir kanal üzerinden gerçekleştiği, dosyaları indirmek/yüklemek ve komutları yürütmek için kullanılan Python tabanlı bir araçtır.

Saldırılar ayrıca, web tarayıcısı verilerini toplayıp bunları Base64 kodlu formatta aktör kontrollü bir sunucuya aktarabilen STEELHOOK adlı bir PowerShell betiği de dahil olmak üzere ek kötü amaçlı yazılımların dağıtımının önünü açıyor.

Ayrıca cmd.exe kullanarak komutları yürütmek için tasarlanmış, OCEANMAP adlı C# tabanlı bir arka kapı da teslim ediliyor.

” IMAP protokolü CERT-UA, “bir kontrol kanalı olarak kullanılıyor” dedi ve Windows Başlangıç klasöründe “VMSearch.url” adlı bir URL dosyası oluşturularak kalıcılığın artırılması sağlandı.

“Base64 kodlu formdaki komutlar, ilgili e-posta dizinlerinin ‘Taslaklarında’ bulunur; taslakların her biri bilgisayarın adını, kullanıcının adını ve işletim sisteminin sürümünü içerir. Komutların sonuçları gelen kutusu dizininde saklanır.”

Ajans ayrıca, keşif ve yanal hareket faaliyetlerinin, ilk uzlaşmanın ardından bir saat içinde aşağıdaki araçlardan yararlanılarak gerçekleştirildiğine dikkat çekti: Impacket ve SMBExec.

Açıklama, IBM X-Force’un APT28’in HeadLace adı verilen özel bir arka kapının teslimini kolaylaştırmak için devam eden İsrail-Hamas savaşıyla ilgili yemleri kullandığını açıklamasından haftalar sonra geldi.

Son haftalarda, üretken Kremlin destekli bilgisayar korsanlığı grubunun, mağdurların e-posta bilgilerine yetkisiz erişim sağlamak için Outlook e-posta hizmetinde (CVE-2023-23397, CVSS puanı: 9,8) artık yamalı olan kritik bir güvenlik açığından yararlandığı iddia edildi. Exchange sunucularındaki hesaplar.