Buna göre

ArsTechnicaAraştırmacılar bugün, dört yıl boyunca binlerce iPhone ünitesinin casus yazılımlar tarafından saldırıya uğradığını gösteren kanıtlar sundular. Bu iPhone’lar Moskova’daki güvenlik firması Kaspersky’nin çalışanlarına aitti. Saldırganlar daha önce hiç görülmemiş düzeyde bir erişim elde etmeyi başardılar ve tüm bunlar, Apple ve yarı iletken tasarım firması Arm Holdings dışında pek fazla kişinin aşina olmadığı bir donanım özelliğindeki bir güvenlik açığından yararlanılarak yapıldı.

Saldırganların bu donanım özelliğini nasıl öğrendiği bilinmiyor ve araştırmacıların bile bunun ne amaçla yapıldığına dair hiçbir fikri yok. Ayrıca donanımın yerel bir iPhone parçası mı olduğu yoksa Arm’ın CoreSight’ı gibi üçüncü taraf bir bileşen tarafından mı etkinleştirildiği de bilinmiyor. Casus yazılım, Kaspersky çalışanlarına ait iPhone birimlerine bulaşmanın yanı sıra Rusya’daki büyükelçiliklerde ve diplomatik misyonlarda çalışan binlerce kişinin kullandığı iPhone’ları da etkiledi.

Casus yazılım iPhone’ları hedef alacak şekilde nasıl yayıldı? Görünüşe göre bu mesaj, kurbanın herhangi bir işlem yapmasını gerektirmeyen bir süreç kullanılarak iMessage metinleri aracılığıyla gönderilmişti. iPhone’lar virüs bulaştığında mikrofon kayıtlarını, fotoğrafları, coğrafi konum verilerini ve diğer hassas bilgileri saldırganların kontrol ettiği sunuculara aktardı. Bir iPhone’un yeniden başlatılması, cihazı enfeksiyondan kurtarırken, saldırganlar aynı cihaza casus yazılım yüklü yeni bir metin gönderecek ve cihaz her yeniden başlatıldığında cihazı yeniden enfekte edecektir.

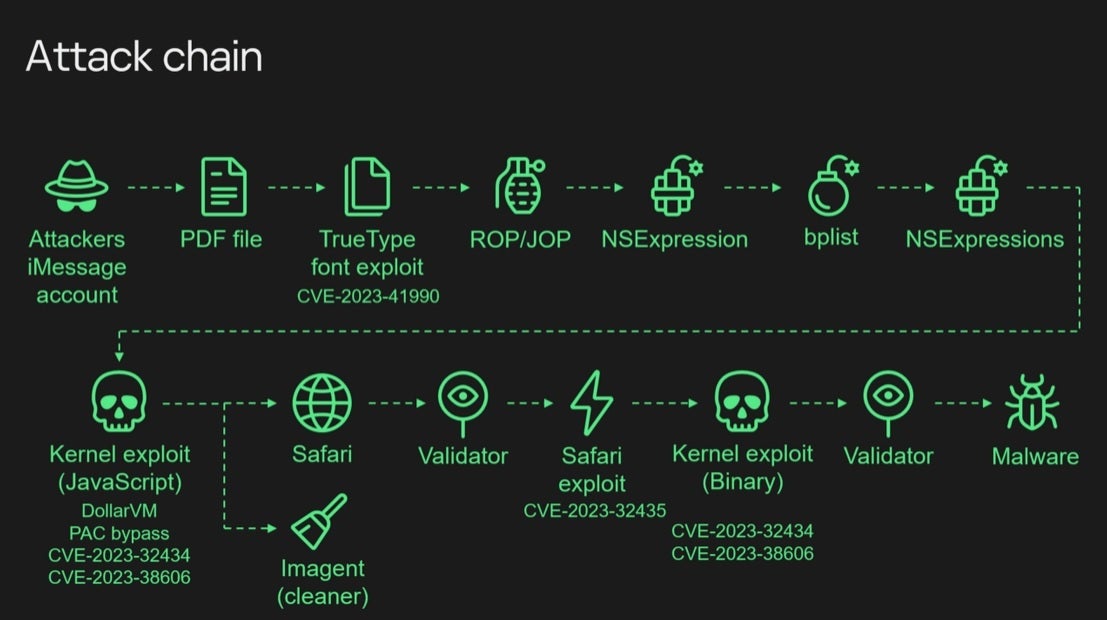

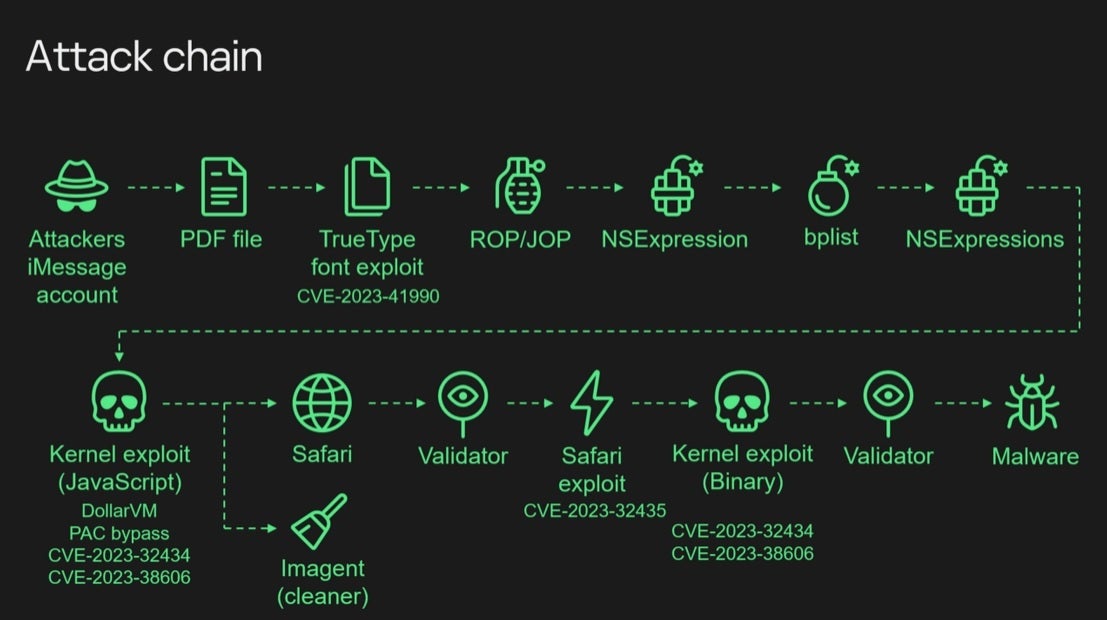

Üçgenleme istismar zinciri

Kaspersky araştırmacısı Boris Larin bir e-postada şöyle yazdı: “Bu açıktan yararlanmanın karmaşıklığı ve özelliğin belirsizliği, saldırganların gelişmiş teknik becerilere sahip olduğunu gösteriyor. Analizimiz, onların bu özellikten nasıl haberdar olduklarını ortaya koymadı ancak kaza eseri olanlar da dahil olmak üzere tüm olasılıkları araştırıyoruz.” geçmiş cihaz yazılımı veya kaynak kodu sürümlerinde ifşa edildi. Donanım tersine mühendisliği yoluyla da bunu bulmuş olabilirler.”

Kötü amaçlı yazılım ve bunun kurulmasına yol açan kampanyanın her ikisi de “Üçgenleme” olarak adlandırılıyordu ve dört adet sıfır gün güvenlik açığı içeriyordu; bu, saldırganların bu güvenlik açıklarından Apple’dan önce haberdar olduğu anlamına geliyordu. Apple o zamandan beri şu şekilde kataloglanan kusurları düzeltti:

- CVE-2023-32434

- CVE-2023-32435

- CVE-2023-38606

- CVE-2023-41990

Bu sorunun kökeninde yer alan yukarıda bahsedilen gizli donanım ve dört sıfır gün kusuru yalnızca iPhone modellerini etkilemedi; aynı zamanda iPad’leri, iPod’ları, Mac’leri, Apple TV’leri ve Apple Watch’ları da etkiledi. Apple, yukarıda belirtilen cihazların tümündeki güvenlik açıklarını kapattı.

Kaspersky’den Larin, basın açıklamasında şunları ekledi: “Bu sıradan bir güvenlik açığı değil. iOS ekosisteminin kapalı yapısı nedeniyle keşif süreci hem zorlu hem de zaman alıcıydı; hem donanım hem de yazılım mimarilerinin kapsamlı bir şekilde anlaşılmasını gerektiriyordu. Bu ne anlama geliyor? keşif bize bir kez daha, gelişmiş donanım tabanlı korumaların bile gelişmiş bir saldırgan karşısında etkisiz hale getirilebileceğini, özellikle de bu korumaları atlamaya izin veren donanım özellikleri olduğunda öğretiyor.”

Saldırının arkasında kimin olduğu konusunda ise bazıları ABD Ulusal Güvenlik Ajansı’nı (NSA) suçluyor. Rusya Federal Güvenlik Servisi, saldırının Apple ile birlikte çalışan NSA’dan geldiğini söylüyor ancak Kaspersky, her ikisinin de olaya karıştığına dair hiçbir kanıt bulunmadığını söylüyor.