PikaBot olarak bilinen kötü amaçlı yazılım yükleyici, AnyDesk gibi meşru yazılım arayan kullanıcıları hedef alan kötü amaçlı reklam kampanyasının bir parçası olarak dağıtılıyor.

Malwarebytes’ten Jérôme Segura, “PikaBot daha önce QakBot’a benzer şekilde yalnızca malspam kampanyaları yoluyla dağıtılıyordu ve TA577 olarak bilinen bir tehdit aktörünün tercih edilen veri yüklerinden biri olarak ortaya çıktı.” söz konusu.

Kötü amaçlı yazılım ailesi, Birinci göründü 2023’ün başlarında, bir yükleyici ve diğer yükler için bir dağıtıcı ve aynı zamanda bir arka kapı olarak çalışmasına olanak tanıyan bir çekirdek modülden oluşuyor.

Bu, tehdit aktörlerinin güvenliği ihlal edilmiş sistemlere yetkisiz uzaktan erişim elde etmelerine ve keyfi kabuk kodu, DLL’ler veya yürütülebilir dosyalardan Cobalt Strike gibi diğer kötü amaçlı araçlara kadar bir komut ve kontrol (C2) sunucusundan komutlar iletmelerine olanak tanır.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Saldırılarında PikaBot’tan yararlanan tehdit aktörlerinden biri: TA577Geçmişte QakBot, IcedID, SystemBC, SmokeLoader, Ursnif ve Cobalt Strike’ı sunan üretken bir siber suç tehdit aktörü.

Geçen ay, DarkGate ile birlikte PikaBot’un da QakBot’unkine benzer malspam kampanyaları yoluyla yayıldığı ortaya çıktı. “Pikabot enfeksiyonu 207.246.99’da Cobalt Strike’a yol açtı[.]159:443 masterunis kullanarak[.]net, etki alanı olarak,” Palo Alto Networks Birim 42 açıklandı son zamanlarda.

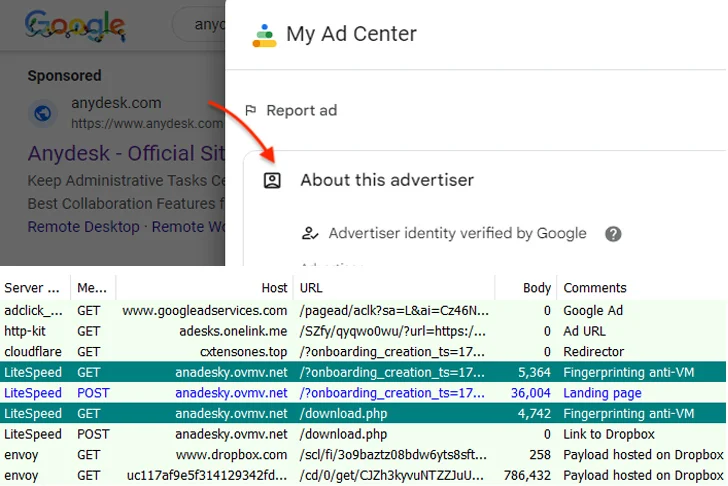

En son ilk enfeksiyon vektörü, bir kurban tarafından arama sonuçları sayfasından tıklandığında anadesky.ovmv adlı sahte bir web sitesine yönlendiren, AnyDesk için kötü amaçlı bir Google reklamıdır.[.]net, Dropbox’ta barındırılan kötü amaçlı bir MSI yükleyicisine işaret ediyor.

Sahte web sitesine yönlendirmenin yalnızca isteğin parmak izi alındıktan sonra ve yalnızca sanal bir makineden kaynaklanmaması durumunda gerçekleştiğini belirtmekte fayda var.

Segura, “Tehdit aktörleri, Cloudflare’in arkasındaki özel alanlarına yönlendirme yapmak için meşru bir pazarlama platformu aracılığıyla Google’ın güvenlik kontrollerini bir izleme URL’si ile atlıyor” dedi. “Bu noktada bir sonraki adıma yalnızca temiz IP adresleri iletilir.”

İlginç bir şekilde, kurban web sitesindeki indirme düğmesine tıkladığında, muhtemelen sanallaştırılmış bir ortamda erişilemez olmasını sağlamak için ek bir girişimde bulunarak ikinci bir parmak izi alma turu gerçekleştirilir.

Malwarebytes, saldırıların, FakeBat (aka EugenLoader) olarak bilinen başka bir yükleyici kötü amaçlı yazılımını yaymak için kullanılan, daha önce tanımlanmış kötü amaçlı reklam zincirlerini anımsattığını söyledi.

Segura, “Bu özellikle ilginç çünkü farklı tehdit aktörleri tarafından kullanılan ortak bir sürece işaret ediyor” dedi. “Belki de bu, Google reklamlarının ve sahte sayfaların kötü amaçlı yazılım dağıtıcılarına sağlandığı ‘hizmet olarak kötü amaçlı reklamcılık’a benzer bir şeydir.”

Açıklama, siber güvenlik şirketinin, HiroshimaNukes ve FakeBat adlı daha önce hiç görülmemiş bir yükleyici sunmak için Google’da Zoom, Gelişmiş IP Tarayıcı ve WinSCP gibi popüler yazılımları araması yoluyla kötü amaçlı reklamlarda bir artış tespit ettiğini açıklamasının ardından geldi.

“[HiroshimaNukes] Segura, DLL yan yüklemesinden çok büyük veri yüklerine kadar algılamayı atlamak için çeşitli teknikler kullanıyor.” söz konusu. “Amacı, genellikle bir hırsız ve ardından veri sızıntısı olan ek kötü amaçlı yazılımları ortadan kaldırmaktır.”

Kötü amaçlı reklamcılıktaki artış, tarayıcı tabanlı saldırıların hedef ağlara sızmak için nasıl kanal görevi gördüğünün göstergesidir. Bu aynı zamanda, tehdit aktörlerinin “birden fazla kaynaktan son derece hassas bilgileri izlemesine, manipüle etmesine ve sızdırmasına” olanak tanıyan ParaSiteSnatcher kod adlı yeni bir Google Chrome uzantı çerçevesini de içeriyor.

Latin Amerika’daki kullanıcıların güvenliğini tehlikeye atmak için özel olarak tasarlanan hileli uzantı, hassas hesap ve finansal bilgiler içeren tüm POST isteklerini engellemek ve dışarı çıkarmak için Chrome Tarayıcı API’sini kullanması açısından dikkat çekicidir. Dropbox ve Google Cloud’da barındırılan bir VBScript indiricisi aracılığıyla indirilir ve virüslü bir sisteme yüklenir.

Trend Micro, “Uzantı, yüklendikten sonra Chrome uzantısı aracılığıyla etkinleştirilen kapsamlı izinlerin yardımıyla ortaya çıkıyor ve Chrome sekmeleri API’sini kullanarak web oturumlarını ve web isteklerini yönetmesine ve birden fazla sekmedeki kullanıcı etkileşimlerini izlemesine olanak tanıyor.” söz konusu geçen ay.

“Kötü amaçlı yazılım, çalışmasını kolaylaştıran çeşitli bileşenler, web sayfalarına kötü amaçlı kod enjeksiyonunu mümkün kılan içerik komut dosyaları, Chrome sekmelerini izleyen ve kullanıcı girişini ve web tarayıcısı iletişimini engelleyen çeşitli bileşenler içerir.”