Saldırganlar, Ajan Tesla adı verilen bir kötü amaçlı yazılım türünü dağıtmak için kimlik avı kampanyalarının bir parçası olarak eski bir Microsoft Office güvenlik açığını silah olarak kullanıyor.

Enfeksiyon zincirleri, potansiyel hedefleri kandırıp bunları açmaları için kandırmak ve Office’in Denklem Düzenleyicisi’ndeki kod bozulmasına yol açabilecek bir bellek bozulması güvenlik açığı olan CVE-2017-11882’nin (CVSS puanı: 7,8) kullanılmasını etkinleştirmek için fatura temalı iletilere eklenen sahte Excel belgelerinden yararlanır. kullanıcının ayrıcalıklarıyla yürütme.

Zscaler ThreatLabz’dan gelen bulgular, Fortinet FortiGuard Labs’ın, kötü amaçlı yazılımı yaymak için güvenlik açığından yararlanan benzer bir kimlik avı kampanyasının ayrıntılarını içeren önceki raporlarına dayanıyor.

Güvenlik araştırmacısı Kaivalya Khursale, “Kullanıcı kötü amaçlı bir eki indirip açtığında, Microsoft Excel sürümünün güvenlik açığı varsa, Excel dosyası kötü amaçlı bir hedefle iletişim başlatır ve başka bir kullanıcı etkileşimi gerektirmeden ek dosyalar indirmeye devam eder.” söz konusu.

İlk yük, Base64 kodlu bir DLL dosyasıyla birlikte gelen kötü amaçlı bir JPG dosyasının indirilmesini başlatan, gizlenmiş bir Visual Basic Komut Dosyasıdır. Bu steganografik kaçınma taktiği daha önce de uygulanmıştı. McAfee Labs tarafından detaylandırılmıştır Eylül 2023’te.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Gizlenen DLL daha sonra son yükü başlatmak için Windows Derleme Kayıt Aracı RegAsm.exe’ye enjekte edilir. Yürütülebilir dosyanın geçmişte Quasar RAT’ı yüklemek için kötüye kullanıldığı da unutulmamalıdır.

Ajan Tesla güvenliği ihlal edilmiş ana bilgisayarlardan hassas bilgileri toplamak için donatılmış, .NET tabanlı bir gelişmiş keylogger ve uzaktan erişim truva atıdır (RAT). Kötü amaçlı yazılım daha sonra toplanan verileri çıkarmak için uzak bir sunucuyla iletişim kurar.

Khursale, “Tehdit aktörleri enfeksiyon yöntemlerini sürekli olarak uyarlıyor, bu da kuruluşların dijital ortamlarını korumak için gelişen siber tehditler konusunda güncel kalmasını zorunlu kılıyor.” dedi.

Bu gelişme, eski güvenlik kusurlarının tehdit aktörleri için yeni saldırı hedefleri haline gelmesiyle ortaya çıktı. Bu haftanın başlarında Imperva, Oracle WebLogic Server’daki üç yıllık bir kusurun (CVE-2020-14883, CVSS puanı: 7,2) 8220 Gang tarafından kripto para birimi madencilerine hizmet vermek için kullanıldığını açıkladı.

Bu aynı zamanda, bu yılın başlarında bir hizmet olarak kötü amaçlı yazılım (MaaS) teklifi olarak ve Ağustos 2023’te kaldırıldıktan sonra QakBot’un yerine geçecek şekilde tanıtılmaya başlanan DarkGate kötü amaçlı yazılım faaliyetlerindeki artışla da aynı zamana denk geliyor.

Zscaler “Teknoloji sektörü DarkGate saldırı kampanyalarından en çok etkilenen sektördür” dedi söz konusumüşteri telemetri verilerinden alıntı yapıyor.

“DarkGate alan adlarının çoğu 50 ila 60 günlüktür ve bu, tehdit aktörlerinin belirli aralıklarla alan adları oluşturup döndürdüğü kasıtlı bir yaklaşıma işaret edebilir.”

Sophos’a göre, RedLine Stealer veya Vidar Stealer gibi bilgi çalan kötü amaçlı yazılımları dağıtmak için rezervasyonla ilgili e-posta mesajlarıyla konaklama sektörünü hedef alan kimlik avı kampanyaları da keşfedildi.

Araştırmacılar Andrew Brandt ve Sean Gallagher, “Başlangıçta hedefle yalnızca metin içeren e-posta yoluyla iletişim kuruyorlar, ancak hizmet odaklı bir işletmenin (otel gibi) konuyla hızlı bir şekilde yanıt vermek isteyeceği bir konu varsa” söz konusu.

“Tehdit aktörü ancak hedef, tehdit aktörünün ilk e-postasına yanıt verdikten sonra, talep veya şikayetleriyle ilgili ayrıntılar olduğunu iddia ettiği bağlantının yer aldığı bir takip mesajı gönderir.”

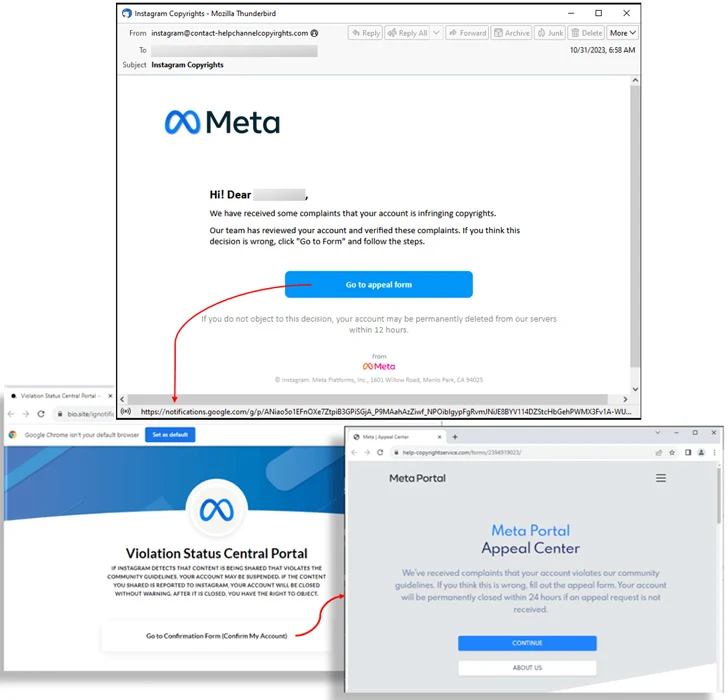

Hırsızlara ve truva atlarına rağmen, kimlik avı saldırıları, hesap korumalarını atlamak amacıyla sahte web sayfaları aracılığıyla kullanıcıların iki faktörlü kimlik doğrulama (2FA) yedek kodlarını çalmak için sahte Instagram “Telif Hakkı İhlali” e-postaları biçimini almıştır. Insta-Phish-A-Gram.

Siber güvenlik firması, “Saldırganların bu tür kimlik avı saldırılarından elde ettiği veriler yeraltında satılabilir veya hesabı ele geçirmek için kullanılabilir.” söz konusu.