Arkasında Çince konuşan tehdit aktörleri Gülen Üçlü Birleşik Arap Emirlikleri Federal Kimlik ve Vatandaşlık Otoritesi kılığına girerek ülkede yaşayanlardan ve yabancılardan hassas bilgiler toplamak amacıyla kötü niyetli SMS mesajları gönderdiği gözlemlendi.

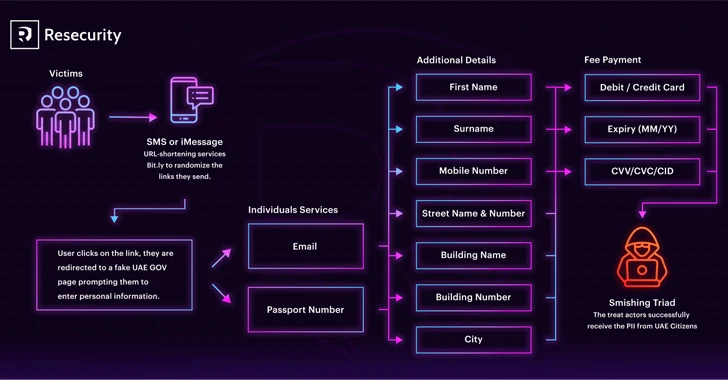

Resecurity, “Bu suçlular, kurbanlarının mobil cihazlarına SMS veya iMessage aracılığıyla kötü amaçlı bağlantılar gönderiyor ve gönderdikleri bağlantıları rastgele hale getirmek için Bit.ly gibi URL kısaltma hizmetlerini kullanıyor.” söz konusu bu hafta yayınlanan bir raporda. “Bu, sahte web sitesinin alan adını ve barındırma konumunu korumalarına yardımcı oluyor.”

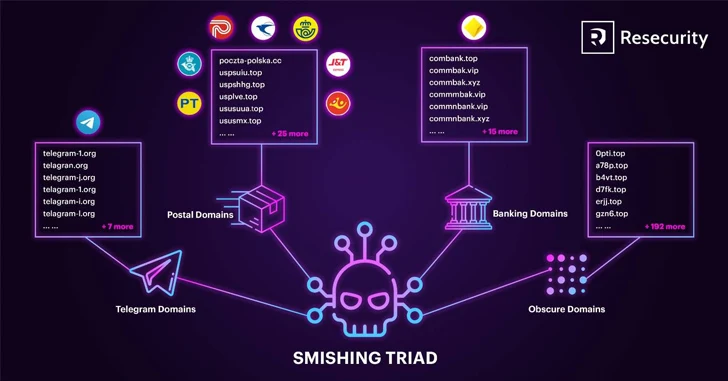

Smishing Triad, siber güvenlik şirketi tarafından ilk kez Eylül 2023’te belgelendi ve grubun, kimlik hırsızlığı ve mali dolandırıcılık amacıyla smishing mesajları göndermek için ele geçirilen Apple iCloud hesaplarını kullandığı vurgulandı.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Tehdit aktörünün ayrıca diğer siber suçlulara ayda 200 dolara satışa hazır smishing kitleri sunduğu ve e-ticaret platformlarına kötü amaçlı kod enjekte etmek ve müşteri verilerini çalmak için Magecart tarzı saldırılar düzenlediği de biliniyor.

Resecurity, “Bu hizmet olarak dolandırıcılık (FaaS) modeli, ‘Smishing Triad’ın diğer siber suçlulara kendi araçlarını kullanma ve bağımsız saldırılar başlatma yetkisi vererek operasyonlarını ölçeklendirmesine olanak tanıyor.” kayıt edilmiş.

Son saldırı dalgası, yakın zamanda ikamet vizelerini zararlı mesajlarla güncelleyen bireyleri hedef almak üzere tasarlandı. Suçlama kampanyası hem Android hem de iOS cihazlar için geçerli olup, operatörler bu planı gerçekleştirmek için muhtemelen SMS sahteciliği veya spam hizmetlerini kullanıyor.

Mesajın gömülü bağlantısını tıklayan alıcılar sahte, benzer bir web sitesine (“rpjpapc) yönlendirilir[.]top”) BAE Federal Kimlik, Vatandaşlık, Gümrük ve Liman Güvenliği Kurumu’nu (ICP) taklit ederek isimler, pasaport numaraları, cep telefonu numaraları, adresler ve kart bilgileri gibi kişisel bilgilerini girmelerini ister.

Kampanyayı dikkat çekici kılan şey, kimlik avı formunun yalnızca BAE tabanlı IP adreslerinden ve mobil cihazlardan ziyaret edildiğinde yüklenmesini sağlayan bir coğrafi sınırlama mekanizmasının kullanılmasıdır.

Resecurity, “Bu eylemin failleri, BAE sakinleri ve ülkede yaşayan veya ülkeyi ziyaret eden yabancılar hakkında bilgi edindikleri özel bir kanala erişim hakkına sahip olabilir.” dedi.

“Bu, üçüncü taraf veri ihlalleri, iş e-postalarının ele geçirilmesi, karanlık ağdan satın alınan veritabanları veya diğer kaynaklar yoluyla başarılabilir.”

Smishing Triad’ın son kampanyası, OLVX Pazaryeri (“olvx) olarak bilinen yeni bir yeraltı pazarının açılışıyla aynı zamana denk geliyor.[.]cc”), şeffaf web üzerinde faaliyet gösteren ve kimlik avı kitleri, web kabukları ve güvenliği ihlal edilmiş kimlik bilgileri gibi çevrimiçi dolandırıcılık yapmaya yönelik araçlar sattığını iddia eden bir şirkettir.

ZeroFox, “OLVX pazarı çok sayıda kategoride binlerce ayrı ürün sunarken, site yöneticileri özel araç setleri oluşturan ve özel dosyalar elde edebilen çeşitli siber suçlularla ilişkilerini sürdürüyor, böylece OLVX’in platforma müşteri çekme ve sürdürme becerisini artırıyor.” söz konusu.

Siber Suçlular, Predator Bot Tespit Aracını Kimlik Avı Saldırıları için Kötüye Kullanıyor

Açıklama, Trellix’in tehdit aktörlerinin bu durumdan nasıl yararlandığını açıklamasıyla birlikte geldi YırtıcıDolandırıcılıkla mücadele etmek ve çeşitli kimlik avı kampanyalarının bir parçası olarak otomatik sistemlerden, botlardan veya web tarayıcılarından kaynaklanan istekleri belirlemek için tasarlanmış açık kaynaklı bir araç.

Saldırının başlangıç noktası, daha önce güvenliği ihlal edilmiş bir hesaptan gönderilen ve kötü amaçlı bir bağlantı içeren bir kimlik avı e-postasıdır; bu e-posta, tıklandığında, gelen isteğin bir bottan mı yoksa bir tarayıcıdan mı geldiğini kontrol ederek kimlik avı sayfasına yönlendirilir.

Siber güvenlik firması, tehdit aktörlerinin, bir ziyaretçinin bot olduğunu tespit etmesi üzerine dinamik olarak rastgele bağlantılar oluşturmak yerine, sabit kodlu bağlantıların bir listesini sağlayarak orijinal aracı yeniden tasarladığı çeşitli eserler tespit ettiğini söyledi.

Güvenlik araştırmacısı Vihar Shah ve Rohan Shah, “Siber suçlular her zaman kuruluşların güvenlik ürünlerinin tespitinden kaçmanın yeni yollarını arıyorlar.” söz konusu. “Bunlar gibi açık kaynaklı araçlar, tespit edilmekten kaçınmak ve kötü niyetli hedeflerine daha kolay ulaşmak için bu araçları kolayca kullanabildikleri için görevlerini kolaylaştırıyor.”