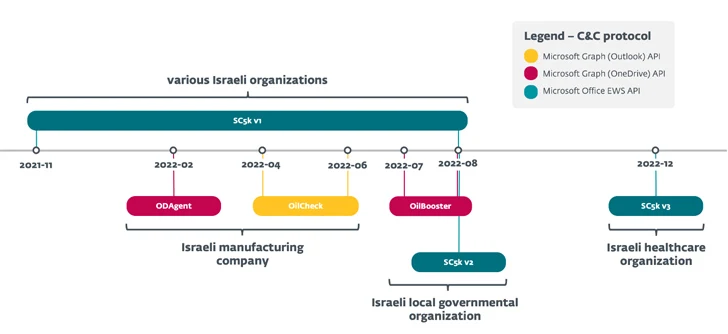

İran devleti destekli tehdit aktörü Sondaj kulesi İsrail’de bulunan kurban kuruluşlara kalıcı erişimi sürdürmek için 2022 boyunca üç farklı indirici kötü amaçlı yazılım kullandı.

Üç yeni indiriciye Slovak siber güvenlik şirketi ESET tarafından ODAgent, OilCheck ve OilBooster adı verildi. Saldırılar aynı zamanda SampleCheck5000 (veya SC5k) olarak adlandırılan bilinen bir OilRig indiricisinin güncellenmiş bir sürümünün kullanımını da içeriyordu.

“Bu hafif indiriciler […] için çeşitli meşru bulut hizmeti API’lerinden birini kullanmalarıyla dikkat çekiyorlar. [command-and-control] iletişim ve veri sızması: Microsoft Graph OneDrive veya Outlook API’leri ve Microsoft Office Exchange Web Hizmetleri (EWS) API’si,” güvenlik araştırmacıları Zuzana Hromcová ve Adam Burgher söz konusu The Hacker News ile paylaşılan bir raporda.

Komuta ve kontrol iletişimi için iyi bilinen bulut hizmet sağlayıcılarını kullanarak amaç, gerçek ağ trafiğini harmanlamak ve grubun saldırı altyapısını gizlemektir.

Kampanyanın hedeflerinden bazıları arasında sağlık sektöründeki bir kuruluş, bir imalat şirketi ve bir yerel devlet kuruluşu yer alıyor. Kurbanların hepsinin daha önce tehdit aktörü tarafından hedef alındığı söyleniyor.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Hedefleri tehlikeye atmak için kullanılan kesin başlangıç erişim vektörü şu anda belirsiz ve saldırganların, bu indiricileri 2022’de çeşitli zaman noktalarında dağıtmak için ağlardaki yerini koruyup korumadıkları bilinmiyor.

APT34, Crambus, Cobalt Gypsy, Hazel Sandstorm (eski adıyla EUROPIUM) ve Helix Kitten olarak da bilinen OilRig, en az 2014’ten bu yana aktif olduğu bilinen ve hedef kitleyi hedef almak için elindeki çok çeşitli kötü amaçlı yazılımları kullanan İranlı bir siber casusluk grubudur. Orta Doğu’daki varlıklar.

Yalnızca bu yıl, bilgisayar korsanlığı ekibinin MrPerfectionManager, PowerExchange, Solar, Mango ve Menorah gibi yeni kötü amaçlı yazılımlardan yararlandığı gözlemlendi.

İlk olarak Şubat 2022’de tespit edilen ODAgent, komut ve kontrol (C2) iletişimleri için Microsoft OneDrive API’sini kullanan, tehdit aktörünün yükleri indirip yürütmesine ve hazırlanmış dosyaları sızdırmasına olanak tanıyan bir C#/.NET indiricisidir.

Öte yandan SampleCheck5000, Office Exchange Web Hizmetleri (EWS) API’sini kullanarak ek OilRig araçlarını indirmek ve çalıştırmak için paylaşılan bir Microsoft Exchange posta hesabıyla etkileşim kurmak üzere tasarlanmıştır.

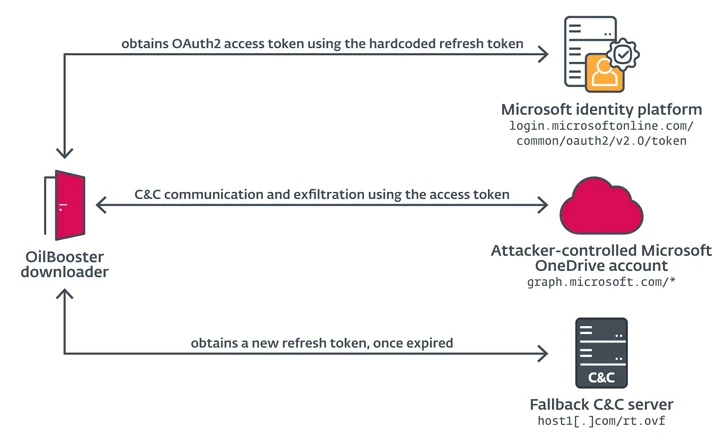

OilBooster, ODAgent ile aynı şekilde, C2 için Microsoft OneDrive API’yi kullanırken, OilCheck, taslak mesajlara gömülü komutları çıkarmak için SampleCheck5000 ile aynı tekniği benimser. Ancak ağ iletişimleri için EWS API’sini kullanmak yerine Microsoft Graph API’sinden yararlanır.

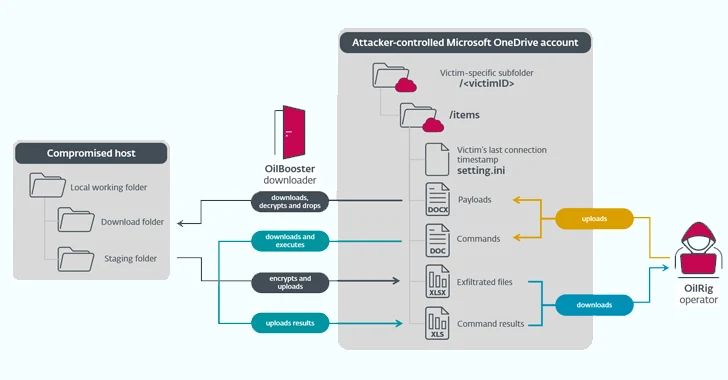

OilBooster ayrıca bir Microsoft Office 365 hesabına bağlanmak için Microsoft Graph API’sini kullanması açısından OilCheck’e benzer. Bu sefer farklı olan şey, API’nin, kurbana özel klasörlerden komutları ve yükleri almak için Outlook hesabı yerine, aktör tarafından kontrol edilen bir OneDrive hesabıyla etkileşimde bulunmak için kullanılmasıdır.

Bu araçlar aynı zamanda veri sızdırmak için e-posta tabanlı C2 protokollerini kullanma konusunda MrPerfectionManager ve PowerExchange arka kapılarıyla da benzerlikler taşıyor; ancak ikincisi durumunda mağdur kuruluşun Exchange Sunucusu, saldırganın e-posta hesabına mesaj göndermek için kullanılıyor.

Araştırmacılar, “Her durumda, indiriciler, OilRig operatörleriyle mesaj alışverişinde bulunmak için paylaşılan (e-posta veya bulut depolama) OilRig tarafından işletilen bir hesap kullanıyor; aynı hesap genellikle birden fazla kurban tarafından paylaşılıyor” diye açıkladı.

“İndiriciler, operatörler tarafından hazırlanan komutları ve ek yükleri indirmek ve komut çıktısını ve hazırlanan dosyaları yüklemek için bu hesaba erişiyor.”