Cisco, DrayTek, Fortinet ve NETGEAR’ın güvenlik duvarları ve yönlendiricilerinden oluşan yeni bir botnet, Volt Typhoon adlı Çin bağlantılı tehdit aktörü de dahil olmak üzere gelişmiş kalıcı tehdit aktörleri için gizli bir veri aktarım ağı olarak kullanılıyor.

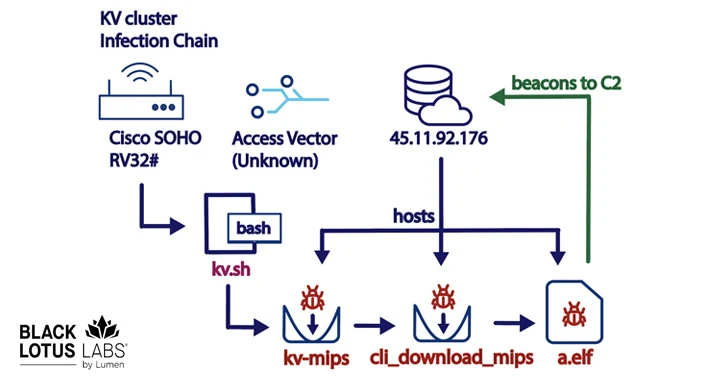

Dublajlı KV-botnet Lumen Technologies’deki Black Lotus Labs ekibi tarafından kötü amaçlı ağ, en az Şubat 2022’den bu yana aktif olan iki tamamlayıcı etkinlik kümesinin birleşiminden oluşuyor.

Şirket, “Kampanya, son yıllarda uzaktan çalışmaya geçişle birlikte birçok işletmenin savunma dizisinde zayıf bir nokta olarak ortaya çıkan bir segment olan ağların kenarındaki cihazları etkiliyor” dedi. söz konusu.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Kod adı KY ve JDY olan iki kümenin birbirinden farklı olduğu ancak yüksek profilli mağdurlara erişimi kolaylaştırmak ve gizli altyapı oluşturmak için birlikte çalıştığı söyleniyor. Telemetri verileri, botnet’in Çin merkezli IP adreslerinden ele geçirildiğini gösteriyor.

JDY’nin bot kısmı daha az karmaşık teknikler kullanarak daha geniş tarama gerçekleştirirken, büyük ölçüde güncelliğini kaybetmiş ve ömrünü tamamlamış ürünleri içeren KY bileşeninin, birincisi tarafından seçilen yüksek profilli hedeflere karşı manuel operasyonlar için ayrıldığı değerlendiriliyor.

Volt Typhoon’un KV-botnet’in en az bir kullanıcısı olduğundan ve operasyonel altyapılarının bir alt kümesini kapsadığından şüpheleniliyor; bu, düşman kolektifin kamuya açıklanmasıyla aynı zamana denk gelen, Haziran ve Temmuz 2023 başlarındaki operasyonlarda gözle görülür düşüşle kanıtlanıyor. ABD’deki kritik altyapıların hedeflenmesi

Tehdit aktörünün taktiklerini ilk kez ortaya çıkaran Microsoft, “trafiği güvenliği ihlal edilmiş küçük ofis ve ev ofisleri üzerinden yönlendirerek normal ağ faaliyetlerine karışmaya çalıştığını” söyledi.SOHO) yönlendiriciler, güvenlik duvarları ve VPN donanımı da dahil olmak üzere ağ ekipmanı.”

Cihazlara sızmak için kullanılan tam başlangıç enfeksiyon mekanizması süreci şu anda bilinmiyor. Bunu, ilk aşamadaki kötü amaçlı yazılımın, bu makinelerdeki “tek varlık” olduğundan emin olmak için güvenlik programlarını ve diğer kötü amaçlı yazılım türlerini kaldırmak için adımlar atması takip ediyor.

Aynı zamanda, aynı sunucuya geri göndermenin yanı sıra, dosyaları yükleme ve indirme, komutları çalıştırma ve ek modülleri yürütme yeteneğine de sahip olan uzak bir sunucudan ana veri yükünü almak üzere tasarlanmıştır.

Geçtiğimiz ay botnet altyapısında, Axis IP kameralarını hedef alan bir yenileme yapıldı ve bu, operatörlerin yeni bir saldırı dalgasına hazırlanabileceğini gösteriyor.

Araştırmacılar, “Bu kampanyanın oldukça ilginç yönlerinden biri, tüm araçların tamamen hafızada yer almasıdır” dedi. “Bu, uzun vadeli kalıcılık pahasına tespit etmeyi son derece zorlaştırıyor.”

“Kötü amaçlı yazılım tamamen bellekte kaldığından, son kullanıcı cihazı kapatıp açarak bulaşmayı durdurabilir. Bu, yakın tehdidi ortadan kaldırırken, yeniden bulaşma düzenli olarak meydana geliyor.”