Kötü amaçlı yazılım analizi, kötü amaçlı yazılımın ağ trafiğinin incelenmesi de dahil olmak üzere çok çeşitli etkinlikleri kapsar. Bunda etkili olabilmek için ortak zorlukları ve bunların nasıl aşılacağını anlamak çok önemlidir. Karşılaşabileceğiniz üç yaygın sorunu ve bunları çözmek için ihtiyaç duyacağınız araçları burada bulabilirsiniz.

HTTPS trafiğinin şifresini çözme

Güvenli çevrimiçi iletişim protokolü olan Köprü Metni Aktarım Protokolü Güvenli (HTTPS), kötü amaçlı yazılımların kötü amaçlı etkinliklerini gizlemek için bir araç haline geldi. Kötü amaçlı yazılım, virüslü cihazlar ile komuta ve kontrol (C&C) sunucuları arasındaki veri alışverişini gizleyerek tespit edilmeden çalışabilir, hassas verileri sızdırabilir, ek yükler yükleyebilir ve operatörlerden talimat alabilir.

Ancak doğru araçla HTTPS trafiğinin şifresini çözmek kolay bir iştir. Bu amaçla ortadaki adam (MITM) proxy’sini kullanabiliriz. MITM proxy’si, istemci ile sunucu arasında bir aracı olarak çalışarak iletişimlerini keser.

MITM proxy’si, analistlerin kötü amaçlı yazılımın ağ trafiğini gerçek zamanlı olarak izlemesine yardımcı olarak, onlara kötü amaçlı yazılımın faaliyetlerine ilişkin net bir görünüm sağlar. Analistler, diğer şeylerin yanı sıra, kötü amaçlı yazılımın iletişiminin ayrıntılarını görüntülemek ve çalınan verileri tanımlamak için istek ve yanıt paketlerinin, IP’lerin ve URL’lerin içeriğine erişebilir. Araç, özellikle kötü amaçlı yazılım tarafından kullanılan SSL anahtarlarını ayıklamak için kullanışlıdır.

Kullanım örneği

|

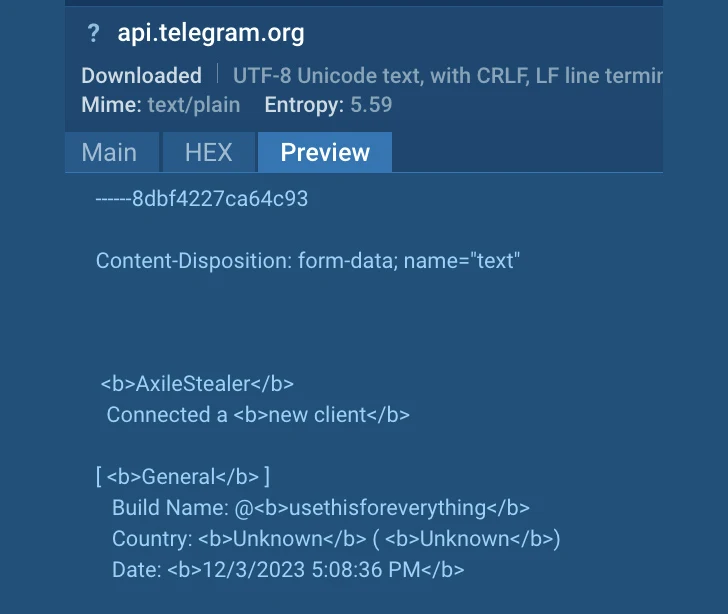

| ANY.RUN sanal alanı tarafından sağlanan AxileStealer hakkında bilgiler |

İçinde bu örnek237,06 KB boyutundaki ilk dosya, AxilStealer’ın 129,54 KB boyutundaki yürütülebilir dosyasını düşürür. Tipik bir hırsız olarak, web tarayıcılarında saklanan şifrelere erişim elde ediyor ve bunları bir Telegram mesajlaşma bağlantısı aracılığıyla saldırganlara aktarmaya başlıyor.

Kötü niyetli etkinlik “STEALER” kuralıyla gösterilir [ANY.RUN] Telegram aracılığıyla sızma girişimi”. MITM proxy özelliği sayesinde, kötü amaçlı yazılımın trafiğinin şifresi çözülerek olayla ilgili daha fazla ayrıntı ortaya çıkar.

ANY.RUN sanal alanında derinlemesine kötü amaçlı yazılım analizi için bir MITM proxy’si ve düzinelerce başka gelişmiş özellik kullanın.

Kötü amaçlı yazılım ailesini keşfetme

Kötü amaçlı yazılım ailesinin tespiti, herhangi bir siber soruşturmanın çok önemli bir parçasıdır. Yara ve Suricata kuralları bu görev için yaygın olarak kullanılan araçlardır ancak sunucuları artık aktif olmayan kötü amaçlı yazılım örnekleriyle uğraşırken bunların etkinliği sınırlı olabilir.

FakeNET, kötü amaçlı yazılım isteklerine yanıt veren sahte bir sunucu bağlantısı oluşturarak bu zorluğa bir çözüm sunuyor. Kötü amaçlı yazılımın istek göndermesi için kandırılması, kötü amaçlı yazılım ailesini doğru şekilde tanımlayan bir Suricata veya YARA kuralını tetikler.

Kullanım örneği

|

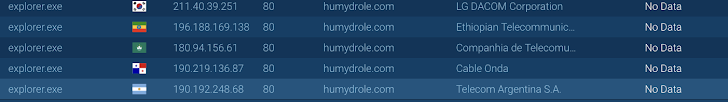

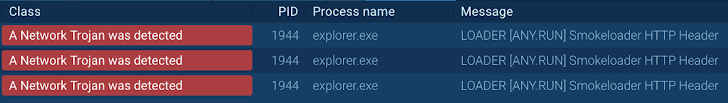

| ANY.RUN sanal alanı tarafından etkin olmayan sunucular tespit edildi |

Analiz ederken bu örnekKorumalı alan, kötü amaçlı yazılımın sunucularının yanıt vermediği gerçeğine işaret ediyor.

|

| FakeNET kullanılarak tespit edilen Smoke Loader kötü amaçlı yazılımı |

Ancak, FakeNET özelliği etkinleştirildikten sonra, kötü amaçlı yazılım anında sahte bir sunucuya bir istek göndererek, onu sahte olarak tanımlayan ağ kuralını tetikler. Duman Yükleyici.

Coğrafi hedefli ve kaçan kötü amaçlı yazılımları yakalamak

Çoğu saldırı ve kimlik avı kampanyası belirli coğrafi bölgelere veya ülkelere odaklanır. Daha sonra, analistlerin bunları tespit etme yeteneğini sınırlayabilecek IP coğrafi konumu, dil tespiti veya web sitesi engelleme gibi mekanizmaları içerirler.

Kötü amaçlı yazılım operatörleri, coğrafi hedeflemenin yanı sıra korumalı alan ortamlarındaki analizlerden kaçınmak için tekniklerden yararlanabilir. Yaygın bir yaklaşım, sistemin bir veri merkezi IP adresi kullanıp kullanmadığını doğrulamaktır. Onaylanırsa kötü amaçlı yazılım yürütmeyi durdurur.

Bu engellere karşı koymak için analistler konut proxy’si kullanıyor. Bu kullanışlı araç, analistin cihazının veya sanal makinesinin IP adresini, dünyanın farklı yerlerindeki sıradan kullanıcıların konut IP’lerine değiştirerek çalışır.

Bu özellik, profesyonellerin yerel kullanıcıları taklit ederek coğrafi kısıtlamaları aşmalarına ve korumalı alan ortamlarını açığa çıkarmadan kötü amaçlı etkinlikleri incelemelerine olanak tanır.

Kullanım örneği

|

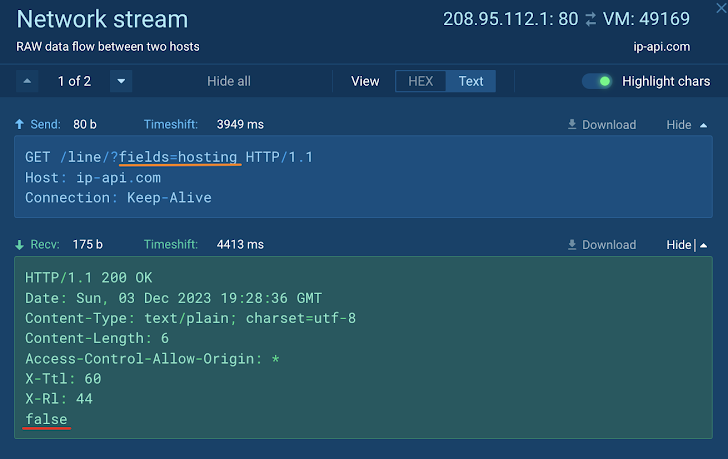

| FakeNET kullanılarak tespit edilen Smoke Loader kötü amaçlı yazılımı |

BuradaXworm, bir sanal alana yüklenir yüklenmez barındırma IP adresini anında kontrol eder. Ancak VM’nin yerleşik bir proxy’si olduğundan, kötü amaçlı yazılım çalışmaya devam ediyor ve komut ve kontrol sunucusuna bağlanıyor.

Bu araçların tümünü ANY.RUN’da deneyin

Yukarıda belirtilen araçların her birini ayrı ayrı kurmak ve kullanmak çok fazla çaba gerektirebilir. Hepsine kolaylıkla erişmek ve bunları kullanmak için bulut tabanlı ANY.RUN korumalı alan.

Hizmetin temel özelliği, tıpkı kendi bilgisayarınızda yaptığınız gibi, kötü amaçlı yazılımlarla ve virüslü sistemle güvenli bir şekilde etkileşim kurmanıza olanak tanıyan etkileşimdir.

Ekibiniz için özel alan, Windows 7, 8, 10, 11 VM’ler ve API entegrasyonu dahil olmak üzere ANY.RUN’un bunları ve diğer birçok özelliğini tamamen ücretsiz olarak keşfedebilirsiniz.

Sadece kullan 14 günlük deneme, Koşulsuz.