Endüstriyel firmaların dörtte üçü geçtiğimiz yıl bir fidye yazılımı saldırısına maruz kaldı; operasyonel teknolojiyi (OT) her zamankinden çok daha fazla etkileyen riskler, hem endüstriyel sektörün kırılganlığı hem de ayakta kalabilmek için fidye ödeme eğiliminin yol açtığı saldırılarda bir artışı temsil ediyor. operasyonel.

Siber-fiziksel savunma şirketi Claroty tarafından yayınlanan bir rapora göre, geçtiğimiz 12 ay içinde endüstriyel firmaların yarısından fazlası (%54), doğrudan veya bağlantılı bir BT sistemine yapılan saldırı nedeniyle operasyonel teknolojilerini etkileyen bir fidye yazılımı saldırısına maruz kaldı. Saldırıların OT sistemleri üzerindeki etkisi, şirketin %47’sinin fidye yazılımlarının operasyonlarını etkilediği 2021’deki son raporuna göre dikkate değer bir artış.

Gerçekten de endüstriyel firmalara ve kritik altyapı sağlayıcılarına yönelik saldırılar düpedüz yaygın hale geldi. Yakın zamanda Pittsburgh’da bulunan Aliquippa Belediyesi Su İdaresi site tahrifatı yaşadı Cyber Av3ngers olarak bilinen İran bağlantılı bir tehdit grubunun, su basıncı izleme sistemini kapatmaya zorlaması ve sitenin açılış sayfasını değiştirmesi sonrasında. O olayın bir olayın parçası olduğu ortaya çıktı ABD genelinde su tesislerine yönelik daha geniş çaplı siber saldırılar Kasım ayı sonlarında başladı. Ama görünen o ki, sadece tesisatlar değil: Şubat 2022’de lastik üreticisi Bridgestone, üretim ağlarını kapattı LockBit 2.0 fidye yazılımı grubunun ağını başarıyla ihlal etmesinden sonraki birkaç gün boyunca.

Claroty araştırması, OT sistemlerinin doğrudan hedeflenmesinin iki dönem boyunca tutarlı kaldığını ve şirketlerin üçte birinden fazlasının (%37) 2023’te hem BT hem de OT sistemlerini etkileyen saldırılara maruz kaldığını gösteriyor. Claroty’nin baş ürün sorumlusu Grant Geyer, 2021’de kuruluşların %27’sinin çift etkili saldırılara maruz kaldığını söylüyor.

“Rakamlar (geçen yıl olduğu kadar şaşırtıcı) yalnızca sorunun ciddiyetini göstermekle kalmıyor, aynı zamanda bunun son derece uygulanabilir bir iş modeli olduğu ve yalnızca BT’yi değil operasyonları da riske attığı gerçeğini gösteriyor” diyor. “Pek çok OT sistemi Windows tabanlı olduğundan fidye yazılımı, zayıf segmentasyondan veya hiç segmentasyon olmadığından sıklıkla BT ortamından OT ortamına yayılıyor.”

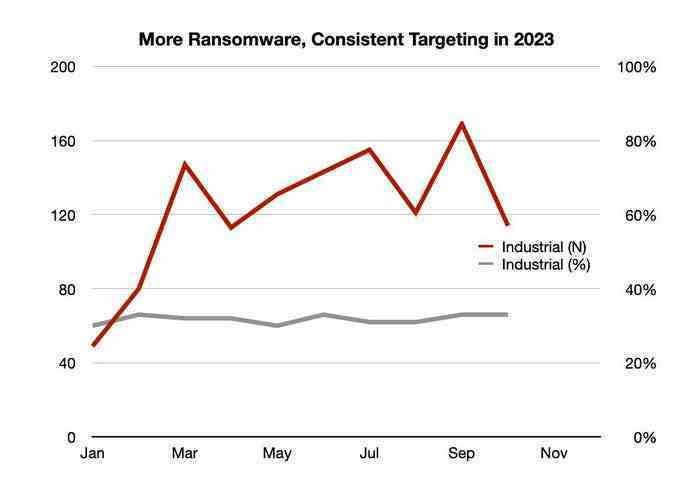

Endüstriyel firmalara yönelik fidye yazılımı olaylarının sayısı artarken, bunlar sürekli olarak tüm saldırıların üçte birini oluşturuyor. Kaynak: NCC Grubu.

Siber güvenlik hizmetleri şirketi NCC Group’un verilerine göre, genel olarak sanayi sektörü, geçtiğimiz yıl boyunca her ay en büyük fidye yazılımı hedefi olmaya devam etti. Fidye yazılımı saldırıları Ekim ayında bir önceki yılın aynı ayına göre %81 arttı ve sanayi sektörüne yönelik saldırılar rutin olarak tüm fidye yazılımı olaylarının üçte birini oluşturuyor.

NCC Grubu Endüstriyeller başkanı Sean Arrowsmith, son dönemdeki jeopolitik çatışmalar nedeniyle tehdit faaliyetlerinin genel olarak arttığını ve bu durumun hem devlet destekli aktörler hem de bilgisayar korsanları tarafından endüstriyel saldırılara yol açtığını söylüyor.

“Enerji altyapısını devre dışı bırakma veya felce uğratma yeteneği, tüketicilerin erişiminin sınırlı olmasıyla veya hiç erişilememesiyle sonuçlanabilir, bu da savaş ve çatışmanın getirdiği istikrarsızlık ve kaosu daha da artırabilir” diyor. “Bu sabotaj eylemleri, uluslararası güvenlik meselelerinin çok önemli güç dinamiklerini etkiliyor.”

Sanayicilerden Saldırganlara: “Hey, Ödeyeceğiz”

Endüstriyel şirketlere saldırmanın çekici olmasının bir nedeni: operasyonlardaki kesintilerin fidye ödeme olasılığının artmasıyla sonuçlanması. Tipik olarak, şirketlerin fidye yazılımı ödeme eğilimi büyük ölçüde gelirlerine bağlıdır; küçük şirketler yedeklemelere güvenmek yerine zamanın %36’sını öderken, daha büyük şirketler zamanın %55’ini ödüyor. Sophos’un yıllık Fidye Yazılımlarının Durumu raporu.

Bu arada sanayi sektöründeki mağdurlar üçte ikisini (%67) ödüyor. Claroty’nin Endüstriyel Siber Güvenliğin Küresel Durumu 2023 raporuna göre.

Claroty’den Geyer, “Bu kadar çok kuruluşun neden saldırıya uğradığını anlamak için kuruluşların üçte ikisinin fidye ödediği gerçeğinden başka bir şeye bakmanıza gerek yok” diyor. “Operasyonel kesintiler CIO’ları zor durumda bırakıyor ve onları bu savunulması zor duygusal kararları almaya zorluyor.”

Üçüncü taraflar, endüstriyel firmalar ve kamu hizmetleri gibi OT’ye bağımlı şirketlerin ele alması gereken bir diğer zayıflıktır.

Örneğin, Amerika Birleşik Devletleri’ndeki en iyi 10 enerji firmasının tümü, son 12 ay içinde bir uzlaşmaya maruz kalan ve işlerinin ihlaline yol açan bir üçüncü taraf sağlayıcıya sahipti. güvenlik ölçümleri firması SecurityScorecard’a göre. Firma tarafından takip edilen yaklaşık 2.000 üçüncü taraf sağlayıcının yalnızca %4’ü doğrudan bir uzlaşmaya maruz kalırken, bu durum dünya çapındaki enerji şirketlerinin %90’ının bir yıl içinde bu ihlallerin sonuçlarıyla uğraşmasına yol açtı.

Söz konusu durumda, MOVEit ihlali SecurityScorecard personel tehdidi araştırmacısı Rob Ames’e göre bu durum tek başına yüzlerce enerji firmasını etkiledi.

“Bu tür bir ihlal iddiası ve ardından veri ifşa tehdidi, fidye yazılımının doğru şekilde konuşlandırılmasından ziyade, gasp girişiminin ifşa edilmesinin giderek daha merkezi bir parçası haline geliyor” diyor. “Gerçek şifrelemeden ziyade iddia edilen ifşaya dayanan şantaj girişimlerinin bir trend olduğunu ve tabii ki hala mali açıdan motive edildiğini söyleyebilirim.”

OT Güvenliği için Daha Fazla Devlet Yardımı Gerekli

Su hizmetleri ve diğer kritik altyapı firmalarının çoğu küçük, yerel şirketlerdir veya kasabalar ve ilçeler tarafından işletilmektedir. Bu nedenle siber güvenlik dağıtımında geride kalma eğilimindeler. Konuya ilişkin örnek: Colonial Pipeline’a yapılan fidye yazılımı saldırısından iki yıl sonra, Kritik altyapı sahipleri hâlâ hazır değil Claroty’den Geyer, fidye yazılımlarına karşı korunmak için bunun çoğunlukla ekonominin bir anlamı olmadığı için olduğunu söylüyor.

“Belirli kesimlerdeki serbest piyasa güçleri, toplumumuzun bu en az korunan/en savunmasız yönlerinden bazılarına ekonomik olarak değişiklik getiremez” diyor. “Ve bu, tüm hükümetin devreye girip sadece düzenlemeyi teşvik etmekle kalmayıp, siber alana yeterince yatırım yapmayan bu kuruluşların çoğunun – ‘zenginleri hedef alan, siber fakir’ sektörler olarak adlandırdığımız – doğru şekilde yönlendirilmesini sağlamaya yardımcı olmak için finansmanı da artırma fırsatıdır. savundu.”

NCC Group’tan Arrowsmith, şirketlerin şirket içinde derin bir uzmanlığa sahip olmasına gerek olmadığını, ancak görünürlük, planlama ve olay müdahale çalışmalarına odaklanmaları gerektiğini söylüyor.

“BT ve OT için sağlam bir olay müdahale planı geliştirin, ardından tüm paydaşların rol ve sorumluluklar konusunda net olması için bu planın provasını yapın ve detaylandırın” diyor.