MediaTek ve Qualcomm gibi büyük yonga seti satıcılarının 5G mobil ağ modemlerinin donanım yazılımı uygulamasındaki bir dizi güvenlik kusuru, Android ve iOS çalıştıran yüzlerce akıllı telefon modelinin yanı sıra USB ve IoT modemlerini de etkiliyor.

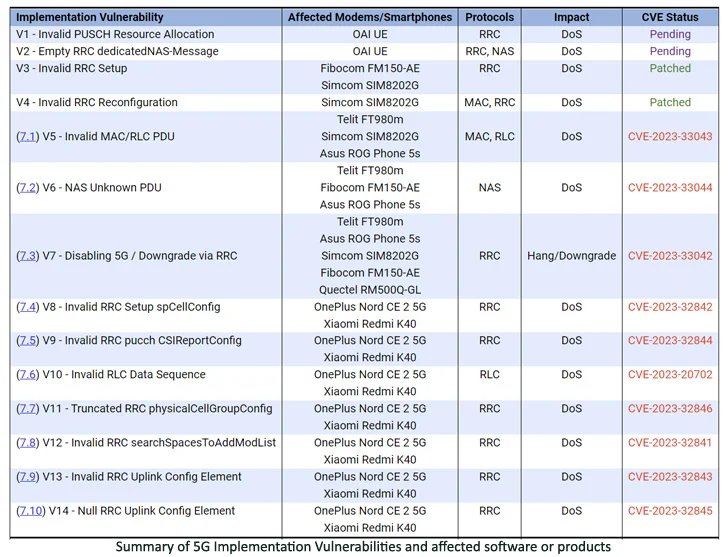

Toplu olarak adlandırılan 14 kusurdan 5Ghoul (“5G” ve “Ghoul” birleşimi) – 10’u iki şirketin 5G modemlerini etkiliyor; bunlardan üçü yüksek önemdeki güvenlik açıkları olarak sınıflandırıldı.

Araştırmacılar, “5Ghoul güvenlik açıkları, bağlantıları kesmek için sürekli saldırılar başlatmak, manuel yeniden başlatmayı gerektiren bağlantıyı dondurmak veya 5G bağlantısını 4G’ye düşürmek için sürekli olarak kullanılabilir.” söz konusu bugün yayınlanan bir çalışmada.

Vivo, Xiaomi, OPPO, Samsung, Honor, Motorola, realme, OnePlus, Huawei, ZTE, Asus, Sony, Meizu, Nokia, Apple ve Google dahil olmak üzere 24 markanın 714 kadar akıllı telefonu etkilendi.

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

Güvenlik açıkları, Singapur Teknoloji ve Tasarım Üniversitesi’ndeki (SUTD) ASSET (Otomatik Sistemler SEcuriTy) Araştırma Grubu’ndan bir araştırmacı ekibi tarafından açıklandı. Ekip daha önce Eylül 2021’de BrakTooth’u ve Şubat 2020’de SweynTooth’u da açıklamıştı.

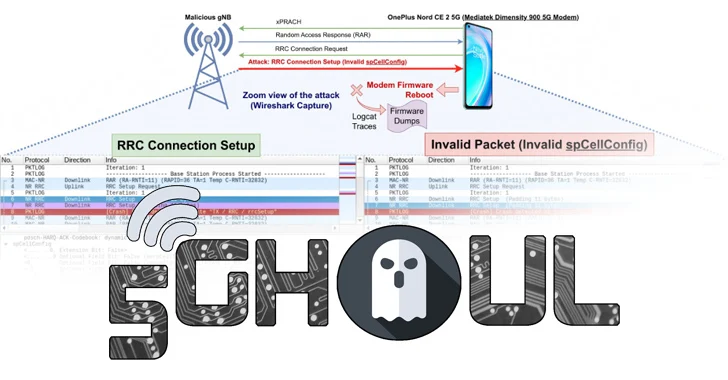

Özetle, saldırılar, bir akıllı telefonu veya 5G özellikli bir cihazı hileli bir baz istasyonuna (gNB) bağlamak için kandırmaya çalışıyor ve bu da istenmeyen sonuçlara yol açıyor.

Araştırmacılar, “Saldırganın, NAS ağ kaydını tamamlamak için UE’nin SIM kartı ayrıntıları gibi hedef UE’ye ait herhangi bir gizli bilginin farkında olmasına gerek yoktur” diye açıkladı. “Saldırganın yalnızca bilinen Hücre Kulesi bağlantı parametrelerini kullanarak meşru gNB’yi taklit etmesi gerekiyor.”

Bir tehdit aktörü bunu aşağıdaki gibi uygulamaları kullanarak başarabilir: Hücresel-Pro Göreceli Sinyal Gücü Göstergesi (RSSI) okumalarını belirlemek ve kullanıcı ekipmanını rakip istasyona (yani yazılım tanımlı bir radyo) ve ucuz bir mini PC’ye bağlanmak için kandırmak.

14 kusur arasında en dikkat çekeni CVE-2023-33042’dir; bu kusur, radyo menzilindeki bir saldırganın hatalı biçimlendirilmiş Radyo Kaynak Kontrolü göndererek Qualcomm’un X55/X60 modem donanım yazılımı içinde 5G bağlantısının düşürülmesini veya hizmet reddini (DoS) tetiklemesine izin verebilir (RRC) yakındaki kötü amaçlı bir gNB’den hedef 5G cihazına çerçeve.

Diğer DoS güvenlik açıklarından başarıyla yararlanılması, 5G bağlantısını yeniden sağlamak için cihazın manuel olarak yeniden başlatılmasını gerektirebilir.

Yamalar her ikisi tarafından da yayınlandı MediaTek Ve Qualcomm 14 kusurun 12’si için. Diğer iki güvenlik açığının ayrıntıları gizlilik nedeniyle saklandı ve gelecekte açıklanması bekleniyor.

Araştırmacılar, “5G modem satıcısının uygulanmasında ortaya çıkan sorunların, ürün satıcılarını büyük ölçüde etkilediğini” belirterek, “5G güvenlik yamalarının bir OTA güncellemesi aracılığıyla son kullanıcıya ulaşmasının genellikle altı veya daha fazla ay sürebileceğini” ekledi.

“Bunun nedeni, ürün satıcılarının Modem/Yonga Seti Satıcısına olan yazılım bağımlılığının karmaşıklık katması ve dolayısıyla yamaların üretilmesi ve son kullanıcıya dağıtılması sürecini geciktirmesidir.”