Yeni bir “istismar sonrası kurcalama tekniği”, kötü niyetli aktörler tarafından, bir hedefi görsel olarak kandırarak, Apple iPhone’un aslında öyle olmadığı halde Kilitleme Modunda çalıştığına inandırmak ve gizli saldırılar gerçekleştirmek için kötüye kullanılabilir.

Jamf Threat Labs tarafından ayrıntılı olarak açıklanan yeni yöntem rapor The Hacker News ile paylaşılan, “bir bilgisayar korsanının cihazınıza zaten sızmış olması durumunda, etkinleştirmeyi tetiklediğinizde Kilitleme Modunun ‘atlanmasına’ neden olabileceğini gösteriyor.”

Başka bir deyişle amaç, bir saldırganın rastgele kod yürütülmesini tetikleyebilecek yamalanmamış güvenlik kusurları gibi başka yollarla güvenliği ihlal edilen bir cihaza Sahte Kilitleme Modu uygulamaktır.

Uygulama Yanıt Stratejileri ile İçeriden Tehdit Tespitini Öğrenin

Uygulama algılama, yanıt verme ve otomatik davranış modellemenin içeriden gelen tehditlere karşı savunmanızda nasıl devrim yaratabileceğini keşfedin.

Kilitleme ModuApple’ın geçen yıl iOS 16 ile tanıttığı, yüksek riskli bireyleri paralı casus yazılımlar gibi gelişmiş dijital tehditlerden korumayı amaçlayan gelişmiş bir güvenlik önlemidir. saldırı yüzeyini en aza indirgemek.

Yapmadığı şey, güvenliği ihlal edilmiş bir cihazda kötü amaçlı yüklerin yürütülmesini engellemek, böylece cihaza konuşlandırılan bir truva atının Kilitleme Modu’nu manipüle etmesine ve kullanıcılara güvenlik yanılsaması vermesine izin vermektir.

Güvenlik araştırmacıları Hu Ke ve Nir Avraham, “Enfekte olmuş bir telefon söz konusu olduğunda, kullanıcı Kilitleme Modu’nu etkinleştirse de etkinleştirmese de, kötü amaçlı yazılımın arka planda çalışmasını durduracak hiçbir önlem yoktur.” dedi.

Sahte Kilitleme Modu, “/fakelockdownmode_on” adlı bir dosya oluşturacak ve tüm işlemleri sonlandırıp yeniden başlatacak bir kullanıcı alanı yeniden başlatma başlatacak şekilde ayarın etkinleştirilmesiyle tetiklenen setLockdownModeGloballyEnabled, lockdownModeEnabled ve isLockdownModeEnabledForSafari gibi işlevlerin bağlanmasıyla gerçekleştirilir. Çekirdeğe dokunmadan sistem.

Bu aynı zamanda, cihaza herhangi bir kalıcılık mekanizması olmadan yerleştirilen bir kötü amaçlı yazılımın, bu tür bir yeniden başlatma sonrasında bile var olmaya devam edeceği ve kullanıcıları gizlice gözetleyeceği anlamına gelir.

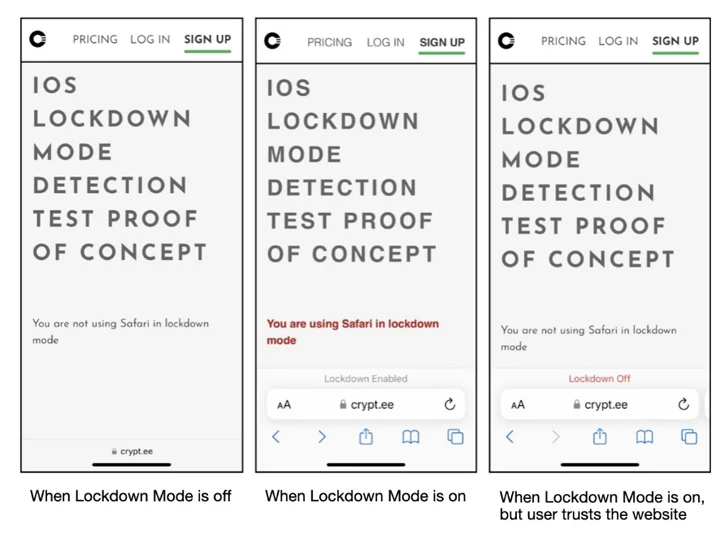

Dahası, bir saldırgan, ayar açıldığında engellenen PDF dosyalarının görüntülenmesini mümkün kılmak için Safari web tarayıcısındaki Kilitleme Modunu değiştirebilir.

Araştırmacılar, “iOS 17’den bu yana Apple, Kilitleme Modunu çekirdek düzeyine yükseltti” dedi. “Bu stratejik hamle, güvenliği artırmada büyük bir adımdır, çünkü çekirdekte Kilitleme Modu tarafından yapılan değişiklikler, mevcut güvenlik azaltımları sayesinde genellikle sistem yeniden başlatılmadan geri alınamaz.”

Jamf’in açıklaması, iOS 16’da radarın altından uçmak ve mağduru cihazının Uçak Modunun etkin olduğunu düşünmesi için kandırarak bir Apple cihazına erişimi sürdürmek için kötüye kullanılabilecek başka bir yeni yöntemi göstermesinden yaklaşık dört ay sonra geldi.