Yeni araştırmalar GitHub’daki 15.000’den fazla Go modülü deposunun repojacking adı verilen bir saldırıya karşı savunmasız olduğunu ortaya çıkardı.

VulnCheck’in baş teknoloji sorumlusu Jacob Baines, “GitHub kullanıcı adı değişiklikleri nedeniyle 9.000’den fazla veri havuzu yeniden ele geçirilmeye karşı savunmasız durumda” dedi. söz konusu The Hacker News ile paylaşılan bir raporda. “Hesabın silinmesi nedeniyle 6.000’den fazla depo yeniden ele geçirilmeye karşı savunmasızdı.”

Toplu olarak, bu depolar en az 800.000 Go modülü sürümüne karşılık gelir.

Uygulama Yanıt Stratejileri ile İçeriden Tehdit Tespitini Öğrenin

Uygulama algılama, yanıt verme ve otomatik davranış modellemenin içeriden gelen tehditlere karşı savunmanızda nasıl devrim yaratabileceğini keşfedin.

“Depo” ve “ele geçirme”nin bir birleşimi olan repojacking, kötü niyetli bir aktörün hesap kullanıcı adı değişikliklerinden ve silmelerinden yararlanarak aynı ada ve önceden var olan kullanıcı adına sahip bir depo oluşturarak açık kaynak oluşturmasına olanak tanıyan bir saldırı tekniğidir. yazılım tedarik zinciri saldırıları.

Bu Haziran ayının başlarında, bulut güvenlik firması Aqua, GitHub’daki milyonlarca yazılım deposunun muhtemelen tehdide karşı savunmasız olduğunu açıklayarak, ad değişikliğine uğrayan kuruluşlara, bu tür suiistimalleri önlemek için yer tutucu olarak hâlâ önceki adlarına sahip olduklarından emin olmaları çağrısında bulundu.

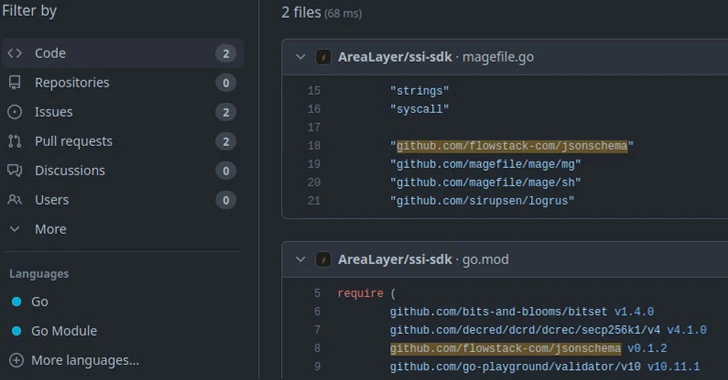

Go programlama dilinde yazılan modüller, npm veya PyPI gibi diğer paket yöneticisi çözümlerinin aksine, yeniden kodlanmaya karşı özellikle hassastır; GitHub veya Bitbucket gibi sürüm kontrol platformlarında yayınlanmaları nedeniyle merkezi değildirler.

Baines, “Daha sonra herkes Go modül aynasına ve pkg.go.dev’e modülün ayrıntılarını önbelleğe alması talimatını verebilir” dedi. “Saldırgan yeni kullanılmayan kullanıcı adını kaydedebilir, modül deposunu kopyalayabilir ve proxy.golang.org ve go.pkg.dev’de yeni bir modül yayınlayabilir.”

Geliştiricilerin potansiyel olarak güvenli olmayan paketleri kaldırmasını önlemek için GitHub, popüler veri havuzu ad alanının kullanımdan kaldırılması adı verilen ve sahiplerin hesapları yeniden adlandırılmadan veya 100’den fazla kez klonlanmış kullanımdan kaldırılan ad alanlarının adlarıyla depolar oluşturma girişimlerini engelleyen bir karşı önlem uygulamaktadır. silindi.

Ancak VulnCheck, Go modülleri söz konusu olduğunda bu korumanın yararlı olmadığını, çünkü bunların Go modülleri tarafından önbelleğe alındığını belirtti. modül aynasıböylece bir depoyla etkileşime girme veya onu klonlama ihtiyacını ortadan kaldırır.” Başka bir deyişle, 100’den az kez klonlanmış popüler Go tabanlı modüller olabilir ve bu da bir tür bypass ile sonuçlanabilir.

Baines, “Maalesef tüm bu yeniden çalma olaylarını azaltmak Go veya GitHub’un üstlenmesi gereken bir şey” dedi. “Üçüncü bir tarafın 15.000 GitHub hesabını makul bir şekilde kaydettirmesi mümkün değil. O zamana kadar Go geliştiricilerinin kullandıkları modüller ve modüllerin kaynaklandığı deponun durumu hakkında bilgi sahibi olması önemlidir.”

Açıklama aynı zamanda Lasso Security olarak da geliyor söz konusu Google, Meta, Microsoft ve VMware ile ilişkili olanlar da dahil olmak üzere Hugging Face ve GitHub’da, tedarik zincirini geliştirmek, veri zehirlenmesini eğitmek ve hırsızlık saldırılarını modellemek için potansiyel olarak istismar edilebilecek 1.681 açık API tokeni keşfetti.