Tipik yıl sonu yavaşlaması nedeniyle işler azaldıkça, kullanıcı rollerini ve ayrıcalıklarını gözden geçirmek, erişime sahip olmaması gereken kişileri kaldırmak ve gereksiz izinleri düzeltmek için şimdi iyi bir zaman. Temiz bir kullanıcı envanteri, bazı gereksiz lisans ücretlerinden tasarruf etmenin yanı sıra, SaaS uygulamalarınızın güvenliğini önemli ölçüde artırır. Riski azaltmaktan veri sızıntısına karşı korumaya kadar yeni yıla temiz bir kullanıcı listesiyle nasıl başlayabileceğinizi burada bulabilirsiniz.

Kullanıcılar Nasıl Ayrıldı? Hala Uygulamalarınıza Erişim Sağlayın

Çalışanlar bir şirketten ayrıldıklarında arka uç sistemlerinde bir dizi değişikliği tetiklerler. İlk olarak, şirketin kimlik sağlayıcısından (IdP) kaldırılırlar; bu da e-postalarını devre dışı bırakan ve tüm dahili sistemlere erişimi kaldıran otomatik bir iş akışını başlatır. İşletmeler bir SSO (tek oturum açma) kullandığında, bu eski çalışanlar, oturum açmak için SSO gerektiren herhangi bir çevrimiçi özelliğe (SaaS uygulamaları dahil) erişimlerini kaybederler.

Ancak bu, eski çalışanların tüm SaaS uygulamalarından tamamen mahrum bırakıldığı anlamına gelmiyor. Kuruluşların, SSO’ya bağlı olmayan tüm uygulamaların yanı sıra, SSO’ya bağlı bir uygulamaya yerel erişimi olan tüm kullanıcılar için SaaS uygulamalarındaki kullanıcıları manuel olarak devre dışı bırakması veya silmesi gerekir. Bu sorun özellikle yüksek ayrıcalıklı kullanıcılarda daha ciddidir. Birçok uygulama, SSO’nun çevrimdışı olması durumunda yerel erişime sahip olmayı gerektirir.

Kurumsal SaaS uygulamalarına erişimi olan, sistemden ayrılan herhangi bir kullanıcı, oturum açma ve uygulamayı kullanma olanağını korur. Bu, verileri indirebilecekleri, değişiklik yapabilecekleri, dosyaları silebilecekleri ve hatta oturum açma kimlik bilgilerini rakipleriyle paylaşabilecekleri anlamına geliyor.

İzinlerin Doğru Boyutta Olduğundan Emin Olun

Herhangi bir kullanıcıya aşırı izin verilmesi, saldırı yüzeyini gereksiz yere genişletir ve uygulamaya gereksiz yere daha yüksek düzeyde risk getirir. Her çalışanın bir uygulama içinde sahip olduğu erişim düzeyini kontrol eden, kullanıcının izinleridir. Bir kullanıcı hesabının güvenliği ihlal edilirse, tehdit aktörü, güvenliği ihlal edilen kullanıcıyla eşit düzeyde erişime sahip olacaktır.

Bir ekip liderinin yeni kullanıcılar eklemek, projeleri açmak ve uygulamanın kullanımını başka şekilde kontrol etmek için muhtemelen idari izinlere ihtiyacı olacaktır. Uygulamayı kullanan çalışanların görevlerini yerine getirmek için okuma/yazma izinlerine ihtiyacı olabilirken, destek personelinin yalnızca okuma izinlerine veya raporları indirme yeteneğine ihtiyacı olabilir.

Yıl sona ererken, kullanıcı izinlerini gözden geçirmek ve rollerine uygun olduklarından emin olmak için iyi bir zaman. Şirketler, çalışanların işlerini yapmak için doğru erişim düzeyine sahip olmasını sağlamak amacıyla en az ayrıcalık ilkesini (POLP) uygulamalıdır. Grup işlevselliği içeren uygulamalar için, izin setlerini standartlaştırmak amacıyla benzer kullanıcıları önceden belirlenmiş izinlere sahip gruplara atayın. Diğer uygulamalar için kullanıcı izinlerini gözden geçirmek ve yalnızca ihtiyaç duyulan işlevlere erişimi azaltmak faydalı olacaktır.

Aktif Olmayan Hesapları Ortadan Kaldırın

Kullanılmayan hesaplar olan hareketsiz hesaplar genellikle üç kategoriden birine girer.

- Yönetici hesapları – genellikle birden fazla kullanıcı tarafından uygulamanın başlangıçta kurulumu için kullanılır. Bu hareketsiz hesapların geniş ayrıcalıkları vardır.

- Kullanılmayan dahili hesaplar – artık uygulamaya ihtiyaç duymayan veya uygulamayı kullanmayan çalışanların hesapları. Erişim çalışanın rolüne bağlıdır.

- Kullanılmayan harici hesaplar – kullanılmayan harici kullanıcı hesapları. Bu erişim kullanıcıya verilen izinlere dayanmaktadır.

Bu hesapların doğasında olan risk önemlidir. Birden fazla kullanıcı tarafından kullanılan yönetici hesapları genellikle tahmin edilmesi kolay kullanıcı adlarına, hatırlanması kolay şifrelere ve yerel erişime sahiptir. Bu istismara açık bir kombinasyon. Kullanılmayan çalışan hesapları, bir kimlik avı saldırısının ardından tehdit aktörlerine erişim sağlayabilir; bu durumda çalışan, erişim sahibi olduğu tüm uygulamaları bile hatırlamaz. Bu arada, güvenlik ekiplerinin harici kullanıcılar ve bu kullanıcıların hâlâ projeye dahil olup olmadıkları konusunda görünürlüğü yoktur.

İşletmelerin tatil sezonuna girerken atıl hesaplarını gözden geçirmeleri ve risklerini araştırmak ve değerlendirmek için gerekli önlemleri almaları gerekiyor. Belirtildiğinde bu hesapların devre dışı bırakılması veya iptal edilmesi gerekir.

Hesap Paylaşımını Engellemeyi Uygulayın

Ekipler lisans ücretlerini azaltmak için paylaşılan bir kullanıcı adı kullandıklarında farkında olmadan ek bir güvenlik riski oluştururlar. Paylaşılan hesapların tamamen güvence altına alınması neredeyse imkansızdır. Çalışanlar ekibe katılıp ayrıldıkça hesap kimlik bilgilerini bilen kullanıcıların sayısı artar. Ayrıca, paylaşılan oturum açma bilgilerinin kullanılması, SaaS uygulamalarının güvenliğini sağlamak için kullanılan iki kritik araç olan MFA ve SSO’nun kullanımını engeller.

Paylaşılan hesaplar aynı zamanda bir hesaptan kaynaklanan tehditlerin tespit edilmesini de zorlaştırır. Tehditleri tespit etmek için kullanılan veriler normal kullanıma dayanmaktadır. Ancak bir hesaba sıklıkla birden fazla konumdan erişiliyorsa, bir tehdit aktörü tarafından erişildiğinde bir uyarının tetiklenmesi pek olası değildir.

Paylaşılan hesapları tespit etmek kolay olmasa da işletmeler, hesap paylaşımını önlemek ve tespit etmek için önlemler alabilir. Örneğin MFA veya SSO’yu zorunlu tutmak, kullanıcıların hesap paylaşmasını zorlaştırır. Güvenlik ekipleri ayrıca hesap paylaşımını gösteren kullanıcı davranışı analizlerini de inceleyebilir. IP adresi oturum açma işlemlerini izlemek veya kullanıcı davranışı analizlerini yakından incelemek, paylaşılan kullanıcı adlarını tespit etmenin iki yoludur.

Paylaşılan hesapları keşfetmek için şimdi zaman harcamak, SaaS uygulamalarının önümüzdeki yıl ve gelecekte daha güvenli kalmasına yardımcı olacaktır.

Ayrılma Kılavuzunun tamamı için burayı tıklayın.

Kullanıcı İzleme ve Yönetiminin Otomatikleştirilmesi

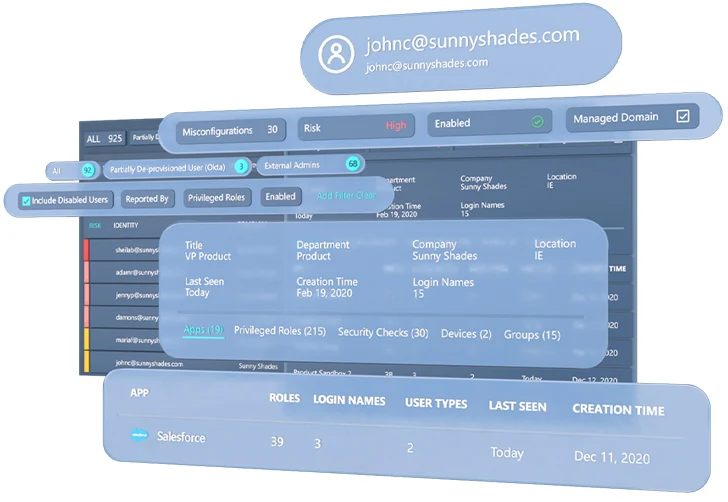

Uygulama listelerini manuel olarak incelemek ve bunları IdP ile karşılaştırmak sıkıcı bir iştir. İzinleri kontrol etmek, kullanılmayan hesapları incelemek ve hesap paylaşımına ilişkin işaretleri aramak da öyle. SaaS Güvenlik Duruşu Yönetimi (SSPM) platformunun kullanıma sunulması süreci otomatikleştirir.

|

| Şekil 1: Kullanıcı Envanteri, her SaaS kullanıcısına derinlemesine bir bakış sağlayabilir |

SSPM’leri kullanma kullanıcı envanteriAdaptive Shield’ınki gibi kuruluşlar, belirli bir süre boyunca erişilmeyen kullanıcı hesaplarını hızlı bir şekilde belirleyebilir, yüksek izin gruplarına sahip harici kullanıcıları bulabilir ve IdP’den kaldırılan kullanıcıları tespit edebilir. SSPM’ler ayrıca riski daha da sınırlandırmak için kullanıcıları cihazlarla ilişkilendirme yeteneğine de sahiptir.

2024’e hazırlanırken SSPM’yi tanıtmak, kullanıcıları izlemenin ve SaaS yığınınız içinde kimin neye erişebileceğini bilmenin en etkili ve verimli yoludur.