Çince konuştuğundan şüphelenilen bir tehdit aktörünün, Özbekistan Dışişleri Bakanlığı’nı ve Güney Koreli kullanıcıları hedef alan bir uzaktan erişim truva atı ile kötü niyetli bir kampanyaya atfedildi. SugarGh0st RAT.

En geç Ağustos 2023’te başlayan etkinlik, kötü amaçlı yazılımın özelleştirilmiş bir çeşidi olan kötü amaçlı yazılımı dağıtmak için iki farklı bulaşma dizisinden yararlanıyor. Hayalet RAT (aka Farfli).

Cisco Talos araştırmacıları Ashley Shen ve Chetan Raghuprasad, “C2 tarafından yönlendirilen ve komut yapısı ile kodda kullanılan dizelerin benzerliğine dayalı olarak değiştirilmiş iletişim protokolü tarafından yönlendirilen uzaktan yönetim görevlerini kolaylaştıracak” özelliklerle birlikte geliyor. söz konusu.

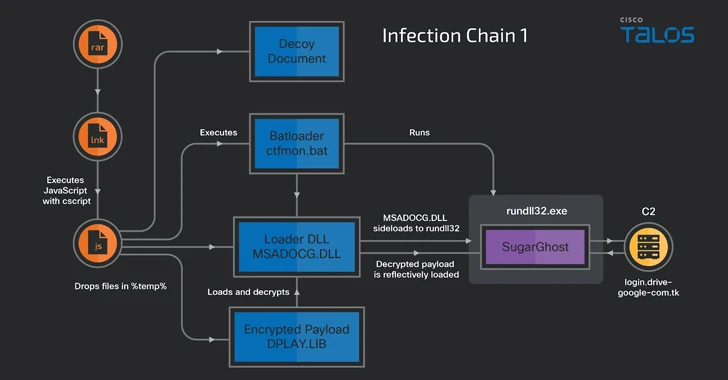

Saldırılar, sahte belgeler içeren bir kimlik avı e-postasıyla başlıyor ve bu e-posta, SugarGh0st RAT’ın konuşlandırılmasına yol açan çok aşamalı bir süreci etkinleştiriyor.

Sahte belgeler, RAR arşivi e-posta ekinde gömülü bir Windows Kısayol dosyasında bulunan, oldukça karmaşık bir JavaScript damlasının içine yerleştirilmiştir.

Araştırmacılar, “JavaScript, bir toplu komut dosyası, özelleştirilmiş bir DLL yükleyici, şifrelenmiş bir SugarGh0st yükü ve bir sahte belge dahil olmak üzere gömülü dosyaların kodunu çözer ve %TEMP% klasörüne bırakır.” dedi.

Sahte belge daha sonra kurbana görüntülenirken, arka planda toplu komut dosyası DLL yükleyiciyi çalıştırır ve bu da, şifreyi çözmek ve başlatmak için rundll32.exe adlı meşru bir Windows yürütülebilir dosyasının kopyalanmış bir sürümüyle onu yan yükler. SugarGh0st yükü.

Saldırının ikinci bir çeşidi de yem gibi görünen kötü amaçlı bir Windows Kısayol dosyası içeren bir RAR arşiviyle başlıyor; aradaki fark, JavaScript’in SugarGh0st’i başlatan kabuk kodunu çalıştırmak için DynamicWrapperX’ten yararlanmasıdır.

C++ ile yazılmış 32 bitlik bir dinamik bağlantı kitaplığı (DLL) olan SugarGh0st, sabit kodlu bir komut ve kontrol (C2) alanıyla bağlantı kurarak sistem meta verilerini sunucuya iletmesine, bir ters kabuk başlatmasına ve rastgele komutları çalıştırın.

Ayrıca süreçleri sıralayabilir ve sonlandırabilir, ekran görüntüleri alabilir, dosya işlemlerini gerçekleştirebilir ve hatta izlerini kapatmak ve tespitten kaçınmak amacıyla makinenin olay günlüklerini temizleyebilir.

Kampanyanın Çin ile olan bağlantıları, Gh0st RAT’ın Çin kökenlerinden ve tamamen işlevsel arka kapının, kısmen 2008’de kaynak kodunun yayınlanmasının etkisiyle, yıllar içinde Çinli tehdit aktörleri tarafından geniş çapta benimsenmiş olmasından kaynaklanmaktadır. Bir diğer kesin kanıt ise, yanıltıcı dosyaların meta verilerindeki “son değiştirilen” alanında Çince adların kullanılması.

Araştırmacılar, “Gh0st RAT kötü amaçlı yazılımı Çin tehdit aktörlerinin cephaneliğindeki temel dayanak noktasıdır ve en az 2008’den beri aktiftir” dedi.

“Çinli aktörlerin de Özbekistan’ı hedef alma geçmişi var. Özbekistan Dışişleri Bakanlığı’nın hedef alınması aynı zamanda Çin’in yurt dışındaki istihbarat faaliyetinin kapsamıyla da örtüşüyor.”

Bu gelişme, Çin devleti destekli grupların son altı ayda Tayvan’ı giderek daha fazla hedef alması ve saldırganların izinsiz girişlerini maskelemek için konut yönlendiricilerini yeniden kullanmasıyla ortaya çıktı. Google’a göre.