Kötü şöhretli “Gh0st RAT” kötü amaçlı yazılımının yeni bir çeşidi, Güney Korelileri ve Özbekistan’daki Dışişleri Bakanlığını hedef alan son saldırılarda tespit edildi.

Çinli grup “C.Rufus Güvenlik Ekibi” Gh0st RAT ilk kez açık Web’de yayınlandı Mart 2008’de. Dikkat çekici bir şekilde, bugün özellikle Çin’de ve çevresinde hala kullanılıyor. değiştirilmiş formlarda.

Örneğin Ağustos ayının sonlarından bu yana, güçlü Çin bağlantıları olan bir grup, “SugarGh0st RAT” olarak adlandırılan değiştirilmiş bir Gh0st RAT dağıtıyor. Cisco Talos’un araştırmasına göreBu tehdit aktörü, JavaScript bağlantılı Windows kısayolları aracılığıyla varyantı düşürürken özelleştirilmiş sahte belgelerle hedeflerin dikkatini dağıtıyor.

Kötü amaçlı yazılımın kendisi hâlâ büyük ölçüde aynı ve şimdiye kadarki etkili araç, ancak artık antivirüs yazılımlarını gizlice aşmaya yardımcı olacak bazı yeni çıkartmalar içeriyor.

SugarGh0st RAT’ın Tuzakları

Muhtemelen kimlik avı yoluyla iletilen dört SugarGh0st örneği, hedeflenen makinelere Windows LNK kısayol dosyalarıyla gömülü arşivler olarak ulaşıyor. LNK’ler, açıldığında Kore veya Özbek hükümetinin izleyicilerini hedef alan sahte bir belgeyi ve yükü düşüren kötü amaçlı JavaScript’i gizler.

İlk kez Mart 2008’de halka sunulan Çin menşeli uzaktan erişim Truva atı gibi, SugarGh0st de temiz, çok amaçlı bir casusluk makinesidir. C++ ile yazılmış 32 bitlik bir dinamik bağlantı kitaplığı (DLL), sistem verilerini toplayarak başlar, ardından tam uzaktan erişim özelliklerinin kapısını açar.

Saldırganlar, ele geçirilen makineleri hakkında istedikleri her türlü bilgiyi almak veya çalışmakta olan işlemleri başlatmak, sonlandırmak veya silmek için SugarGh0st’i kullanabilir. Dosyaları bulmak, sızdırmak ve silmek için kullanabilirler ve ortaya çıkan adli kanıtları maskelemek için olay günlüklerini silebilir. Arka kapı, bir keylogger, bir ekran görüntüsü oluşturucu, cihazın kamerasına erişim aracı ve fareyi yönetmek, yerel Windows işlemlerini gerçekleştirmek veya yalnızca rastgele komutları çalıştırmak için birçok başka yararlı işlevle donatılmıştır.

Cisco Talos’un sosyal yardım başkanı Nick Biasini, “Beni en çok ilgilendiren şey, önceki tespit yöntemlerinden kaçınmak için nasıl özel olarak tasarlandığıdır” diyor. Bu yeni varyantla özellikle “temel tespitin çalışma şeklini değiştirecek şeyler yapmak için çaba harcadılar.”

SugarGh0st’in özellikle yeni bir kaçınma mekanizmasına sahip olduğu söylenemez. Bunun yerine, küçük estetik değişiklikler, bunun önceki varyantlardan farklı görünmesini sağlar; örneğin komut ve kontrol (C2) iletişim protokolünün, ağ paket başlıklarının 5 bayt yerine ilk 8 baytı sihirli bayt olarak ayıracak şekilde değiştirilmesi (bir liste) dosya imzaları (bir dosyanın içeriğini onaylamak için kullanılır). Biasini, “Bu, mevcut güvenlik araçlarınızın bunu hemen algılayamayacağından emin olmanın çok etkili bir yolu” diyor.

Gh0st RAT’ın Eski Perileri

Eylül 2008’de Dalai Lama’nın ofisi bir güvenlik araştırmacısına başvurdu (hayır, bu kötü bir şakanın başlangıcı değil).

Çalışanları kimlik avı e-postalarıyla boğuşuyordu. Microsoft uygulamaları kuruluş genelinde herhangi bir açıklama yapılmadan çöküyordu. Bir keşiş geri çağrıldı bilgisayarının Microsoft Outlook’u kendi başına açmasını, belgeleri bir e-postaya eklemesini ve bu e-postayı tanınmayan bir adrese göndermesini, üstelik kendisinin girişi olmadan izliyor.

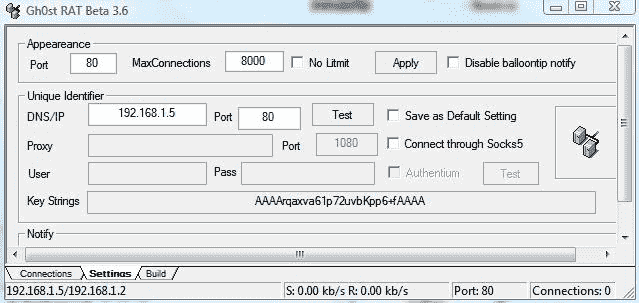

Gh0st RAT beta modelinin İngilizce kullanıcı arayüzü. Kaynak: Wayback Machine aracılığıyla Trend Micro EU

Biasini, Çin’in Tibetli rahiplere karşı yürüttüğü askeri bağlantılı kampanyada kullanılan Truva atının birkaç nedenden dolayı zamana karşı dayanıklı olduğunu söylüyor.

“Açık kaynaklı kötü amaçlı yazılım aileleri uzun yaşıyor çünkü aktörler, uygun gördükleri şekilde yönetebilecekleri tamamen işlevsel bir kötü amaçlı yazılım parçasına sahip oluyor. Bu aynı zamanda, kötü amaçlı yazılımın nasıl yazılacağını bilmeyen kişilerin de bu şeylerden ücretsiz yararlanın,” açıklıyor.

Gh0st RAT’ın özellikle “çok işlevsel, çok iyi yapılandırılmış bir RAT” olarak öne çıktığını ekliyor.