Hindistan’daki Android akıllı telefon kullanıcıları, hassas verileri toplayabilen sahte uygulamalar yüklemek için sosyal mühendislik tuzaklarını kullanan yeni bir kötü amaçlı yazılım kampanyasının hedefi oluyor.

Microsoft tehdit istihbaratı araştırmacısı Abhishek Pustakala, “Saldırganlar, WhatsApp ve Telegram gibi sosyal medya platformlarını kullanarak, bankalar, devlet hizmetleri ve kamu hizmetleri gibi meşru kuruluşların kimliğine bürünerek kullanıcıları mobil cihazlarına kötü amaçlı bir uygulama yüklemeye teşvik etmek için tasarlanmış mesajlar gönderiyor.” Harshita Tripathi ve Shivang Desai söz konusu Pazartesi analizinde.

Operasyonun nihai hedefi banka ayrıntılarını, ödeme kartı bilgilerini, hesap kimlik bilgilerini ve diğer kişisel verileri yakalamaktır.

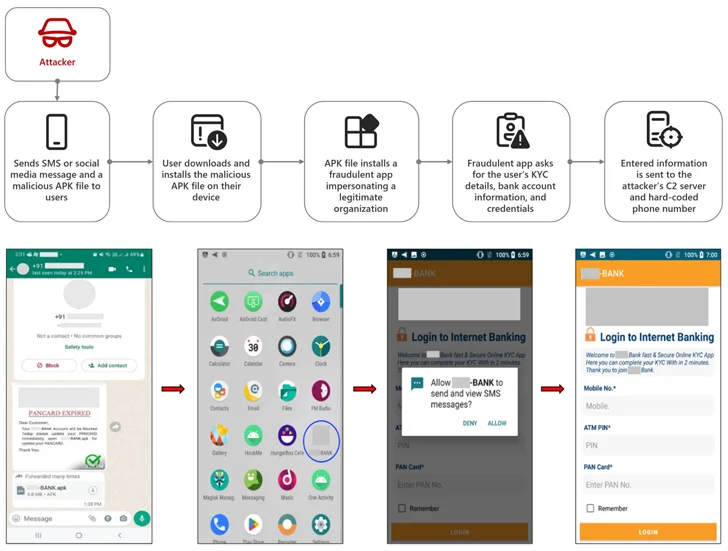

Saldırı zincirleri, kötü amaçlı APK dosyalarının, WhatsApp ve Telegram üzerinden gönderilen sosyal medya mesajları yoluyla, yanlışlıkla bankacılık uygulaması olarak sunularak paylaşılmasını ve hedeflerin, kalıcı hesap numaralarını (PAN) güncellemedikleri sürece banka hesaplarının bloke edileceğini iddia ederek aciliyet duygusu yaratmayı içeriyor. ) Hindistan Gelir Vergisi Departmanı tarafından sahte uygulama aracılığıyla yayınlandı.

Kurulumun ardından uygulama, kurbandan banka hesap bilgilerini, banka kartı PIN’ini, PAN kart numaralarını ve çevrimiçi bankacılık kimlik bilgilerini girmesini ister ve bunlar daha sonra aktör kontrollü bir komuta ve kontrol (C2) sunucusuna ve donanımsal bir donanıma iletilir. kodlu telefon numarası

Araştırmacılar, “İstenen tüm ayrıntılar gönderildikten sonra, ayrıntıların KYC’yi güncellemek için doğrulandığını belirten şüpheli bir not ortaya çıkıyor” dedi.

“Kullanıcıya 30 dakika beklemesi ve uygulamayı silmemesi veya kaldırmaması talimatı veriliyor. Ayrıca uygulama, simgesini gizleyerek arka planda çalışırken kullanıcının cihazının ana ekranından kaybolmasına neden olacak işlevselliğe sahip.”

Kötü amaçlı yazılımın dikkat çeken bir diğer yönü de kullanıcıdan SMS mesajları okuma ve gönderme izni istemesi, böylece tek kullanımlık şifrelere (OTP) müdahale ederek kurbanların mesajlarını tehdit aktörünün telefon numarasına SMS yoluyla göndermesine olanak sağlamasıdır.

Microsoft tarafından keşfedilen bankacılık truva atının çeşitlerinin, kredi kartı ayrıntılarının yanı sıra kişisel bilgileri (PII) ve gelen SMS mesajlarını da çalarak, şüphelenmeyen kullanıcıları mali dolandırıcılığa maruz bıraktığı ortaya çıktı.

Ancak bu saldırıların başarılı olması için kullanıcıların Google Play Store dışındaki bilinmeyen kaynaklardan uygulama yükleme seçeneğini etkinleştirmeleri gerekeceğini belirtmekte fayda var.

Araştırmacılar, “Mobil bankacılık truva atı enfeksiyonları, kullanıcıların kişisel bilgileri, mahremiyeti, cihaz bütünlüğü ve finansal güvenliği açısından önemli riskler oluşturabilir” dedi. “Bu tehditler genellikle kendilerini meşru uygulamalar olarak gizleyebilir ve hedeflerine ulaşmak için sosyal mühendislik taktikleri uygulayabilir ve kullanıcıların hassas verilerini ve finansal varlıklarını çalabilir.”

Bu gelişme, Android ekosisteminin de SpyNote truva atının saldırısına uğramasıyla gerçekleşti. hedeflenen Roblox kullanıcıları hassas bilgileri emmek için bir mod kisvesi altında.

Başka bir örnekte, sahte yetişkinlere yönelik web siteleri, kullanıcıları özellikle kripto para birimi cüzdanlarından veri çalmaya odaklanan Enchant adlı Android kötü amaçlı yazılımını indirmeye ikna etmek için yem olarak kullanılıyor.

Cyble, “Enchant kötü amaçlı yazılım, imToken, OKX, Bitpie Wallet ve TokenPocket cüzdanı dahil olmak üzere belirli kripto para birimi cüzdanlarını hedeflemek için erişilebilirlik hizmeti özelliğini kullanıyor.” söz konusu yakın zamanda yayınlanan bir raporda.

“Birincil hedefi, cüzdan adresleri, anımsatıcı ifadeler, cüzdan varlık ayrıntıları, cüzdan şifreleri ve özel anahtarlar gibi kritik bilgileri güvenliği ihlal edilmiş cihazlardan çalmak.”

Geçen ay Doktor Web açıkta Google Play Store’da izinsiz reklamlar görüntüleyen (Gizli Reklamlar), kullanıcıları bilgileri veya rızaları olmadan premium hizmetlere abone eden (Joker) ve ticaret yazılımı kılığına girerek (FakeApp) yatırım dolandırıcılıklarını teşvik eden çeşitli kötü amaçlı uygulamalar.

Android kötü amaçlı yazılımlarının saldırısı Google’ı harekete geçirdi duyurmak daha önce taranmamış uygulamalar için gerçek zamanlı kod düzeyinde tarama gibi yeni güvenlik özellikleri. Ayrıca başlattı kısıtlı ayarlar Kullanıcı tarafından açıkça etkinleştirilmediği sürece uygulamaların kritik cihaz ayarlarına (ör. erişilebilirlik) erişmesini yasaklayan Android 13 ile.

Sadece Google değil. Samsung, Ekim 2023’ün sonlarında yeni bir ürünü tanıttı. Otomatik Engelleyici Galaxy cihazları için Google Play Store ve Galaxy Store dışındaki kaynaklardan uygulama yüklemelerini engelleyen ve USB bağlantı noktası üzerinden zararlı komutları ve yazılım yüklemelerini engelleyen seçenek.

Google Play’den ve diğer güvenilir kaynaklardan kötü amaçlı yazılım indirmekten kaçınmak için kullanıcılara, uygulama geliştiricilerin meşruiyetini kontrol etmeleri, incelemeleri dikkatle incelemeleri ve uygulamalar tarafından talep edilen izinleri incelemeleri önerilir.

Güncelleme

Hikayenin yayınlanmasının ardından bir Google sözcüsü The Hacker News ile şu açıklamayı paylaştı:

Kullanıcılar şu şekilde korunmaktadır: Google Play KorumasıBu, varsayılan olarak etkindir ve kullanıcıları uyarır veya Google Play Hizmetlerine sahip Android cihazlarda kötü amaçlı davranışlar sergilediği bilinen uygulamaları, bu uygulamalar Play dışındaki kaynaklardan gelse bile engeller. Google, Aralık 2022’de TrojanSpy:AndroidOS/SpyBanker.Y ve Eylül 2023’te Trojan:AndroidOS/Banker.U için korumaları uygulamaya koydu.