Atomic olarak bilinen macOS bilgi hırsızı, artık ClearFake olarak izlenen sahte bir web tarayıcısı güncelleme zinciri aracılığıyla hedefe gönderiliyor.

Malwarebytes’ten Jérôme Segura, “Bu, daha önce Windows için ayrılan ana sosyal mühendislik kampanyalarından birinin yalnızca coğrafi konum açısından değil, aynı zamanda işletim sistemi açısından da farklılaştığını ilk kez görüyoruz.” söz konusu Salı günü yapılan bir analizde.

İlk olarak Nisan 2023’te belgelenen Atomic Stealer (diğer adıyla AMOS), ayda 1.000 ABD dolarına abonelik esasıyla satılan ticari bir hırsız kötü amaçlı yazılım ailesidir. Web tarayıcılarından ve kripto para cüzdanlarından veri çekme yetenekleriyle birlikte gelir.

Daha sonra Eylül 2023’te Malwarebytes, kötü amaçlı Google reklamlarından yararlanan ve TradingView olarak bilinen bir finansal grafik platformu arayan macOS kullanıcılarını kötü amaçlı yazılımı indirmeleri için kandıran bir Atomic Stealer kampanyasının ayrıntılarını verdi.

Öte yandan ClearFake, hırsızları ve diğer kötü amaçlı yazılımları yayma umuduyla sahte web tarayıcısı güncelleme bildirimleri sunmak için ele geçirilmiş WordPress sitelerini kullanan, yeni ortaya çıkan bir kötü amaçlı yazılım dağıtım operasyonudur.

Bu, sahte tarayıcı güncellemeleriyle ilgili temaları bu amaçla kullandığı bilinen TA569 (diğer adıyla SocGholish), RogueRaticate (FakeSG), ZPHP (SmartApeSG) ve EtherHiding gibi daha büyük bir tehdit aktörleri havuzunun en son üyesidir.

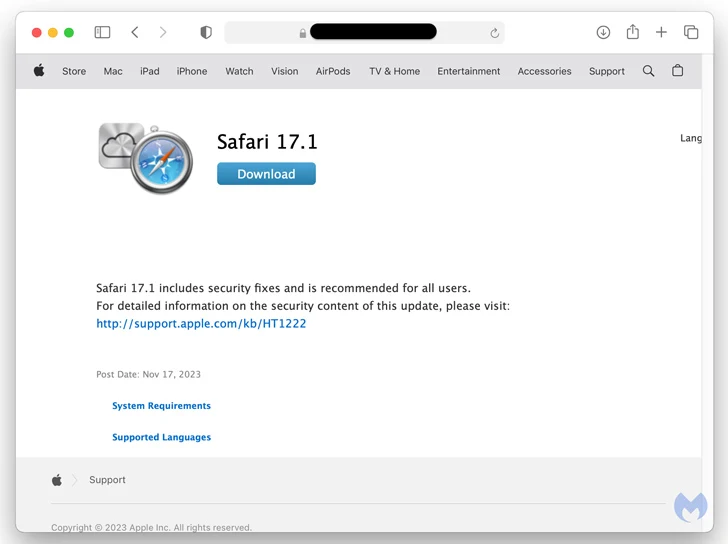

Kasım 2023 itibarıyla ClearFake kampanyası, neredeyse aynı enfeksiyon zincirine sahip macOS sistemlerini hedef alacak şekilde genişletildi ve Atomic Stealer’ı DMG dosyası biçiminde sunmak için saldırıya uğramış web sitelerinden yararlanıldı.

Bu gelişme, hırsız kötü amaçlı yazılımların, kötü amaçlı reklamlar, arama motorunun kötü amaçlı web sitelerine yönlendirmeleri, rastgele indirmeler, kimlik avı ve yayılma amacıyla SEO zehirlenmesi yoluyla meşru yazılım için sahte veya zehirli yükleyici dosyalarına güvenmeye devam ettiğinin bir işaretidir.

Segura, “AMOS gibi hırsızların popülaritesi, küçük ayarlamalarla yükün farklı kurbanlara uyarlanmasını oldukça kolaylaştırıyor” dedi.

Lumma Stealer, Kalıcı Google Çerezlerini Çıkarmanın Bir Yolunu Bulduğunu İddia Ediyor

Açıklama aynı zamanda kötü amaçlı yazılımı, virüslü makinede “insan” davranışı tespit edilene kadar beklemeye zorlayan yeni bir trigonometri tabanlı anti-sandbox tekniği kullanan LummaC2 hırsızına yapılan güncellemelerin de ardından geliyor.

Kötü amaçlı yazılımın operatörleri ayrıca, sahibi şifreyi değiştirse bile süresi dolmayan veya iptal edilmeyen, güvenliği ihlal edilmiş bilgisayarlardan Google Hesabı çerezleri toplamak için kullanılabileceğini iddia ettikleri yeni bir özelliğin tanıtımını yapıyor.

Hudson Rock kurucu ortağı ve CTO’su Alon Gal, “Bu, siber suç dünyasında büyük bir değişime yol açacak ve bilgisayar korsanlarının daha fazla hesaba sızmasına ve önemli saldırılar gerçekleştirmesine olanak tanıyacak” dedi. ayarlamak ile ilgili gönderiler Linkedin üzerinde.

“Sonuç olarak, bu çerezler daha kalıcı görünüyor ve insanlar tarafından kullanılan Google hizmetlerinin saldırıya uğramasına neden olabilir ve şifre değişikliğinin oturumu geçersiz kılmadığı iddiası doğruysa, çok daha büyük bir olaya bakıyoruz sorunlar.”