Tehdit aktörleri, WinSCP gibi yasal yazılımları indirmek isteyen kullanıcıları kötü amaçlı yazılım yüklemeleri için kandıran, manipüle edilmiş arama sonuçlarından ve sahte Google reklamlarından yararlanıyor.

Siber güvenlik şirketi Securonix, adı altında devam eden faaliyetleri takip ediyor SEO#LURKER.

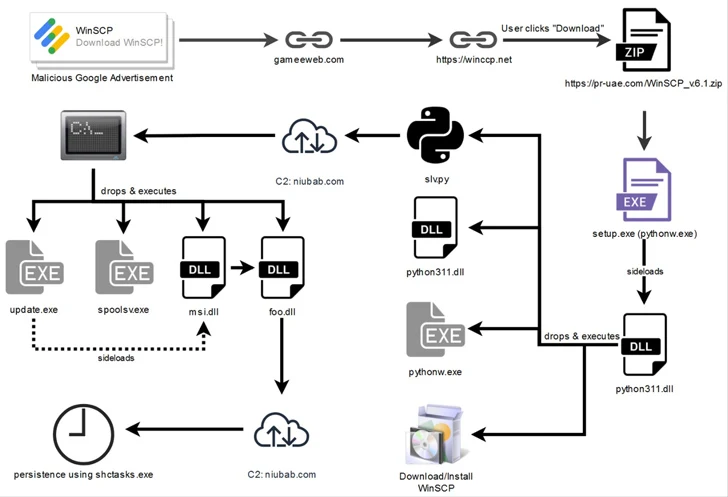

“Kötü amaçlı reklam, kullanıcıyı güvenliği ihlal edilmiş bir WordPress web sitesine yönlendiriyor gameeweb[.]com, kullanıcıyı saldırgan tarafından kontrol edilen bir kimlik avı sitesine yönlendiriyor.” güvenlik araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov söz konusu The Hacker News ile paylaşılan bir raporda.

Tehdit aktörlerinin Google’ın Dinamik Arama Ağı Reklamlarından (DSA’larKurbanları virüslü siteye yönlendiren kötü amaçlı reklamları sunmak için sitenin içeriğine dayalı olarak otomatik olarak reklamlar oluşturan.

Karmaşık çok aşamalı saldırı zincirinin nihai hedefi, kullanıcıları sahte, benzer WinSCP web sitesi winccp’ye tıklamaya ikna etmektir.[.]net’e gidin ve kötü amaçlı yazılımı indirin.

“Gaweeweb’den gelen trafik[.]com web sitesinden sahte winccp’ye[.]net web sitesi, doğru yönlendiren başlığının düzgün bir şekilde ayarlanmasına dayanır” dedi araştırmacılar. “Yönlendiren yanlışsa, kullanıcı ‘Burkulma‘ ve meşhur Rick Astley YouTube videosuna gönderiliyor.”

Nihai veri yükü, başlatıldığında çalıştırılabilir bir kurulum dosyasıyla birlikte gelen bir ZIP dosyası (“WinSCP_v.6.1.zip”) biçimini alır. DLL yandan yükleme arşivde bulunan python311.dll adlı bir DLL dosyasını yüklemek ve çalıştırmak için.

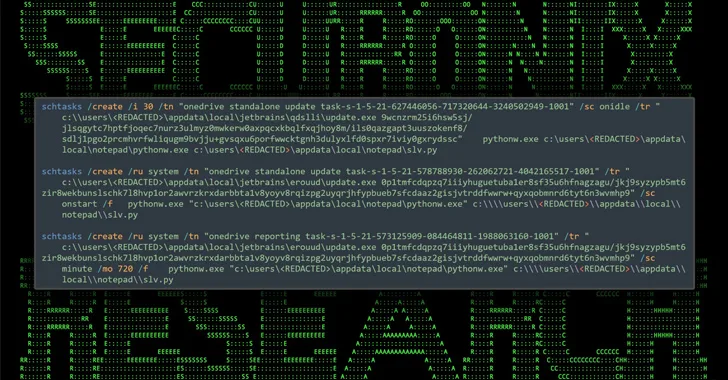

DLL, hileyi sürdürmek için meşru bir WinSCP yükleyicisini indirip çalıştırırken, kötü niyetli davranışı etkinleştirmek için arka planda Python komut dosyalarını (“slv.py” ve “wo15.py”) gizlice bırakır. Aynı zamanda kalıcılığın sağlanmasından da sorumludur.

Her iki Python betiği de, saldırganların ana makinede numaralandırma komutları çalıştırmasına olanak tanıyan daha fazla talimat almak için uzak aktör kontrollü bir sunucuyla bağlantı kurmak üzere tasarlanmıştır.

Araştırmacılar, “Saldırganların kötü amaçlı yazılımları dağıtmak için Google Ads’ten yararlandıkları göz önüne alındığında, hedeflerin WinSCP yazılımı arayan herkesle sınırlı olduğuna inanılabilir” dedi.

“Kötü amaçlı yazılımı barındıran sitede kullanılan coğrafi engelleme, ABD’dekilerin bu saldırının kurbanı olduğunu gösteriyor.”

Bu, Google’ın Dinamik Arama Ağı Reklamlarının kötü amaçlı yazılım dağıtmak amacıyla kötüye kullanıldığı ilk olay değil. Geçtiğimiz ayın sonlarında Malwarebytes, bilgi çalan kötü amaçlı yazılımların yayılmasına yol açan sahte bir yükleyiciyi barındıran saldırıya uğramış bir web sitesine bağlantılarla PyCharm arayan kullanıcıları hedefleyen bir kampanyanın kapağını kaldırdı.

Kötü amaçlı reklamcılık büyümüş Son aylarda saldırı taktiğini kullanan çok sayıda kötü amaçlı yazılım kampanyasıyla birlikte, son birkaç yılda siber suçlular arasında popülerlik kazandı.

Bu haftanın başında Malwarebytes açıklığa kavuşmuş Ekim 2023’te, inandırıcı sahte ödeme sayfaları enjekte ederek finansal bilgileri çalmak amacıyla yüzlerce e-ticaret web sitesini tehlikeye attığı tahmin edilen kredi kartı kopyalama kampanyalarında artış.