Google Workspace’e ve Google Cloud Platform’a karşı, tehdit aktörlerinin fidye yazılımı, veri hırsızlığı ve şifre kurtarma saldırıları gerçekleştirmek için potansiyel olarak kullanabileceği bir dizi yeni saldırı yöntemi gösterildi.

“Tehdit aktörleri, ele geçirilen tek bir makineden başlayarak çeşitli şekillerde ilerleyebilir: diğer klonlanmış makinelere geçebilirler. GCPW Bitdefender teknik çözümler direktörü Martin Zugec, saldırılarını Google ekosisteminin ötesinde sürdürmek için, özel izinlerle bulut platformuna erişim sağlayın veya yerel olarak depolanan şifrelerin şifresini çözün, ” dedi. söz konusu yeni bir raporda.

Bu saldırıların önkoşulu, kötü niyetli kişinin başka yollarla yerel bir makineye zaten erişim kazanmış olması ve Google’ın hatayı şu şekilde işaretlemesini istemesidir: sabitlemeye uygun değil “çünkü bu bizim tehdit modelimizin dışında ve davranış Chrome’un yerel veri depolama uygulamalarıyla uyumlu.”

Ancak Rumen siber güvenlik firması, tehdit aktörlerinin tek bir uç nokta uzlaşmasını ağ çapında bir ihlale kadar genişletmek için bu tür boşluklardan yararlanabileceği konusunda uyardı.

Özetle saldırılar, bir kuruluşun hem mobil cihaz yönetimi (MDM) ve tek oturum açma (TOA) yetenekleri.

Bu, yöneticilerin Windows cihazlarını Google Workspace ortamlarında uzaktan yönetmesine ve kontrol etmesine olanak tanır ve kullanıcıların, Google hesaplarına giriş yapmak için kullanılan kimlik bilgilerinin aynısını kullanarak Windows cihazlarına erişmesine olanak tanır.

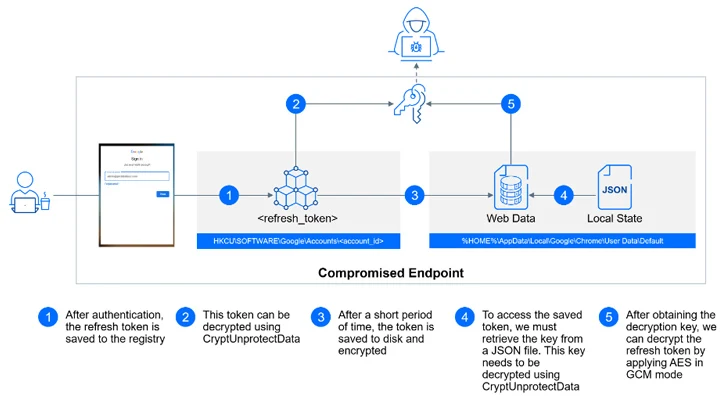

GCPW, Google Hesapları ve Kimlik Yönetimi adlı yerel ayrıcalıklı bir hizmet hesabını kullanacak şekilde tasarlanmıştır (GAIA) oturum açma adımı sırasında kullanıcının kimlik bilgilerini doğrulamak için Google API’lerine bağlanarak ve yeniden kimlik doğrulama ihtiyacını ortadan kaldırmak için bir yenileme jetonu depolayarak arka planda süreci sorunsuz bir şekilde kolaylaştırmak için.

Bu kurulum uygulandığında, güvenliği ihlal edilmiş bir makineye erişimi olan bir saldırgan, bir hesabın yenileme OAuth jetonlarını Windows kayıt defterinden veya kullanıcının Chrome profil dizininden çıkarabilir ve çok faktörlü kimlik doğrulama (MFA) korumalarını atlayabilir.

Yenileme jetonu daha sonra “https://www.googleapis” uç noktasına bir HTTP POST isteği oluşturmak için kullanılır.[.]com/oauth2/v4/token” adresini kullanarak bir erişim jetonu elde edebilirsiniz; bu jeton, Google Hesabıyla ilişkili hassas verileri almak, değiştirmek veya silmek için kötüye kullanılabilir.

İkinci bir istismar, sanal makine (VM) dağıtımlarına odaklanan ve önceden yüklenmiş GCPW ile başka bir makineyi klonlayarak bir makine oluşturmanın, GAIA hesabıyla ilişkili şifrenin şifrelenmesine neden olmasından yararlanan, Altın Görüntü yanal hareketi olarak adlandırılan şeyle ilgilidir. da klonlandı.

Zugec, “Yerel bir hesabın şifresini biliyorsanız ve tüm makinelerdeki yerel hesaplar aynı şifreyi paylaşıyorsa, o zaman tüm makinelerin şifrelerini de biliyorsunuzdur” diye açıkladı.

“Bu paylaşılan parola sorunu, Microsoft’un Yerel Yönetici Parolası Çözümü tarafından ele alınan tüm makinelerde aynı yerel yönetici parolasına sahip olmaya benzer (TURLAR).”

Üçüncü saldırı, belgelenmemiş bir API uç noktasına bir HTTP GET isteği göndermek ve parola alanının şifresini çözmek için gereken özel RSA anahtarını ele geçirmek için yukarıda belirtilen teknik kullanılarak elde edilen erişim belirtecinden yararlanarak düz metin kimlik bilgilerine erişimi gerektirir.

Zugec, “Kullanıcı adları ve şifreler gibi düz metin kimlik bilgilerine erişim daha ciddi bir tehdit teşkil ediyor” dedi. “Bunun nedeni, saldırganların doğrudan meşru kullanıcıların kimliğine bürünmelerine ve hesaplarına sınırsız erişim elde etmelerine olanak tanıması ve bunun da potansiyel olarak hesabın tamamen ele geçirilmesine yol açmasıdır.”