Rus tehdit aktörlerinin, Mayıs 2023’te ülkenin enerji sektörünün işleyişiyle bağlantılı 22 şirketin hedef alındığı ve “Danimarka’nın kritik altyapısına yönelik en büyük siber saldırı” olarak tanımlanan saldırıyla bağlantılı olabileceği düşünülüyor.

Danimarka’dan SektorCERT, “Danimarka’nın kritik altyapısına eş zamanlı 22 başarılı siber saldırı sıradan bir olay değil” dedi. söz konusu [PDF]. “Saldırganlar kimi hedef alacaklarını önceden biliyorlardı ve her seferinde doğru hamleyi yaptılar. Bir kez bile hedefi ıskalayan bir atış olmadı.”

Teşkilat, aynı zamanda Sandworm adı altında takip edilen ve endüstriyel kontrol sistemlerine yönelik yıkıcı siber saldırılar düzenleme konusunda geçmişi olan Rusya’nın GRU askeri istihbarat teşkilatına bir veya daha fazla saldırıyla ilgili kanıtlar bulduğunu söyledi. Bu değerlendirme, bilgisayar korsanlığı ekibine kadar takip edilen IP adresleriyle iletişim kuran yapay yapılara dayanıyor.

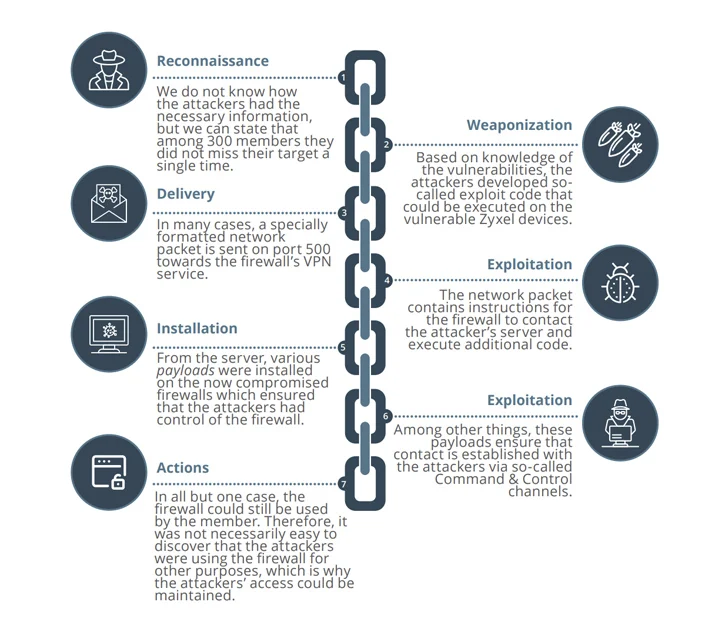

Benzeri görülmemiş ve koordineli siber saldırılar, 11 Mayıs’ta, Zyxel güvenlik duvarlarını etkileyen ve Nisan 2023’ün sonlarında açıklanan kritik bir komut ekleme kusuru olan CVE-2023-28771’den (CVSS puanı: 9,8) yararlanılarak gerçekleştirildi.

Tehdit aktörleri, başarılı bir şekilde sızılan 11 şirkette, güvenlik duvarı yapılandırmalarını incelemek ve bir sonraki eylem planını belirlemek için kötü amaçlı kod çalıştırdı.

SektorCERT, etkinliklerin ayrıntılı zaman çizelgesinde “Bu tür bir koordinasyon planlama ve kaynak gerektirir” dedi. “Eşzamanlı saldırının avantajı, bir saldırı hakkındaki bilginin çok geç olmadan diğer hedeflere yayılamamasıdır.”

“Bu, bilgi paylaşımının gücünü devre dışı bırakıyor çünkü herkes aynı anda saldırıya uğradığından, devam eden saldırı hakkında hiç kimse önceden uyarılamaz. Bu olağandışı ve son derece etkili.”

Daha sonra 22-25 Mayıs tarihleri arasında daha önce görülmemiş siber silahlara sahip bir saldırı grubu tarafından daha fazla kuruluşu hedef alan ikinci bir saldırı dalgasının kaydedilmesi, kampanyaya iki farklı tehdit aktörünün dahil olduğu olasılığını artırdı.

Bununla birlikte, grupların birbirleriyle işbirliği yapıp yapmadığı, aynı işveren için çalışıp çalışmadığı veya bağımsız hareket edip etmediği henüz belli değil.

Bu saldırıların, güvenlik duvarlarını Mirai ve MooBot botnet’lerine dahil etmek için Zyxel donanımındaki iki kritik hatayı (CVE-2023-33009 ve CVE-2023-33010, CVSS puanları: 9,8) sıfır gün olarak silah haline getirdiğinden şüpheleniliyor. onlar için yamalar şirket tarafından 24 Mayıs 2023’te yayınlandı.

Ele geçirilen cihazlar bazı durumlarda ABD ve Hong Kong’daki isimsiz şirketlere karşı dağıtılmış hizmet reddi (DDoS) saldırıları gerçekleştirmek için kullanıldı.

SektorCERT, “Bazı güvenlik açıklarına yönelik yararlanma kodunun 5/30 civarında kamuya açıklanmasının ardından, Danimarka’nın kritik altyapısına yönelik saldırı girişimlerinde, özellikle Polonya ve Ukrayna’daki IP adreslerinden patlama yaşandı” dedi.

Ajans ayrıca, saldırıların saldırısının etkilenen kuruluşların internet bağlantısını kesmesine ve ada moduna geçmesine neden olduğunu da sözlerine ekledi.

Ancak bu sadece ulus devlet aktörleri değil. Bir rapora göre, enerji sektörü de fidye yazılım gruplarının giderek daha fazla odak noktası haline geliyor; ilk erişim komisyoncuları (IAB’ler), nükleer enerji şirketlerine yetkisiz erişimi aktif olarak teşvik ediyor. rapor Bu hafta başında Resecurity’ten.

Bu gelişme, Censys’in, Sandworm da dahil olmak üzere Rus istihbarat teşkilatlarına saldırgan siber araçlar sağladığı iddia edilen Moskova merkezli bir BT yüklenicisi olan NTC Vulkan’a ait altı ana bilgisayarı keşfetmesiyle ortaya çıktı.

Ayrıca araştırma, NTC Vulkan sertifikası aracılığıyla Raccoon Security adlı bir grupla bağlantı olduğunu ortaya çıkardı.

Censys Federal Uygulamalar Direktörü Matt Lembright, “Racoon Security, NTC Vulkan’ın bir markasıdır ve Raccoon Security’nin faaliyetlerinin, daha önce bahsedilen GRU tarafından sözleşme imzalanan sızdırılan girişimlere önceki veya mevcut katılımı içermesi mümkündür.” dedi. söz konusu.