Siber güvenlik araştırmacıları, Çin’in önde gelen iki ulus-devlet hack grubunun 24 Kamboçya hükümet kuruluşunu hedef alarak düzenlediği kötü amaçlı siber faaliyet olduğunu keşfettiler.

Palo Alto Networks Unit 42 araştırmacıları, “Bu faaliyetin uzun vadeli bir casusluk kampanyasının parçası olduğuna inanılıyor.” söz konusu geçen hafta bir raporda.

“Gözlemlenen faaliyet, Çin hükümetinin Kamboçya ile güçlü ilişkilerini güçlendirmeyi ve bölgedeki deniz operasyonlarını genişletmeyi amaçlayan jeopolitik hedefleriyle uyumlu.”

Hedeflenen kuruluşlar arasında savunma, seçim denetimi, insan hakları, ulusal hazine ve finans, ticaret, siyaset, doğal kaynaklar ve telekomünikasyon yer alıyor.

Değerlendirme, bu varlıklardan Çin’e bağlı, “birkaç aylık bir süre” boyunca bulut yedekleme ve depolama hizmetleri kılığına giren rakip altyapıya gelen ağ bağlantılarının kalıcı doğasından kaynaklanıyor.

Komuta ve kontrol (C2) alan adlarından bazıları aşağıda listelenmiştir:

- api.infinitycloud[.]bilgi

- connect.infinitycloud[.]bilgi

- connect.infinitybackup[.]açık

- dosya.wonderbackup[.]iletişim

- giriş.wonderbackup[.]iletişim

- güncelleme.wonderbackup[.]iletişim

Taktik muhtemelen saldırganların radarın altından geçip meşru ağ trafiğine karışma girişimidir.

Dahası, Çin’le olan bağlantılar, tehdit aktörünün faaliyetlerinin öncelikle Çin’deki normal iş saatlerinde gözlemlenmesine dayanıyor; Eylül sonu ve Ekim 2023’ün başlarında kaydedilen bir düşüş, Altın Hafta ulusal bayramları9 Ekim’de normal seviyelere dönmeden önce.

Emissary Panda, Gelsemium, Granite Typhoon, Mustang Panda, RedHotel, ToddyCat ve UNC4191 gibi Çin bağlantılı bilgisayar korsanlığı grupları, son aylarda Asya genelinde kamu ve özel sektörleri hedef alan bir dizi casusluk kampanyası başlattı.

Geçen ay, Elastic Security Labs, REF5961 kod adlı ve özel arka kapılardan yararlandığı tespit edilen bir izinsiz giriş setinin ayrıntılarını verdi: EAGERBEE, RUDEBIRD, ŞEHİRVe KANALKİMYASI Güneydoğu Asya Ülkeleri Birliği (ASEAN) ülkelerine yönelik saldırılarında.

Kötü amaçlı yazılım ailelerinin “daha önce bildirilen bir izinsiz giriş seti olan REF2924 ile ortak yerleşik oldukları keşfedildi”; REF2924’ün ShadowPad kullanımı ve Winnti ve ChamelGang ile taktiksel örtüşmeleri nedeniyle Çin’e uyumlu bir grup olduğu değerlendiriliyor.

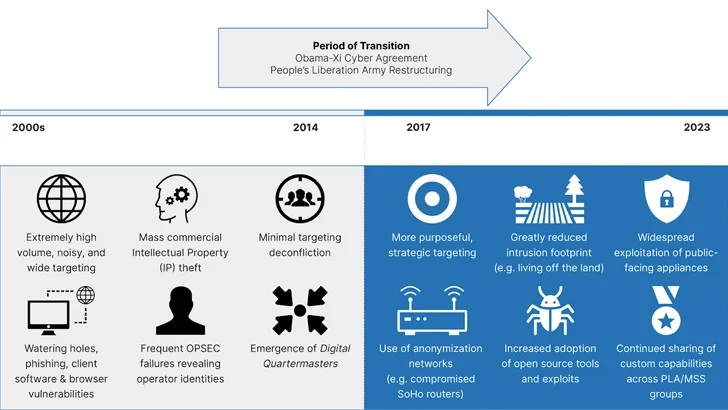

Açıklamalar aynı zamanda Recorded Future’ın Çin siber casusluk faaliyetindeki değişimi vurgulayan, bunu daha olgun ve koordineli olarak tanımlayan ve halka açık e-posta sunucuları, güvenlik ve ağdaki bilinen ve sıfır gün kusurlarından yararlanmaya güçlü bir şekilde odaklanan bir raporunun ardından geldi. Aletler.

2021’in başından bu yana Çin devleti destekli grupların, Microsoft Exchange Server, Solarwinds Serv-U, Sophos Güvenlik Duvarı, Fortinet FortiOS, Barracuda Email Security Gateway ve Atlassian’da tanımlananlar da dahil olmak üzere 23 sıfır gün güvenlik açığından yararlandığı iddia ediliyor. Confluence Veri Merkezi ve Sunucu.

Şirket, devlet destekli siber operasyonların “geniş fikri mülkiyet hırsızlığından, Kuşak ve Yol Girişimi ve kritik teknolojilerle ilgili olanlar gibi belirli stratejik, ekonomik ve jeopolitik hedefleri destekleyen daha hedefli bir yaklaşıma doğru” geliştiğini belirtti. söz konusu.