GootBot adı verilen GootLoader kötü amaçlı yazılımının yeni bir çeşidinin, güvenliği ihlal edilmiş sistemlerde yanal hareketi kolaylaştırdığı ve tespit edilmekten kaçındığı bulunmuştur.

IBM X-Force araştırmacıları Golo Mühr ve Ole, “GootLoader grubunun kendi özel botlarını saldırı zincirlerinin son aşamalarına dahil etmesi, C2 için CobaltStrike veya RDP gibi hazır araçları kullanırken tespitleri engelleme girişimidir.” Villadsen söz konusu.

“Bu yeni varyant, saldırganların ağa hızla yayılmasına ve daha fazla veri dağıtmasına olanak tanıyan hafif ama etkili bir kötü amaçlı yazılımdır.”

GootLoader, adından da anlaşılacağı gibi, arama motoru optimizasyonu (SEO) zehirleme taktiklerini kullanarak potansiyel kurbanları cezbettikten sonra sonraki aşamadaki kötü amaçlı yazılımları indirebilen bir kötü amaçlı yazılımdır. Hive0127 (diğer adıyla UNC2565) olarak takip edilen bir tehdit aktörüyle bağlantılı.

GootBot’un kullanımı, Gootloader enfeksiyonu sonrasında implantın CobaltStrike gibi sömürü sonrası çerçeveler yerine yük olarak indirilmesiyle taktiksel bir değişime işaret ediyor.”

Gizlenmiş bir PowerShell betiği olarak tanımlanan GootBot, komuta ve kontrol için güvenliği ihlal edilmiş bir WordPress sitesine bağlanmak ve daha fazla komut almak üzere tasarlanmıştır.

İşleri daha da karmaşık hale getiren şey, yatırılan her GootBot örneği için benzersiz bir sabit kodlu C2 sunucusunun kullanılmasıdır, bu da kötü amaçlı trafiğin engellenmesini zorlaştırır.

“Şu anda gözlemlenen kampanyalar, sözleşmeler, yasal formlar veya işle ilgili diğer belgeler gibi temalar için SEO zehirli aramalardan yararlanıyor ve kurbanları, ilk veriyi bir arşiv dosyası olarak indirmeleri için kandırıldıkları meşru forumlar gibi görünmek üzere tasarlanmış, güvenliği ihlal edilmiş sitelere yönlendiriyor. ” dedi araştırmacılar.

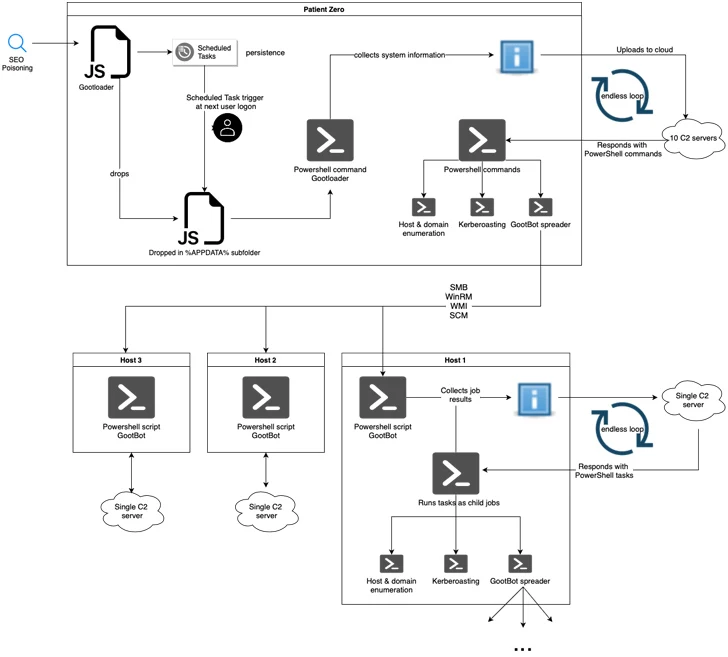

Arşiv dosyası, yürütüldüğünde kalıcılığı sağlamak için zamanlanmış bir görev aracılığıyla tetiklenen başka bir JavaScript dosyasını getiren, gizlenmiş bir JavaScript dosyası içerir.

İkinci aşamada, JavaScript, sistem bilgilerini toplamak ve uzak bir sunucuya aktarmak için bir PowerShell betiği çalıştıracak şekilde tasarlanmıştır; bu da, sonsuz bir döngüde çalıştırılan bir PowerShell betiğiyle yanıt verir ve tehdit aktörüne çeşitli yükleri dağıtma izni verir. .

Buna, yürütülmek üzere PowerShell görevlerini getirmek ve yürütme sonuçlarını HTTP POST istekleri biçiminde sunucuya geri göndermek için her 60 saniyede bir C2 sunucusuna işaret veren GootBot da dahildir.

GootBot’un diğer yeteneklerinden bazıları keşiften çevrede yanal hareket gerçekleştirmeye kadar uzanır ve saldırının ölçeğini etkili bir şekilde genişletir.

Araştırmacılar, “Gootbot varyantının keşfi, saldırganların tespit edilmekten kaçma ve gizlice faaliyet gösterme konusunda ne kadar ileri gidebileceğini ortaya koyuyor” dedi. “TTP’lerdeki ve araçlardaki bu değişim, GootLoader bağlantılı fidye yazılımı ortaklık faaliyetleri gibi başarılı istismar sonrası aşamaların riskini artırıyor.”