Mozi botnet’i, ağustos ayında tetiklenen fiili bir kapatma anahtarı sayesinde artık eski halinin bir kabuğu haline geldi.

Eylül 2019’dan bu yana aktif olan Mozi, dağıtılmış hizmet reddi (DDoS) saldırılarının yanı sıra veri sızdırma ve yük yürütme işlemlerini de mümkün kılan eşler arası (P2P) bir botnet’tir. Nesnelerin İnterneti (IoT) cihazlarına bulaşıyor (örneğin, daha güçlü riskler için ağ geçitlerini kullanarak) ve kaynak kodunun Mirai, Gafgyt ve IoT Reaper gibi diğer IoT tabanlı botnet’lerde kökleri var.

Bir zamanlar dünyanın en üretken botnet’i olan Mozi artık tamamen kapanmış durumda. İçinde 1 Kasım’da yayınlanan bir blog yazısıESET’ten araştırmacılar, yaratıcıların veya muhtemelen Çin hükümetinin, dış dünyaya bağlanma yeteneğini ortadan kaldıran ve çalışan botların yalnızca küçük bir kısmını ayakta bırakan bir güncellemeyi dağıtmaktan sorumlu olduğunu öne sürdü.

ESET’in kıdemli kötü amaçlı yazılım araştırmacısı Ivan Bešina, “Yeni öldürme anahtarı güncellemesi, orijinal Mozi’nin yalnızca ‘sadeleştirilmiş’ bir versiyonudur” diye açıklıyor. “Aynı kalıcılık mekanizmasına sahip ve güvenlik duvarını Mozi ile aynı şekilde kuruyor, ancak tüm ağ oluşturma yeteneklerinden yoksun”, bu da onu gelecekte kullanım için geçersiz kılıyor.

Mozi’nin Kaybolma Yasası

Mozi, ilk günlerinde bile dikkate alınması gereken bir güçtü. IBM’in X-Force’una göre2019’un sonundan 2020’nin ortasına kadar küresel botnet trafiğinin %90’ını oluşturdu ve genel olarak botnet trafiğinde büyük bir artışa neden oldu. 2023 gibi yakın bir tarihte ESET 200.000’den fazla benzersiz Mozi botunu takip etti, ancak çok daha fazlası da olabilirdi.

Şimdi geldiğinden daha hızlı gitti.

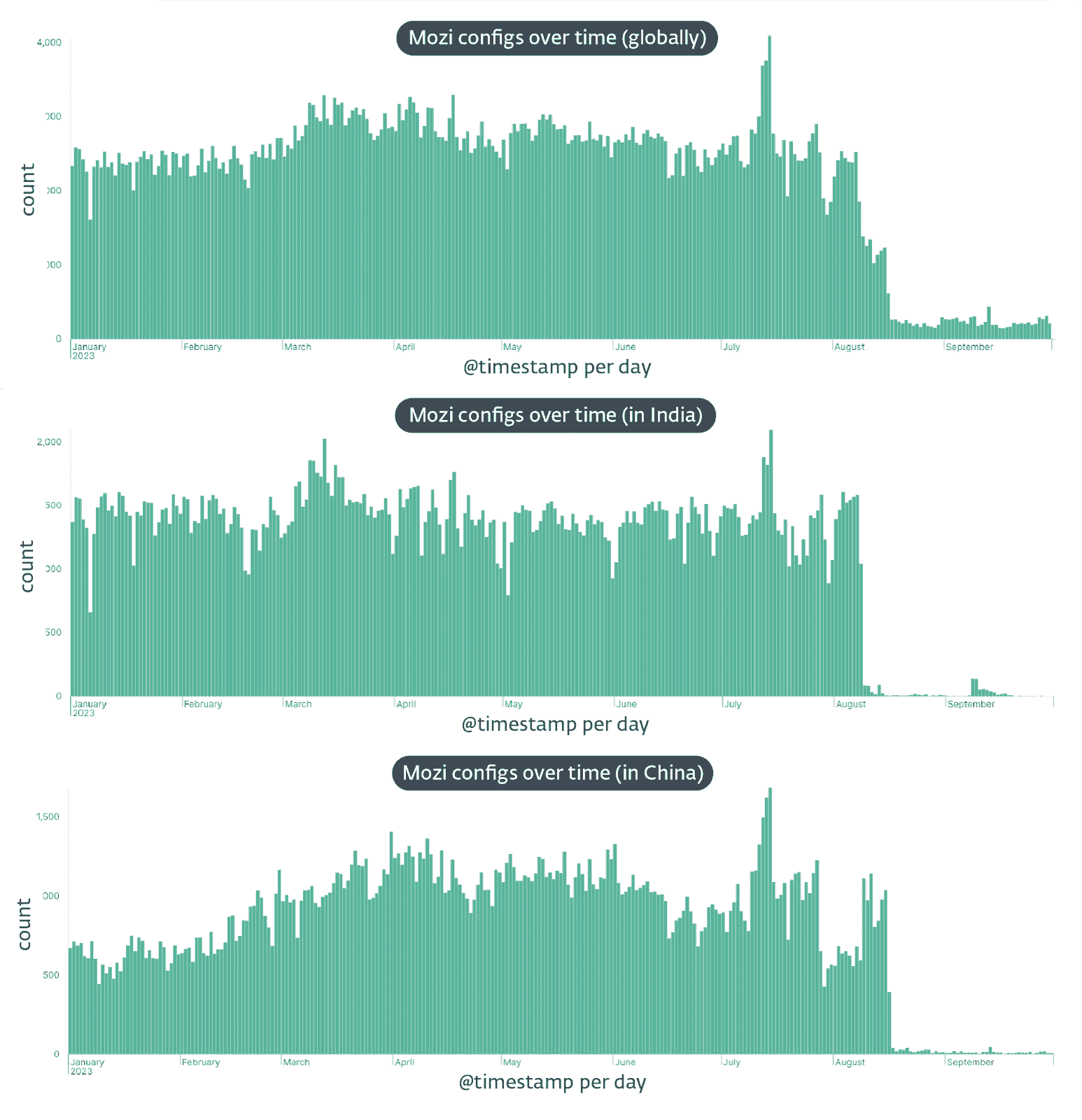

8 Ağustos’ta Hindistan’daki Mozi örnekleri uçurumdan düştü. 16 Ağustos’ta aynı şey Çin’de de yaşandı. Artık botnet her iki ülkede de mevcut değil ve küresel örnekler bir zamanlar olduklarından çok daha küçük bir oranda kaldı.

27 Eylül’de ESET araştırmacıları bunun nedenini keşfettiler: Kullanıcı datagram protokolü (UDP) mesajı içindeki, Mozi botlarına gönderilen ve güncellemeyi indirme ve yükleme talimatlarını içeren bir yapılandırma dosyası.

Güncelleme aslında bir acil durum anahtarıydı.

Kötü amaçlı yazılımı kendisinin bir kopyasıyla değiştirdi ve ana cihazlarda birkaç eylemi daha tetikledi: belirli hizmetleri devre dışı bırakmak, belirli bağlantı noktalarına erişim sağlamak, belirli yapılandırma komutlarını yürütmek ve değiştirdiği kötü amaçlı yazılım dosyasıyla aynı dayanağı cihazda oluşturmak.

Orijinal kaynak koduyla ve öldürme anahtarını imzalamak için kullanılan özel anahtarlarla örtüşmeler, kesinlikle sorumluların orijinal yazarlar olduğunu gösterdi, ancak araştırmacılar aynı zamanda yazarların, Çin yasa uygulayıcıları tarafından yaratımlarını öldürmeye zorlanıp zorlanmadıkları konusunda da spekülasyon yaptı. 2021’de onları tutuklayan.

Bu Mozi’nin Sonu mu?

Dünya çapındaki devasa varlığına rağmen Bešina için Mozi başlangıçta pek bir tehdit değildi.

“Mozi’nin sorunlarından biri, botların dünyanın her yerindeki cihazlara aktif olarak saldırması ve (operatörlerin denetimi olmadan) kendi başlarına yayılmaya çalışması nedeniyle önemli miktarda İnternet trafiği oluşturmasıydı. Güvenlik kayıtlarını karıştırıyor ve kullanıcılar için küçük olaylar yaratıyor. güvenlik analistleri altyapıyı izliyor. Temel güvenlik önlemlerine sahip olan herkes güvendeydi” diyor.

Ve ironik bir şekilde, öldürme anahtarı sayesinde Mozi artık ana cihazlarını gelecekteki kötü amaçlı yazılım bulaşmalarına karşı normalde olacağından çok daha dayanıklı hale getirdi.

Bešina’nın açıkladığı gibi, “SSH sunucusu gibi yönetim hizmetlerini kapatarak ve katı güvenlik duvarı kuralları uygulayarak cihazı diğer kötü amaçlı yazılımlardan daha fazla etkilenmeye karşı güçlendirir. Bu durumda kalıcılık, bu güçlendirilmiş yapılandırmanın yeniden başlatıldıktan sonra bile korunmasına yardımcı olur. Bu nedenle kill switch yazarları, orijinal Mozi veya başka bir kötü amaçlı yazılımın yeniden bulaşmasını önlemek için ellerinden geleni yaptılar.”