Kripto para madencisi kılığına giren gelişmiş bir kötü amaçlı yazılım türü, beş yılı aşkın süredir radarı uçurmayı başardı ve bu süreçte dünya çapında en az bir milyondan fazla cihaza bulaştı.

Bu, tehdide kod adı veren Kaspersky’nin bulgularına göre ÇizgiliFlybunu “hem Linux hem de Windows’u destekleyen karmaşık bir modüler çerçeve” olarak tanımlıyor.

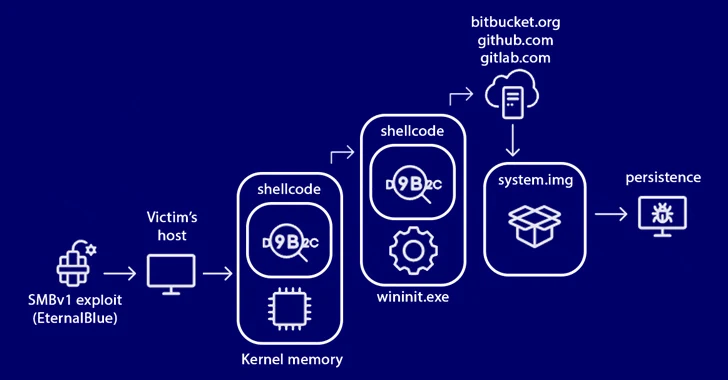

Örnekleri ilk kez 2017 yılında tespit eden Rus siber güvenlik sağlayıcısı, madencinin, halka açık sistemlere sızmak için Equation Group’a atfedilen özel bir EternalBlue SMBv1 istismarını kullanan çok daha büyük bir kuruluşun parçası olduğunu söyledi.

Açıklardan yararlanma yoluyla iletilen kötü amaçlı kabuk kodu, uzak bir Bitbucket deposundan ikili dosyaları indirmenin yanı sıra PowerShell komut dosyalarını yürütme yeteneğine de sahiptir. Ayrıca hassas verileri toplamak ve hatta kendisini kaldırmak için eklenti benzeri genişletilebilir özellikler koleksiyonunu da destekler.

Platformun kabuk kodu enjekte edilir wininit.exe işlemiönyükleme yöneticisi (BOOTMGR) tarafından başlatılan ve işlemleri yürüten meşru bir Windows işlemidir. başlatma ile ilgili çeşitli hizmetler.

Güvenlik araştırmacıları Sergey Belov, Vilen Kamalov ve Sergey Lozhkin, “Kötü amaçlı yazılım yükünün kendisi, işlevselliğini genişletmek veya güncellemek için takılabilir modülleri desteklemek üzere tasarlanmış monolitik bir ikili yürütülebilir kod olarak yapılandırılmıştır.” söz konusu Geçen hafta yayınlanan teknik bir raporda.

“Komut sunucularıyla iletişim için yerleşik bir TOR ağ tünelinin yanı sıra, tamamı özel şifreli arşivler kullanan GitLab, GitHub ve Bitbucket gibi güvenilir hizmetler aracılığıyla güncelleme ve dağıtım işlevselliği ile donatılmış olarak geliyor.”

Diğer önemli casus modülleri, her iki saatte bir kimlik bilgilerini toplamasına, kurbanın cihazında tespit edilmeden ekran görüntüleri yakalamasına, mikrofon girişini kaydetmesine ve uzaktan eylemleri gerçekleştirmek için bir ters proxy başlatmasına olanak tanıyor.

Başarılı bir tutunma noktası elde ettikten sonra kötü amaçlı yazılım, bulaştığı ana bilgisayardaki SMBv1 protokolünü devre dışı bırakır ve saldırıya uğrayan sistemlerden toplanan anahtarları kullanarak hem SMB hem de SSH aracılığıyla bir solucan modülü kullanarak kötü amaçlı yazılımı diğer makinelere yayar.

StripedFly, Windows Kayıt Defterini değiştirerek veya PowerShell yorumlayıcısı yüklüyse ve yönetim erişimi mevcutsa görev zamanlayıcı girişleri oluşturarak kalıcılığa ulaşır. Linux’ta kalıcılık, bir systemd kullanıcı hizmeti, otomatik başlatılan .desktop dosyası aracılığıyla veya /etc/rc*, profile, bashrc veya inittab dosyalarını değiştirerek gerçekleştirilir.

Ayrıca indirilen, havuz sunucularını çözmek için HTTPS üzerinden DNS (DoH) isteklerini kullanan ve kötü niyetli faaliyetlere ekstra bir gizlilik katmanı ekleyen bir Monero kripto para madencisidir. Madencinin, güvenlik yazılımının kötü amaçlı yazılımın tüm yeteneklerini keşfetmesini önlemek için bir tuzak olarak kullanıldığı değerlendirildi.

Ayak izini en aza indirmek amacıyla, boşaltılabilen kötü amaçlı yazılım bileşenleri, Bitbucket, GitHub veya GitLab gibi çeşitli kod deposu barındırma hizmetlerinde şifrelenmiş ikili dosyalar olarak barındırılır.

Örneğin, Haziran 2018’den bu yana tehdit aktörü tarafından işletilen Bitbucket deposu, hem Windows hem de Linux’ta ilk enfeksiyon yükünü sunabilen, yeni güncellemeleri kontrol edebilen ve sonuçta kötü amaçlı yazılımı güncelleyebilen yürütülebilir dosyalar içeriyor.

TOR ağında barındırılan komut ve kontrol (C2) sunucusuyla iletişim, kamuya açıklanmış herhangi bir yönteme dayanmayan, TOR istemcisinin özel, hafif bir uygulaması kullanılarak gerçekleştirilir.

Araştırmacılar, “Bu işlevselliğin gösterdiği bağlılık dikkat çekicidir” dedi. “C2 sunucusunu ne pahasına olursa olsun gizleme hedefi, benzersiz ve zaman alıcı bir projenin geliştirilmesine yol açtı: kendi TOR istemcisinin yaratılması.”

Bir diğer çarpıcı özellik ise bu depoların, kötü amaçlı yazılımın birincil kaynağı (yani C2 sunucusu) yanıt vermediğinde güncelleme dosyalarını indirmesi için geri dönüş mekanizmaları görevi görmesidir.

Kaspersky ayrıca, SMBv1 enfeksiyon modülünün bulunmaması dışında StripedFly ile önemli kaynak kodu örtüşmelerini paylaşan ThunderCrypt adlı bir fidye yazılımı ailesini ortaya çıkardığını söyledi. ThunderCrypt’in 2017 yılında Tayvan’daki hedeflere karşı kullanıldığı söyleniyor.

Çerçevenin karmaşıklığı ve EternalBlue ile paralelliği gelişmiş bir kalıcı tehdit (APT) aktörünün tüm özelliklerini sergilemesine rağmen StripedFly’ın kökenleri şu anda bilinmiyor.

Shadow Brokers’ın EternalBlue açığını sızdırması 14 Nisan 2017’de gerçekleşmiş olsa da, StripedFly’ın EternalBlue’yu içeren en eski tanımlanmış sürümünün tarihi bir yıl öncesine, 9 Nisan 2016’ya kadar uzanıyor. Sızıntıdan bu yana, EternalBlue istismarı gerçekleştirildi. Kuzey Koreli ve Rus bilgisayar korsanlığı ekipleri tarafından, virüsü yaymak için yeniden tasarlandı. Ağlamak istiyor Ve Petya kötü amaçlı yazılım.

Bununla birlikte, Check Point’in Şubat 2021’de açıkladığı gibi, Çinli bilgisayar korsanlığı gruplarının Equation Group’un bazı açıklarına, bunlar çevrimiçi olarak sızdırılmadan önce erişmiş olabileceğine dair kanıtlar da mevcut.

Kaspersky, Equation grubuyla ilişkili kötü amaçlı yazılımlarla benzerliklerin aynı zamanda kodlama stiline ve Equation’da görülenlere benzer uygulamalara da yansıdığını söyledi. ÇOK TUHAF (SBZ), bir diğer siber casusluk platformu ABD bağlantılı olduğundan şüphelenilen düşman kolektifi tarafından kullanılıyor.

Bu gelişme, Çin’deki Pangu Laboratuvarı’ndan araştırmacıların, Equation Group tarafından 45 ülkede birden fazla sektörü kapsayan 287’den fazla hedef üzerinde kullanıldığı iddia edilen Bvp47 adlı “üst düzey” bir arka kapıyı ayrıntılarıyla açıklamasından yaklaşık iki yıl sonra gerçekleşti.

Söylemeye gerek yok, kampanyanın -kötü amaçlı yazılımı tasarlayanlar dışında- bir sır olarak kalmaya devam eden önemli bir yönü, gerçek amacıdır.

Araştırmacılar, “ThunderCrypt fidye yazılımı, yazarları için ticari bir amaç öne sürerken, bunun yerine neden potansiyel olarak daha kazançlı yolu seçmedikleri sorusunu gündeme getiriyor” dedi.

“Aksi yöndeki tüm kanıtlar göz önüne alındığında, bu kadar karmaşık ve profesyonelce tasarlanmış bir kötü amaçlı yazılımın bu kadar önemsiz bir amaca hizmet edeceği fikrini kabul etmek zor.”