Kore Demokratik Halk Cumhuriyeti’nden (DPRK) devlet destekli tehdit aktörlerinin, Discord aracılığıyla isimsiz bir kripto değişim platformunun blockchain mühendislerini, adlı yeni bir macOS kötü amaçlı yazılımıyla hedef aldığı tespit edildi. KANDYKORN.

Elastic Security Labs, izleri Nisan 2023’e kadar uzanan faaliyetin, ağ altyapısı ve kullanılan tekniklere ilişkin bir analize atıfta bulunarak, kötü şöhretli rakip kolektif Lazarus Group ile örtüşmeler sergilediğini söyledi.

Güvenlik araştırmacıları Ricardo Ungureanu, Seth Goodwin ve Andrew Pease, “Tehdit aktörleri, ortama ilk erişim sağlamak için Blockchain mühendislerini bir Python uygulamasıyla kandırdılar.” söz konusu bugün yayınlanan bir raporda.

“Bu izinsiz giriş, her biri kasıtlı savunmadan kaçınma tekniklerini kullanan çok sayıda karmaşık aşamayı içeriyordu.”

Bu, Lazarus Group’un saldırılarında macOS kötü amaçlı yazılımlarından yararlandığı ilk sefer değil. Bu yılın başlarında, tehdit aktörünün arka kapılı bir PDF uygulaması dağıttığı gözlemlendi ve bu uygulama, uzak bir sunucudan ikinci aşama yükünü alabilen AppleScript tabanlı bir arka kapı olan RustBucket’in dağıtımıyla sonuçlandı.

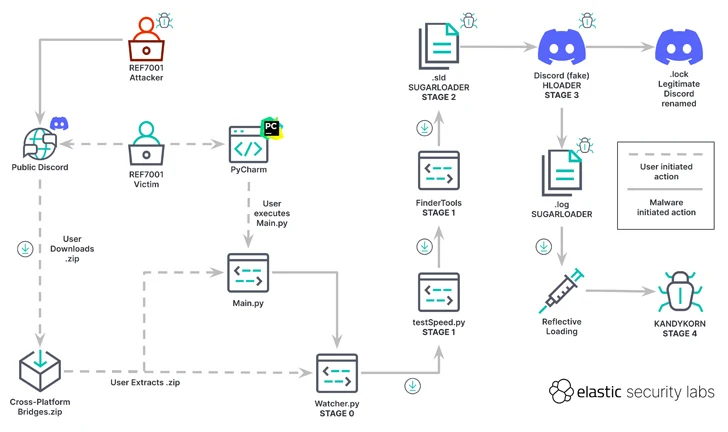

Yeni kampanyayı öne çıkaran şey, saldırganın halka açık bir Discord sunucusunda blockchain mühendislerinin kimliğine bürünmesi ve kurbanları kötü amaçlı kod içeren bir ZIP arşivini indirmeleri ve yürütmeleri için kandırmak amacıyla sosyal mühendislik tuzakları kullanmasıdır.

“Kurban bir sistem kurduklarına inanıyordu arbitraj botuAraştırmacılar, platformlar arasındaki kripto para birimi kur farklılıklarından kazanç elde edebilen bir yazılım aracıdır” dedi. Ancak gerçekte saldırı zinciri, KANDYKORN’un beş aşamalı bir sürecin ardından teslim edilmesinin yolunu açtı.

Araştırmacılar, “KANDYKORN, izleme, etkileşim kurma ve tespit edilmekten kaçınma gibi çeşitli yeteneklere sahip gelişmiş bir implanttır” dedi. “Algılamaları atlayabilen doğrudan bellekli bir yürütme biçimi olan yansıtıcı yüklemeyi kullanıyor.”

Başlangıç noktası, Google Drive’da barındırılan başka bir Python komut dosyasını (testSpeed.py) alan bir Python komut dosyasıdır (watcher.py). Bu damlalık, FinderTools adlı bir Google Drive URL’sinden bir Python dosyası daha getirir.

FinderTools aynı zamanda bir damlalık işlevi görerek gizli bir ikinci aşama verisini indirir ve çalıştırır. ŞEKER YÜKLEYİCİ (/Users/shared/.sld ve .log) KANDYKORN’u almak ve doğrudan bellekte yürütmek için sonuçta uzak bir sunucuya bağlanır.

SUGARLOADER aynı zamanda Swift tabanlı, kendinden imzalı bir ikili dosyanın başlatılmasından da sorumludur. YÜKLEYİCİ meşru Discord uygulaması gibi görünmeye çalışan ve kalıcılık sağlamak için .log (örn. SUGARLOADER) adlı bir yöntemi çalıştıran yürütme akışının ele geçirilmesi.

Son aşamadaki veri yükü olan KANDYKORN, dosyaları numaralandırmak, ek kötü amaçlı yazılım çalıştırmak, verileri dışarı çıkarmak, işlemleri sonlandırmak ve isteğe bağlı komutları çalıştırmak için yerleşik yeteneklere sahip, tam özellikli bir bellekte yerleşik RAT’tır.

Araştırmacılar, “Kuzey Kore, LAZARUS GROUP gibi birimler aracılığıyla, ekonomilerinin ve hırslarının büyümesini engelleyen uluslararası yaptırımları aşmak amacıyla kripto para birimini çalmak amacıyla kripto endüstrisi işletmelerini hedeflemeye devam ediyor” dedi.

Kimsuky, Güncellenmiş FastViewer Kötü Amaçlı Yazılımıyla Yeniden Ortaya Çıkıyor

Açıklama, S2W Tehdit Analizi ekibinin, Lazarus Grubunun kardeş hackleme birimi olan Kimsuky (diğer adıyla APT43) adlı Kuzey Koreli bir tehdit kümesi tarafından kullanılan FastViewer adlı bir Android casus yazılımının güncellenmiş bir versiyonunu ortaya çıkarmasıyla geldi.

İlk olarak Güney Koreli siber güvenlik firması tarafından Ekim 2022’de belgelenen FastViewer, kendisini kimlik avı veya smishing yoluyla yayılan görünüşte zararsız güvenlik veya e-ticaret uygulamaları gibi göstererek, güvenliği ihlal edilmiş cihazlardan hassas verileri gizlice toplamak için Android’in erişilebilirlik hizmetlerini kötüye kullanıyor.

Ayrıca, veri toplama ve sızdırma komutlarını yürütmek üzere açık kaynaklı AndroSpy projesini temel alan FastSpy adlı ikinci aşama kötü amaçlı yazılımı indirmek üzere tasarlanmıştır.

S2W, “Varyant en az Temmuz 2023’ten beri üretimde ve ilk sürüm gibi, meşru uygulamalarda kötü amaçlı kod içeren yeniden paketlenmiş APK’lar dağıtarak kuruluma neden olduğu tespit edildi.” söz konusu.

Yeni sürümün dikkate değer bir yönü, FastSpy’ın işlevselliğinin FastViewer’a entegrasyonu, böylece ek kötü amaçlı yazılım indirme ihtiyacını ortadan kaldırmasıdır. Bununla birlikte S2W, “Bu varyantın vahşi doğada dağıtıldığına dair bilinen bir vaka yok” dedi.