Günümüzün dijital ortamında, %60 Kurumsal verilerin büyük bir kısmı artık bulutta bulunuyor ve Amazon S3 birçok büyük şirket için veri depolamanın omurgası konumunda.

S3, saygın bir sağlayıcının sunduğu güvenli bir hizmet olmasına rağmen, büyük miktarlardaki hassas verilerin (müşteri kişisel bilgileri, finansal veriler, fikri mülkiyet vb.) işlenmesindeki önemli rolü, tehdit aktörleri için cazip bir hedef sağlıyor. Genellikle insan hatası nedeniyle kazara açığa çıkan ve kuruluşun paketlerine erişimi olan, sızdırılmış erişim anahtarları kullanılarak başlatılan fidye yazılımı saldırılarına karşı duyarlı olmaya devam ediyor.

Bu gelişen tehditlerle etkili bir şekilde mücadele etmek için kuruluşunuzun S3 ortamınızda görünürlüğe sahip olmasını, tehdit aktörlerinin fidye için verileri nasıl tehlikeye atabileceğinin ve en önemlisi siber suçluların başarılı bir şekilde yürütme riskini en aza indirmeye yönelik en iyi uygulamaların farkında olmanız hayati önem taşımaktadır. böyle bir saldırı.

Görünürlüğün Sağlanması: CloudTrail ve Sunucu Erişim Günlükleri

Görünürlük, her türlü etkili tespit stratejisinin temelini oluşturur. Amazon S3’te neredeyse her eylem, CloudTrail’de titizlikle kaydedilen ve AWS belgelerinde belgelenen bir API çağrısına dönüşür.

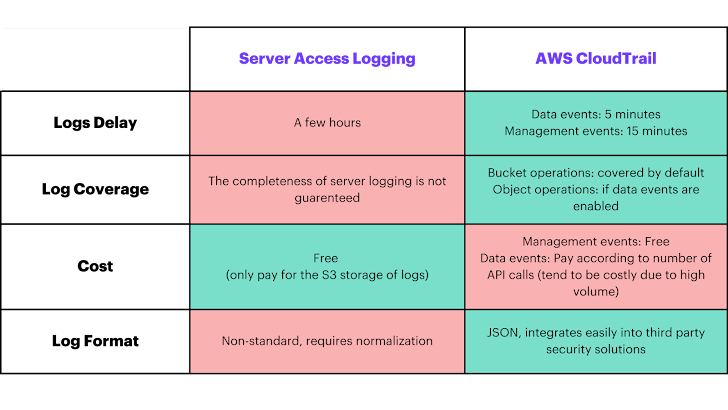

S3 paketlerindeki etkinliği günlüğe kaydetmeye yönelik iki ana seçenek – CloudTrail Veri Olayları ve Sunucu Erişim Günlükleri – güvenlik uygulayıcılarının şüpheli etkinlikleri tahmin etmek ve tespit etmek için kullanması gereken çok sayıda bilgi içerir. Her biri farklı avantajlar ve ödünleşimler sunar:

- Cloud Trail Veri Olayları: Bir kaynak üzerinde veya içinde gerçek zamanlı olarak gerçekleştirilen kaynak işlemlerine ilişkin görünürlük sunar ancak yüksek API çağrı hacimleri nedeniyle potansiyel maliyet etkileriyle birlikte gelir

- Sunucu Erişim Günlükleri: S3 klasörünüze yapılan her istek için kayıtlara ücretsiz erişim, ancak günlük kullanılabilirliğinde olası gecikmeler ve daha az bütünlükle potansiyel günlük kaydı ile birlikte gelir.

|

| Sunucu Erişim Günlükleri ile AWS CloudTrial günlükleri arasındaki avantajlar ve değiş tokuşlar. |

Saldırı Senaryolarını Anlayarak Riski Azaltma

Yeterli görünürlük sağlamak için yukarıdaki günlükleri kullanarak, riskleri etkili bir şekilde azaltmak amacıyla potansiyel saldırı senaryolarını takip etmek mümkündür. S3 fidye yazılımı saldırılarında gözlemlediğimiz üç ana saldırı senaryosu vardır ve bunların tümü bir kuruluşun verilerine erişmesini engelleyebilmektedir. Aşağıda, Hunters’ın uzman tehdit avlama ekibinin yanıtladığı avlanma sorgularına bağlantılar ile birlikte saldırı senaryoları yer almaktadır. Akson Takımı herkesin kendi ortamlarında bu saldırı senaryolarını aramasına olanak tanıyan herkese açık bir paylaşım yaptı:

- Nesne Şifreleme: Fidye yazılımı genellikle bir kuruluşun dosyalarına erişimini engellemek, iş operasyonlarına zarar vermek ve dosyaları geri almak için fidye talep etmek için dosya şifrelemeyi içerir

- Nesne Silme – Silme İşlemleri: Bir klasördeki tüm nesnelerin silinmesi, tehdit aktörlerinin iş operasyonları üzerinde büyük bir etkiye sahip olmasının kolay bir yoludur ve mağdurların fidye ödeme şansını artırır.

- Avcılık Sorgusu: https://github.com/axon-git/threat-hunting-tools/blob/main/S3%20Ransomware/s3_ransomware_unauthorized_object_deletions.sql

- Nesne Silme – Yaşam Döngüsü Politikası: Cloudtrail’deki dosyaları silmenin daha az basit ancak daha sessiz bir yolu olup, hâlâ yüksek ücretli fidye şansı sunar

*Not: Nesne Şifreleme ve Nesne Silme – Silme İşlemleri, uygun paketler için Cloudtrail Veri Olaylarının etkinleştirilmesini gerektirir.

Her senaryo önemli aksaklıklara yol açarak kuruluşların kritik verilere erişmesini potansiyel olarak engelliyor. Kuruluşlar, her senaryo için gerekli izinleri, saldırgan bakış açılarını ve tespit yöntemlerini inceleyerek potansiyel tehditlere karşı proaktif bir şekilde hazırlanabilirler.

Koruma ve En İyi Uygulamalar

Saldırı senaryolarını anlamak, saldırı yüzeyini önemli ölçüde azaltmak için proaktif önlemlerin nasıl uygulanacağına ilişkin bağlam sağlamaya yardımcı olur. S3 klasörlerinin fidye yazılımı tehdidine karşı güvenliğini artırmak için yapılabilecek birkaç şey vardır.

- Kısa vadeli kimlik bilgileri için IAM rollerini kullanın: Statik IAM erişim anahtarlarını kullanmaktan kaçının. IAM kullanıcıları kullanıyorsanız onlar için Çok Faktörlü Kimlik Doğrulamayı (MFA) etkinleştirdiğinizden emin olun.

- En az ayrıcalık ilkesini izleyin: Bu, kullanıcıların ve rollerin yalnızca görevleri için gerekli izinlere sahip olmasını sağlar. Ek olarak, bu temel kaynaklara erişimi kısıtlamak için paket politikalarından yararlanın.

- S3 Sürüm Oluşturmayı Etkinleştirin: Bu, doğrudan değiştirmek yerine paketinizde depolanan her nesnenin her sürümünün kaydını tutmak anlamına gelir. Bu, yetkisiz geçersiz kılma veya silme işlemlerine karşı çok etkilidir.

- S3 Nesne Kilidini Etkinleştir: bir kez yaz, çok oku (WORM) modelinde çalışmak, verilerinizin hiç kimse tarafından silinemeyeceği anlamına gelir (veriler “kilitlenir”), bu da belirli zaman aralıklarında değişikliklere karşı koruma sağlar.

- AWS Backup/Bucket Replication’ı kurun: Bu, konum ve erişim kontrolü açısından gerçek klasörünüzden ayrı olan herhangi bir yedekleme biçimi olabilir.

- AWS KMS anahtarlarıyla sunucu tarafı şifreleme uygulayın: Bu, kuruluşunuza paket nesnelerine kimlerin erişebileceği konusunda özel kontrol sağlar. Bu, paketinizdeki nesneleri kimin şifreleyebileceğine ve şifresini çözebileceğine karşı başka bir koruma düzeyi sağlar.

Çözüm

Veri hacimleri artmaya devam ederken Amazon S3’ün güvenliğinin sağlanması, milyonlarca kuruluşun fidye yazılımı saldırılarına ve gelişen siber tehditlere karşı korunması açısından büyük önem taşıyor.

Tehditleri önceliklendirmek, CloudTrail ve Sunucu Erişim Günlükleri aracılığıyla görünürlük sağlamak ve proaktif önlemleri uygulamak, riskin azaltılmasında önemli adımlardır. Kuruluşlar bu stratejileri benimseyerek S3 klasörlerinin korumasını güçlendirebilir ve kritik verilerinin bütünlüğünü ve güvenliğini sağlayabilir.

Yaygın saldırı senaryolarının ve en iyi uygulamaların daha ayrıntılı bir dökümü için şu adrese göz atın: videonun derin incelemesi Axon Takımından. Team Axon, popüler SIEM değişiminin uzman tehdit avcılığı koludur Avcılarve müşterilerin ortamlarında ortaya çıkan siber tehditlere hızlı yanıt, isteğe bağlı siber uzmanlık ve proaktif tehdit avcılığı sunar. X’te Team Axon’u takip edin Ortaya çıkan siber tehditlere ilişkin zamanında güncellemeler ve ilk siber içerik için.