İranlı tehdit aktörü Bağa IMAPLoader adlı kötü amaçlı yazılımı dağıtmak için tasarlanan yeni bir sulama deliği saldırıları dalgasına atfedildi.

PwC Tehdit İstihbaratı, “IMAPLoader, yerel Windows yardımcı programlarını kullanarak kurban sistemlerin parmak izlerini tespit etme yeteneğine sahip ve daha fazla yük için indirici görevi gören bir .NET kötü amaçlı yazılımıdır.” söz konusu Çarşamba analizinde.

“E-postayı bir araç olarak kullanıyor [command-and-control] kanalını kullanıyor ve e-posta eklerinden çıkarılan yükleri yürütebiliyor ve yeni hizmet dağıtımları yoluyla yürütülüyor.”

En az 2018’den beri aktif olan Tortoiseshell’in, kötü amaçlı yazılım dağıtımını kolaylaştırmak için stratejik web sitesi ihlallerini bir hile olarak kullanma geçmişi var. Mayıs ayının başlarında ClearSky, grubu İsrail’deki nakliye, lojistik ve finansal hizmet şirketleriyle bağlantılı sekiz web sitesinin ihlaliyle ilişkilendirdi.

Tehdit aktörü İslam Devrim Muhafızları Teşkilatına bağlı (IRGC) ve ayrıca Crimson Sandstorm (önceden Curium), Imperial Kitten, TA456 ve Yellow Liderc isimleri altında daha geniş bir siber güvenlik topluluğu tarafından takip edilmektedir.

2022 ile 2023 arasındaki en son saldırılar, ziyaretçiler hakkında konumları, cihaz bilgileri ve ziyaret zamanları da dahil olmak üzere daha fazla ayrıntı toplamak için güvenliği ihlal edilmiş meşru web sitelerine kötü amaçlı JavaScript yerleştirmeyi gerektiriyor.

Bu izinsiz girişler öncelikle Akdeniz’deki denizcilik, denizcilik ve lojistik sektörlerine odaklandı ve bazı durumlarda kurbanın yüksek değerli bir hedef olarak görülmesi durumunda IMAPLoader’ın takip yükü olarak konuşlandırılmasına yol açtı.

IMAPLoader’ın, işlevsellikteki benzerlikler nedeniyle daha önce 2021 sonu ve 2022 başında kullanılan Python tabanlı IMAP implant Tortoiseshell’in yerine geçeceği söyleniyor.

Kötü amaçlı yazılım, sabit kodlanmış verileri sorgulayarak sonraki aşamadaki veriler için indirici görevi görür. IMAP e-posta hesaplarıözellikle mesaj eklerindeki yürütülebilir dosyaları almak için “Recive” olarak yanlış yazılan bir posta kutusu klasörünü kontrol etmek.

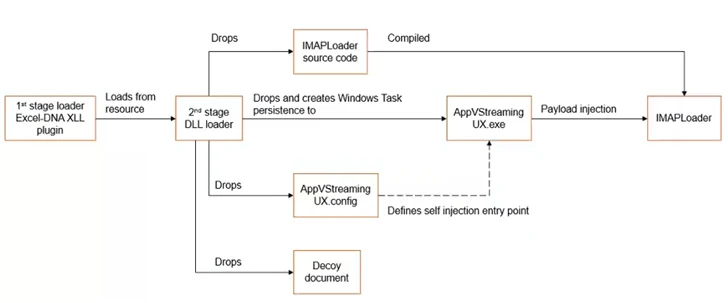

Alternatif bir saldırı zincirinde, IMAPLoader’ı teslim etmek ve yürütmek için çok aşamalı bir süreci başlatmak üzere başlangıç vektörü olarak bir Microsoft Excel sahte belgesi kullanılır; bu, tehdit aktörünün stratejik hedeflerini gerçekleştirmek için çeşitli taktikler ve teknikler kullandığını gösterir. .

PwC ayrıca, sahte Microsoft oturum açma sayfalarını kullanarak kimlik bilgileri toplamak amacıyla Tortoiseshell tarafından oluşturulan, bazıları Avrupa’daki seyahat ve konaklama sektörlerini hedefleyen kimlik avı sitelerini de keşfettiğini söyledi.

“Bu tehdit aktörü, Akdeniz’deki denizcilik, denizcilik ve lojistik sektörleri; ABD ve Avrupa’daki nükleer, havacılık ve savunma endüstrileri ve Orta Orta’daki BT tarafından yönetilen hizmet sağlayıcılar dahil olmak üzere birçok sektör ve ülke için aktif ve kalıcı bir tehdit olmaya devam ediyor.” Doğu,” dedi PwC.