Apple iOS cihazlarını hedeflemek için kullanılan TriangleDB implantı, mikrofonu kaydetmek, iCloud Anahtar Zincirini çıkarmak, çeşitli uygulamalar tarafından kullanılan SQLite veritabanlarından veri çalmak ve kurbanın konumunu tahmin etmek için en az dört farklı modülden oluşuyor.

Yeni bulgular, kampanyanın arkasındaki rakibin büyük çabalarını ayrıntılarıyla anlatan Kaspersky’den geldi. Nirengi Operasyonuele geçirilen cihazlardan hassas bilgileri gizlice alırken izlerini gizlemeye ve örtbas etmeye gitti.

Bu karmaşık saldırı ilk olarak Haziran 2023’te, iOS cihazlarının, iMessage’ı kullanan sıfır gün güvenlik kusurlarını (CVE-2023-32434 ve CVE-2023-32435) silah haline getiren sıfır tıklama istismarı tarafından hedef alındığının ortaya çıkmasıyla ortaya çıktı. Cihaz ve kullanıcı verileri üzerinde tam kontrol sağlayabilecek kötü amaçlı bir ek sunmak için platform.

Tehdit aktörünün boyutu ve kimliği şu anda bilinmiyor; ancak Kaspersky’nin kendisi yılın başında hedeflerden biri haline geldi ve bu da onu tam özellikli gelişmiş kalıcı tehdit (APT) olarak adlandırdığı şeyin çeşitli bileşenlerini araştırmaya sevk etti. platformu.

Saldırı çerçevesinin çekirdeğini, saldırganların keyfi kod yürütmek için kötüye kullanılabilecek bir çekirdek güvenlik açığı olan CVE-2023-32434’ü kullanarak hedef iOS cihazında kök ayrıcalıkları elde ettikten sonra dağıtılan TriangleDB adı verilen bir arka kapı oluşturur.

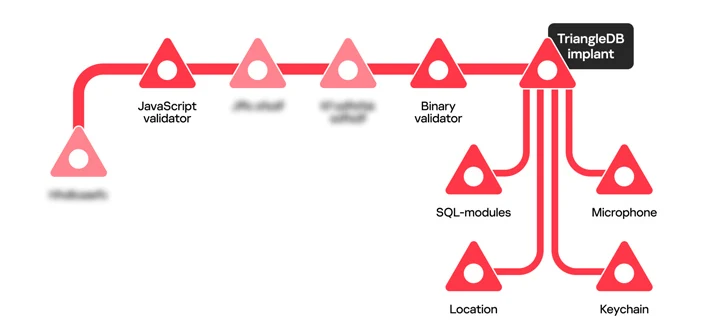

Artık Rus siber güvenlik şirketine göre, implantın konuşlandırılmasından önce, hedef cihazın bir araştırma ortamıyla ilişkili olup olmadığını belirlemek için yürütülen iki doğrulama aşaması (JavaScript Doğrulayıcı ve İkili Doğrulayıcı) bulunuyor.

Kaspersky araştırmacıları Georgy Kucherin, Leonid Bezvershenko ve Valentin Pashkov, “Bu doğrulayıcılar kurbanın cihazı hakkında çeşitli bilgiler topluyor ve bunları C2 sunucusuna gönderiyor.” söz konusu Pazartesi günü yayınlanan teknik bir raporda.

“Bu bilgi daha sonra TriangleDB implante edilecek iPhone veya iPad’in bir araştırma cihazı olup olmadığını değerlendirmek için kullanılıyor. Saldırganlar bu tür kontroller yaparak sıfır gün açıklarından yararlanmalarının ve implantın yanmayacağından emin olabilirler.”

Arka plan açısından: Saldırı zincirinin başlangıç noktası, kurbanın aldığı görünmez bir iMessage eklentisidir; bu eklenti, şifrelenmiş JavaScript kodunu içeren benzersiz bir URL’yi gizlice açmak üzere tasarlanmış sıfır tıklamayla bir istismar zincirini tetikler. NaCl kriptografi kütüphanesinin yanı sıra şifrelenmiş bir yük.

Yük, çeşitli aritmetik işlemleri yürütmenin ve Media Source API ile WebAssembly’nin varlığını kontrol etmenin yanı sıra, adı verilen bir tarayıcı parmak izi tekniğini gerçekleştiren JavaScript doğrulayıcıdır. tuval parmak izi WebGL ile pembe bir arka plan üzerine sarı bir üçgen çizip sağlama toplamını hesaplayarak.

Bu adımın ardından toplanan bilgiler, karşılığında bilinmeyen bir sonraki aşama kötü amaçlı yazılımın alınması için uzak bir sunucuya iletilir. Ayrıca bir dizi belirlenmemiş adımdan sonra, aşağıdaki işlemleri gerçekleştiren bir Mach-O ikili dosyası olan İkili Doğrulayıcı da teslim edilir:

- Olası istismar izlerini silmek için /private/var/mobile/Library/Logs/CrashReporter dizininden kilitlenme günlüklerini kaldırın

- Saldırganların kontrolündeki 36 farklı Gmail, Outlook ve Yahoo e-posta adresinden gönderilen kötü amaçlı iMessage ekinin kanıtlarını silin

- Cihazda ve ağ arayüzlerinde çalışan işlemlerin bir listesini edinin

- Hedef cihazın jailbreakli olup olmadığını kontrol edin

- Kişiselleştirilmiş reklam izlemeyi etkinleştirin

- Cihaz hakkında bilgi toplayın (kullanıcı adı, telefon numarası, IMEI ve Apple Kimliği) ve

- Yüklü uygulamaların listesini alın

Araştırmacılar, “Bu eylemlerle ilgili ilginç olan şey, doğrulayıcının bunları hem iOS hem de macOS sistemleri için uygulamasıdır” dedi ve yukarıda belirtilen eylemlerin sonuçlarının şifrelendiğini ve bir komut ve kontrol (C2) sunucusuna aktarıldığını ekledi. TriangleDB implantı.

Arka kapının attığı ilk adımlardan biri, C2 sunucusuyla iletişim kurmak ve bir kalp atışı göndermek, ardından adli tıp izini gizlemek ve analizi engellemek için kilitlenme günlüğünü ve veritabanı dosyalarını silen komutları almaktır.

Ayrıca implanta, konum, iCloud Anahtar Zinciri, SQL ile ilgili ve mikrofonla kaydedilen verileri içeren dosyaları /private/var/tmp dizininden periyodik olarak çıkarmak için talimatlar da verilir.

Mikrofon kayıt modülünün dikkate değer bir özelliği, cihaz ekranı açıldığında kaydı askıya alabilmesidir; bu, tehdit aktörünün radarın altından uçma niyetini gösterir.

Dahası, konum izleme modülü mobil ülke kodu gibi GSM verilerini kullanacak şekilde düzenlenmiştir (MM), mobil ağ kodu (MNC) ve konum alan kodu (LAK), GPS verileri mevcut olmadığında kurbanın konumunu üçgenlemek için.

Araştırmacılar, “Üçgenleştirmenin arkasındaki düşman, tespit edilmekten kaçınmak için büyük özen gösterdi” dedi. “Saldırganlar ayrıca, saldırı sırasında özel, belgelenmemiş API’ler kullandıklarından iOS’un dahili bileşenlerini de çok iyi anladıklarını gösterdiler.”