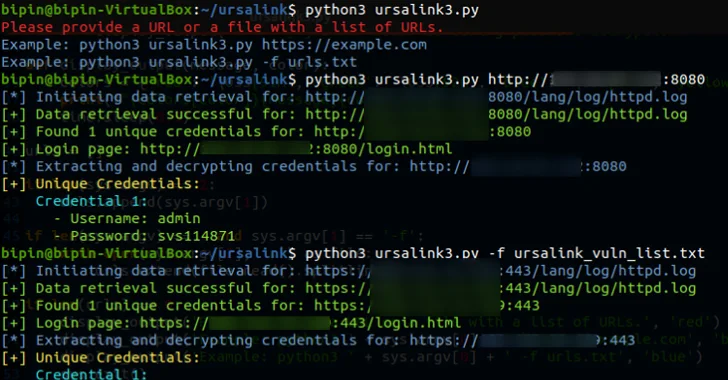

Endüstriyel hücresel yönlendiricileri etkileyen ciddi bir kusur Kilometre Görüşü VulnCheck’in yeni bulguları, gerçek dünyadaki saldırılarda aktif olarak kullanılmış olabileceğini ortaya koyuyor.

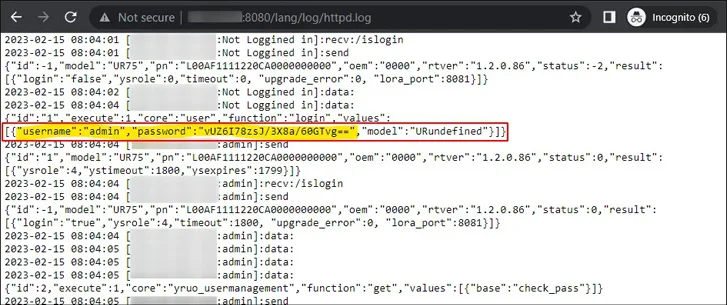

Şu şekilde izlendi: CVE-2023-43261 (CVSS puanı: 7,5), güvenlik açığı, 35.3.0.7 sürümünden önceki UR5X, UR32L, UR32, UR35 ve UR41 yönlendiricilerini etkileyen ve saldırganların httpd.log gibi günlüklere de erişmesine olanak sağlayabilecek bir bilginin ifşa edilmesi durumu olarak tanımlandı. diğer hassas kimlik bilgileri gibi.

Sonuç olarak bu, uzak ve kimliği doğrulanmamış saldırganların web arayüzüne yetkisiz erişim sağlamasına olanak tanıyarak VPN sunucularının yapılandırılmasına ve hatta güvenlik duvarı korumalarının kaldırılmasına olanak sağlayabilir.

“Bu güvenlik açığı Sorunu keşfeden güvenlik araştırmacısı Bipin Jitiya, “Bazı yönlendiriciler SMS mesajlarının gönderilip alınmasına izin verdiğinden daha da ciddi hale geliyor” dedi. söz konusu bu aydan daha erken. “Bir saldırgan bu işlevsellikten dolandırıcılık faaliyetleri için yararlanabilir ve potansiyel olarak yönlendirici sahibine mali zarar verebilir.”

VulnCheck’ten Jacob Baines’e göre kusurun doğada küçük ölçekte istismar edilmiş olabileceğine dair kanıtlar var.

“Gözlemledik 5.61.39[.]232 2 Ekim 2023’te altı sisteme giriş yapmaya çalışıyorum.” Baines söz konusu. “Etkilenen sistemlerin IP adresleri coğrafi olarak Fransa, Litvanya ve Norveç’e konumlanıyor. İlgili görünmüyorlar ve hepsi varsayılan olmayan farklı kimlik bilgileri kullanıyor.”

Altı makineden dördünde, tehdit aktörünün ilk denemede başarıyla kimlik doğrulaması yaptığı söyleniyor. Beşinci sistemde oturum açma ikinci kez başarılı oldu ve altıncı sistemde kimlik doğrulama başarısızlıkla sonuçlandı.

Saldırıyı gerçekleştirmek için kullanılan kimlik bilgileri, CVE-2023-43261’in silahlandırıldığına işaret eden httpd.log’dan alınmıştır. Bilinmeyen aktörün ayarları ve durum sayfalarını kontrol ettiği görülse de, başka herhangi bir kötü niyetli eyleme dair kanıt bulunmuyor.

VulnCheck’e göre, internete açık yaklaşık 5.500 Milesight yönlendirici olmasına rağmen bunların yalnızca %5’i güvenlik açığı bulunan ürün yazılımı sürümlerini çalıştırıyor ve dolayısıyla kusura karşı hassastır.

Baines, “Milesight Endüstriyel Hücresel Yönlendiriciniz varsa, sistemdeki tüm kimlik bilgilerinin ele geçirildiğini varsaymak ve sadece yenilerini oluşturmak ve internet üzerinden hiçbir arabirime erişilemediğinden emin olmak muhtemelen akıllıca olacaktır” dedi.

Titan MFT ve Titan SFTP Sunucularında Altı Kusur Keşfedildi

Açıklama, Rapid7’nin South River Technologies’in Titan MFT ve Titan SFTP sunucularındaki, istismar edilmesi durumunda etkilenen ana bilgisayarlara uzaktan süper kullanıcı erişimine izin verebilecek çeşitli güvenlik kusurlarını ayrıntılarıyla açıklamasıyla geldi.

Güvenlik açıklarının listesi aşağıdaki gibidir:

- CVE-2023-45685 – “Zip Slip” aracılığıyla Doğrulanmış Uzaktan Kod Yürütme

- CVE-2023-45686 – WebDAV Yolu Geçişi aracılığıyla Doğrulanmış Uzaktan Kod Yürütme

- CVE-2023-45687 – Uzaktan Yönetim Sunucusunda Oturum Sabitleme

- CVE-2023-45688 – FTP’de Yol Geçişi Yoluyla Bilgi İfşası

- CVE-2023-45689 – Yönetici Arayüzünde Yol Geçişi Yoluyla Bilgi İfşası

- CVE-2023-45690 – Dünyaca Okunabilir Veritabanı + Günlükler Yoluyla Bilgi Sızıntısı

Şirket, “Bu sorunlardan birkaçının başarıyla kullanılması, saldırgana kök veya SİSTEM kullanıcısı olarak uzaktan kod yürütme olanağı sağlıyor” dedi. söz konusu. “Ancak, tüm sorunlar kimlik doğrulama sonrasında ortaya çıkıyor ve varsayılan olmayan yapılandırmalar gerektiriyor ve bu nedenle geniş çaplı bir istismar görülmesi pek olası değil.”