Olarak bilinen bir kötü amaçlı yazılım parçası Karanlık Kapı Skype ve Microsoft Teams gibi anlık mesajlaşma platformları aracılığıyla yayıldığı gözlemlendi.

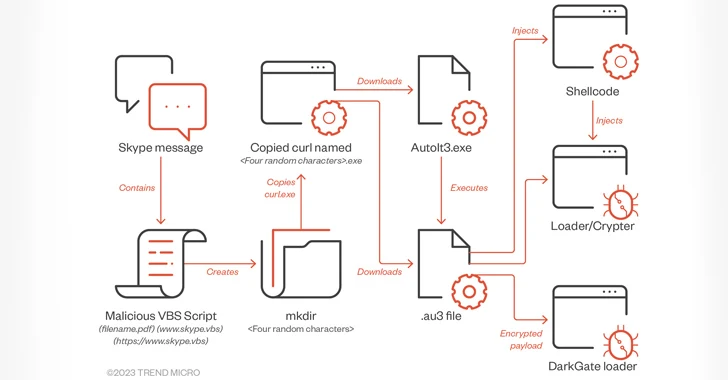

Bu saldırılarda mesajlaşma uygulamaları, Visual Basic for Applications (VBA) PDF belgesi gibi görünen ve açıldığında kötü amaçlı yazılımı başlatmak için tasarlanmış bir AutoIt betiğinin indirilmesini ve yürütülmesini tetikleyen yükleyici komut dosyası.

Trend Micro, “Anlık mesajlaşma uygulamalarının kaynak hesaplarının nasıl ele geçirildiği belli değil, ancak bunun ya yer altı forumları aracılığıyla sızdırılan kimlik bilgileri ya da ana kuruluşun daha önceki bir ihlali yoluyla olduğu varsayılıyor.” söz konusu Perşembe günü yayınlanan yeni bir analizde.

İlk olarak Kasım 2018’de Fortinet tarafından belgelenen DarkGate, web tarayıcılarından hassas verileri toplamak, kripto para madenciliği yapmak ve operatörlerinin virüslü ana bilgisayarları uzaktan kontrol etmesine olanak tanıyan çok çeşitli özellikleri bünyesinde barındıran ticari bir kötü amaçlı yazılımdır. Ayrıca Remcos RAT gibi ek yüklerin indiricisi olarak da işlev görür.

Kötü amaçlı yazılımı dağıtan sosyal mühendislik kampanyaları, farkında olmayan kullanıcıları yazılımı yüklemeye ikna etmek için kimlik avı e-postaları ve arama motoru optimizasyonu (SEO) zehirlenmesi gibi ilk giriş taktiklerinden yararlanarak son aylarda bir artışa tanık oldu.

Artış, kötü amaçlı yazılım yazarının kötü amaçlı yazılımı yer altı forumlarında tanıtma ve onu yıllarca özel olarak kullandıktan sonra kötü amaçlı yazılım hizmet olarak diğer tehdit aktörlerine kiralama kararının ardından geldi.

Microsoft Teams sohbet mesajının DarkGate için bir yayılım vektörü olarak kullanımı daha önce Truesec tarafından geçen ayın başlarında vurgulanmıştı ve bu da bunun birçok tehdit aktörü tarafından kullanılmasının muhtemel olduğunu gösteriyordu.

Trend Micro’ya göre saldırıların çoğunluğu Amerika kıtasında tespit edildi ve bunu Asya, Orta Doğu ve Afrika takip etti.

Skype ve Teams’in kötüye kullanıldığı genel enfeksiyon prosedürü, ilk erişim yolundaki değişiklik dışında Telekom Security tarafından Ağustos 2023’ün sonlarında bildirilen bir malspam kampanyasına çok benziyor.

Trend Micro araştırmacıları Trent Bessell, Ryan Maglaque, Aira Marcelo, Jack Walsh ve David Walsh, “Tehdit aktörü, alıcıyı ekteki VBA komut dosyasını çalıştırması için kandırmak amacıyla iki kuruluş arasındaki güvenilir ilişkiyi kötüye kullandı” dedi.

“Kurbanın Skype hesabına erişim, aktörün mevcut bir mesajlaşma dizisini ele geçirmesine ve dosyaların adlandırma kuralını sohbet geçmişinin bağlamıyla ilişkilendirecek şekilde oluşturmasına olanak sağladı.”

VBA komut dosyası, meşru AutoIt uygulamasını (AutoIt3.exe) ve DarkGate kötü amaçlı yazılımını başlatmaktan sorumlu ilgili AutoIT komut dosyasını getirmek için bir kanal görevi görür.

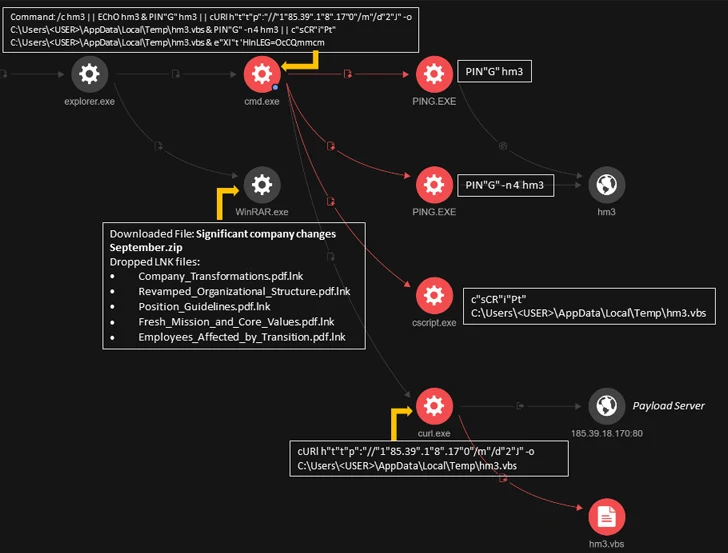

Alternatif bir saldırı dizisi, saldırganların, AutoIt3.exe’yi ve DarkGate yapıtını almak için bir VBA komut dosyası çalıştırmak üzere tasarlanmış bir LNK dosyası içeren bir ZIP arşiv eki içeren bir Microsoft Teams mesajı göndermesini içerir.

Araştırmacılar, “Siber suçlular bu verileri sistemlere bilgi hırsızları, fidye yazılımları, kötü amaçlı ve/veya kötüye kullanılan uzaktan yönetim araçları ve kripto para madencileri dahil olmak üzere çeşitli kötü amaçlı yazılım türleri bulaştırmak için kullanabilir” dedi.

“Harici mesajlaşmaya izin verildiği sürece veya güvenilir ilişkilerin güvenliği ihlal edilmiş hesaplar yoluyla kötüye kullanılması kontrol edilmediği sürece, bu ilk giriş tekniği herhangi bir anlık mesajlaşma (IM) uygulamasına yapılabilir.”