Asya’daki yüksek profilli hükümet ve telekomünikasyon kuruluşları, 2021’den bu yana devam eden ve bir sonraki aşamadaki kötü amaçlı yazılımları dağıtmak için temel arka kapılar ve yükleyicileri dağıtmak üzere tasarlanan bir kampanyanın parçası olarak hedefleniyor.

Siber güvenlik şirketi Check Point, etkinliği bu isim altında takip ediyor Hayatta kalmak. Hedefler arasında Vietnam, Özbekistan, Pakistan ve Kazakistan’da bulunan kuruluşlar yer alıyor.

“Araçların basit doğası […] ve bunların geniş çeşitliliği, bunların tek kullanımlık olduğunu ve çoğunlukla ek yükleri indirmek ve çalıştırmak için kullanıldığını gösteriyor.” söz konusu Çarşamba günü yayınlanan bir raporda. “Bu araçlar, bilinen herhangi bir aktör tarafından oluşturulan ürünlerle hiçbir açık kod örtüşmesini paylaşmıyor ve birbirleriyle pek fazla ortak noktaya sahip değil.”

Kampanyada dikkat çeken şey altyapının paylaşımlar çakışıyor En azından Aralık 2020’den bu yana Avrupa ve Asya’daki hükümete ve askeri kurumlara yönelik siber saldırılar düzenlemesiyle tanınan, Çin bağlantılı bir tehdit aktörü olan ToddyCat tarafından kullanılan teknoloji.

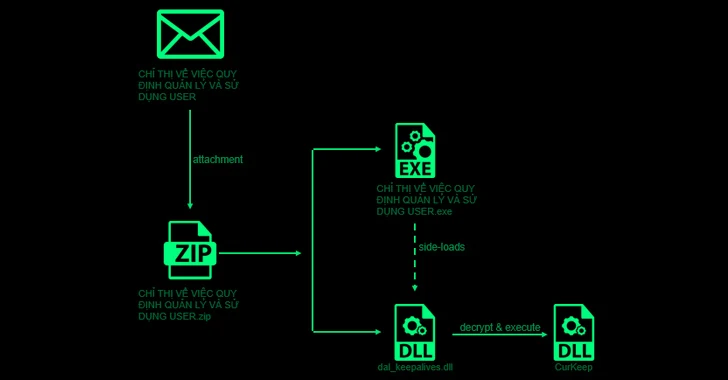

Saldırı zincirleri, arşivde bulunan sahte bir DLL dal_keepalives.dll aracılığıyla CurKeep adlı bir arka kapıyı yüklemek için DLL yan yüklemesinden yararlanan yasal bir yürütülebilir dosya içeren bir ZIP dosyası eki içeren hedef odaklı kimlik avı e-postasıyla başlar.

CurlKeep, güvenliği ihlal edilen ana bilgisayar hakkındaki bilgileri uzak bir sunucuya göndermek, sunucu tarafından gönderilen komutları yürütmek ve sistemdeki bir dosyaya sunucu yanıtlarını yazmak için tasarlanmıştır.

Komuta ve kontrol (C2) altyapısının daha yakından incelenmesi, CurLu, CurCore ve CurLog olarak adlandırılan, DLL dosyalarını alabilen, uzaktan komutları yürütebilen ve yeni bir komutla ilişkili bir işlemi başlatabilen, sürekli gelişen yükleyici varyantlarının bir cephaneliğini ortaya çıkardı. Sunucudaki verilerin yazıldığı, oluşturulan dosya.

Ayrıca, uzaktan bağlantıyı kabul etmek ve şifrelenmiş bir yapılandırma dosyası almak için beş farklı bağlantı noktasını (60810, 60811, 60812, 60813 ve 60814) dinleyen StylerServ adlı pasif bir implant da keşfedildi.

Stayin’ Alive’ı ToddyCat’e bağlayan kesin bir kanıt olmasa da, bulgular her iki izinsiz giriş setinin de benzer hedeflerin peşinden gitmek için aynı altyapıyı kullandığını gösteriyor.

Check Point, “Bu kampanyada gözlemlendiği gibi, tek kullanımlık yükleyicilerin ve indiricilerin kullanımı, deneyimli aktörler arasında bile daha yaygın hale geliyor” dedi. “Tek kullanımlık araçların kullanımı, sıklıkla değiştirildikleri ve muhtemelen sıfırdan yazıldıkları için hem tespit hem de ilişkilendirme çabalarını daha da zorlaştırıyor.”

Gelişme, AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) olarak geliyor açıklığa kavuşmuş Güney Kore ve Tayland’daki çeşitli kuruluşların, açık kaynaklı Go tabanlı bir arka kapıyla hedef alındığı belirtiliyor. BlueShell Bu, komut yürütmeye ve dosya indirme ve yüklemeye olanak tanır. İzinsiz girişlerin bir kısmının Dalbit olarak bilinen Çinli bir bilgisayar korsanlığı ekibine atfedildiği belirtiliyor.