ABD merkezli kuruluşlarda çalışan üst düzey yöneticiler, kimlik bilgisi toplama ve hesap ele geçirme saldırıları gerçekleştirmek için EvilProxy adlı popüler bir ortadaki rakip (AiTM) kimlik avı araç setini kullanan yeni bir kimlik avı kampanyasının hedefi oluyor.

Menlo Security, faaliyetin Temmuz 2023’te başladığını ve öncelikle bankacılık ve finansal hizmetler, sigorta, emlak yönetimi ve emlak ile imalat sektörlerini hedef aldığını söyledi.

Güvenlik araştırmacısı Ravisankar Ramprasad, “Tehdit aktörleri iş arama platformu ‘indeed.com’da açık bir yeniden yönlendirme güvenlik açığından yararlanarak kurbanları Microsoft’un kimliğine bürünen kötü amaçlı kimlik avı sayfalarına yönlendirdi.” söz konusu Geçen hafta yayınlanan bir raporda.

İlk olarak Eylül 2022’de Resecurity tarafından belgelenen EvilProxy, ilgilenilen hesapları ele geçirmek amacıyla kimlik bilgilerine, iki faktörlü kimlik doğrulama (2FA) kodlarına ve oturum çerezlerine müdahale etmek için hedef ile meşru bir giriş sayfası arasında kurulan bir ters proxy olarak işlev görür.

AiTM kimlik avı kitinin arkasındaki tehdit aktörleri Microsoft tarafından Storm-0835 adı altında takip ediliyor ve yüzlerce müşteriye sahip oldukları tahmin ediliyor.

Teknoloji devi, “Bu siber suçlular, 200 ila 1.000 ABD Doları arasında değişen aylık lisans ücretleri ödüyor ve günlük kimlik avı kampanyaları yürütüyor” dedi. “Çok sayıda tehdit aktörü bu hizmetleri kullandığından, kampanyaları belirli aktörlerle ilişkilendirmek pratik değil.”

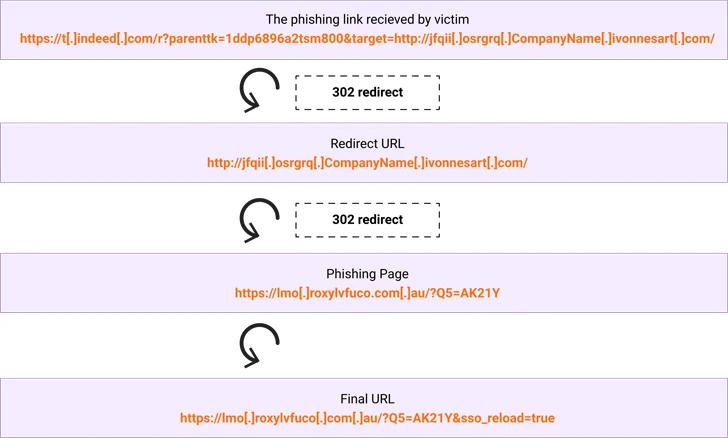

Menlo Security tarafından belgelenen en son saldırı dizisinde kurbanlara Indeed’i işaret eden aldatıcı bir bağlantı içeren kimlik avı e-postaları gönderiliyor ve bu bağlantı da kişiyi, girilen kimlik bilgilerini toplamak için bir EvilProxy sayfasına yönlendiriyor.

Bu, bir avantajdan yararlanılarak gerçekleştirilir. açık yönlendirme hatasıHangi meydana gelmek Kullanıcı girişinin doğrulanmaması, savunmasız bir web sitesinin, güvenlik korkuluklarını aşarak kullanıcıları rastgele web sayfalarına yönlendirmesine neden olduğunda.

Ramprasad, “‘t.indeed.com’ alt alanı, istemciyi başka bir hedefe (example.com) yönlendirmek için parametrelerle birlikte sağlanır” dedi.

“URL’de ‘?” işaretinden sonra gelen parametreler gerçekten.com’a özgü parametrelerin ve bağımsız değişkeni hedef URL’den oluşan hedef parametrenin bir birleşimidir. Dolayısıyla, kullanıcı URL’yi tıkladığında example.com’a yönlendirilir. Gerçek bir saldırıda, kullanıcı bir adrese yönlendirilir. Kimlik avı sayfası.”

Bu gelişme, tehdit aktörlerinin, tıklandığında kullanıcıları bir iş e-postası ele geçirme (BEC) planının bir parçası olarak Microsoft hesabı kimlik bilgilerini çalmak üzere tasarlanmış sahte sitelere yönlendiren yerleşik URL’lere sahip sahte giriş sayfaları oluşturmak için Dropbox’tan yararlanmasıyla ortaya çıktı.

Check Point, “Bu, bilgisayar korsanlarının BEC 3.0 saldırıları olarak adlandırdığımız meşru hizmetleri nasıl kullandıklarının bir başka örneği” dedi. söz konusu. “Bu saldırıların durdurulması ve tespit edilmesi hem güvenlik hizmetleri hem de son kullanıcılar açısından inanılmaz derecede zordur.”

Microsoft, Dijital Savunma Raporunda, “tehdit aktörlerinin, bulut tabanlı altyapıyı kötüye kullanarak ve güvenilir iş ilişkilerinden yararlanarak daha karmaşık ve maliyetli BEC saldırıları gerçekleştirmek için sosyal mühendislik tekniklerini ve teknoloji kullanımlarını nasıl uyarladıklarını” kaydetti.

Aynı zamanda Kuzey İrlanda Polis Teşkilatı olarak da geliyor uyardı Tespiti atlatmak ve mağdurları kötü amaçlı siteleri ve kimlik bilgileri toplama sayfalarını ziyaret etmeleri için kandırmak amacıyla PDF belgesi veya QR kodu içeren PNG resim dosyası içeren bir e-posta göndermeyi içeren qishing e-postalarında bir artış.