Guyana’daki bir hükümet kurumu, siber casusluk kampanyası kapsamında hedef alındı. Jacana Operasyonu.

aktiviteESET tarafından Şubat 2023’te tespit edilen bu saldırı, DinodasRAT adı verilen, C++ ile yazılmış, şimdiye kadar belgelenmemiş bir implantın konuşlandırılmasına yol açan bir hedef odaklı kimlik avı saldırısına yol açtı.

Slovak siber güvenlik firması, saldırıyı bilinen bir tehdit aktörü veya grubuyla ilişkilendirebileceğini söyledi ancak Çinli bilgisayar korsanlığı ekipleri tarafından yaygın olarak kullanılan bir uzaktan erişim truva atı olan PlugX (diğer adıyla Korplug) kullanımı nedeniyle Çin bağlantılı bir düşmana orta derecede güvenle atfedildi.

ESET, “Tehdit aktörleri e-postalarını özellikle seçtikleri kurban organizasyonu ikna etmek için hazırladıklarından bu kampanya hedef alındı.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Başlangıçta sınırlı sayıdaki makineyi DinodasRAT ile başarılı bir şekilde riske attıktan sonra, operatörler içeriye doğru ilerlediler ve hedefin dahili ağını ihlal ederek bu arka kapıyı yeniden açtılar.”

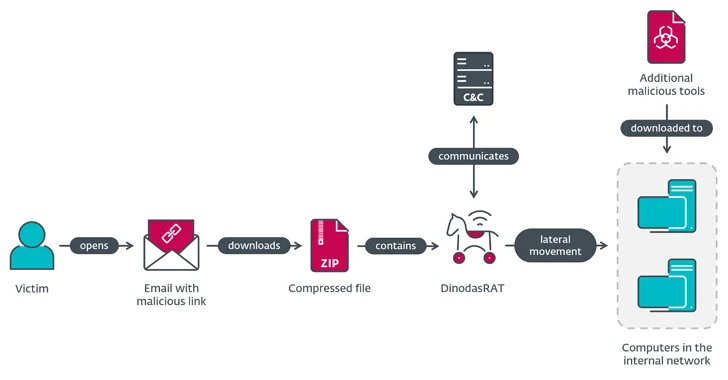

Bulaşma dizisi, konu satırlarında Vietnam’daki Guyanlı bir kaçak hakkında olduğu iddia edilen bir habere gönderme yapan bubi tuzaklı bir bağlantı içeren bir kimlik avı e-postasıyla başladı.

Alıcının bağlantıya tıklaması durumunda fta.moit.gov alanından bir ZIP arşiv dosyası indirilir.[.]vn, yükü barındırmak için Vietnam devleti web sitesinin tehlikeye atıldığını gösteriyor.

ZIP arşivinin içine yerleştirilmiş, kurbanın bilgisayarından hassas bilgiler toplamak için DinodasRAT kötü amaçlı yazılımını başlatan yürütülebilir bir dosyadır.

DinodasRAT, komuta ve kontrol (C2) sunucusuna gönderdiği bilgileri Minik Şifreleme Algoritmasını (TEA) kullanarak şifrelemenin yanı sıra, sistem meta verilerini ve dosyaları sızdırma, Windows kayıt defteri anahtarlarını değiştirme ve komutları yürütme yetenekleriyle birlikte gelir.

Ayrıca yanal hareket araçları, Korplug ve Microsoft tarafından Flax Typhoon olarak takip edilen Çin’e bağlı başka bir küme tarafından kullanıma sunulan SoftEther VPN istemcisi de dağıtılıyor.

ESET araştırmacısı Fernando Tavella, “Saldırganlar, DinodasRAT gibi daha önce bilinmeyen araçların ve Korplug gibi daha geleneksel arka kapıların bir kombinasyonunu kullandı.” dedi.

“Kurbanın ağına ilk erişim sağlamak için kullanılan hedef odaklı kimlik avı e-postalarına dayanarak operatörler, operasyonlarının başarı olasılığını artırmak için kurbanlarının jeopolitik faaliyetlerini takip ediyor.”