Altyapısındaki kesintiye rağmen, QakBot kötü amaçlı yazılımının arkasındaki tehdit aktörleri, Ağustos 2023’ün başlarından bu yana devam eden ve Ransom Knight (diğer adıyla Cyclops) fidye yazılımının ve Remcos RAT’ın teslim edilmesine yol açan bir kimlik avı kampanyasıyla ilişkilendirildi.

Cisco Talos araştırmacısı Guilherme Venere, bu, “kolluk kuvvetleri operasyonunun Qakbot operatörlerinin spam dağıtım altyapısını değil, yalnızca komuta ve kontrol (C2) sunucularını etkilemiş olabileceğini” gösteriyor. söz konusu bugün yayınlanan yeni bir raporda.

Faaliyet, siber güvenlik firması tarafından QakBot bağlı kuruluşlarına orta derecede güvenle atfedildi. Tehdit aktörlerinin, altyapının kaldırılmasının ardından kötü amaçlı yazılım yükleyicisinin kendisini dağıtmaya devam ettiğine dair bugüne kadar hiçbir kanıt yok.

QBot ve Pinkslipbot olarak da adlandırılan QakBot, 2007 yılında Windows tabanlı bir bankacılık truva atı olarak ortaya çıktı ve daha sonra fidye yazılımı da dahil olmak üzere ek yükler sunma yetenekleri geliştirdi. Ağustos 2023’ün sonlarında, kötü şöhretli kötü amaçlı yazılım operasyonu Duck Hunt adlı operasyonun parçası olarak darbe aldı.

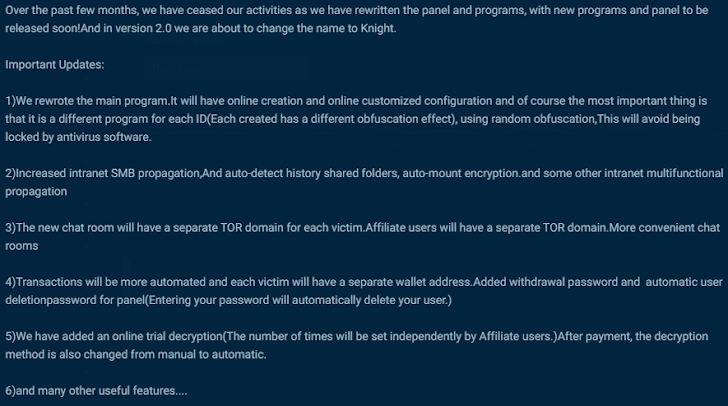

Kaldırma işleminden hemen önce başlayan en son etkinlik, muhtemelen kimlik avı e-postaları aracılığıyla dağıtılan, başlatıldığında enfeksiyonu patlatan ve sonunda Cyclops fidye yazılımının yakın zamanda yeniden markalanan Ransom Knight fidye yazılımını dağıtan kötü amaçlı bir LNK dosyasıyla başlıyor. hizmet (RaaS) şeması.

LNK dosyalarını içeren ZIP arşivlerinin, uç noktalara kalıcı arka kapı erişimini kolaylaştıran Remcos RAT’ı yaymak için Excel eklentisi (.XLL) dosyalarını içerdiği de gözlemlendi.

Kampanyada kullanılan bazı dosya adlarının İtalyanca yazılması, saldırganların o bölgedeki kullanıcıları hedef aldığını gösteriyor.

Venere, “Altyapının kaldırılması sonrasında Qakbot’u dağıtan tehdit aktörlerini görmemiş olsak da, kötü amaçlı yazılımın büyük olasılıkla gelecekte önemli bir tehdit oluşturmaya devam edeceğini değerlendiriyoruz” dedi.

“Operatörlerin aktif kalması göz önüne alındığında, kaldırma öncesi faaliyetlerine tam olarak devam etmek için Qakbot altyapısını yeniden inşa etmeyi seçebilirler.”