Microsoft Bing’in yapay zeka (AI) sohbet robotunda sunulan kötü amaçlı reklamlar, popüler araçlar aranırken kötü amaçlı yazılım dağıtmak için kullanılıyor.

Bulgular Malwarebytes’ten geliyor ve şüphelenmeyen kullanıcıların bubi tuzaklı siteleri ziyaret etmeleri ve doğrudan Bing Chat konuşmalarından kötü amaçlı yazılım yüklemeleri için kandırılabileceğini ortaya koyuyor.

Microsoft tarafından Şubat 2023’te tanıtılan Bing Chat, etkileşimli arama deneyimi OpenAI’nin büyük dil modeli tarafından desteklenmektedir. GPT-4. Bir ay sonra teknoloji devi başlamak keşfetmek konuşmalara reklam yerleştirmek.

Ancak bu hamle aynı zamanda kötü amaçlı reklamcılık taktiklerine başvuran ve kötü amaçlı yazılım yayan tehdit aktörlerine de kapı açtı.

Malwarebytes tehdit istihbaratı direktörü Jérôme Segura, “Reklamlar bir Bing Chat sohbetine çeşitli şekillerde eklenebilir” diyor. söz konusu. “Bunlardan biri, kullanıcının bir bağlantının üzerine gelmesi ve organik sonuçtan önce bir reklamın görüntülenmesidir.”

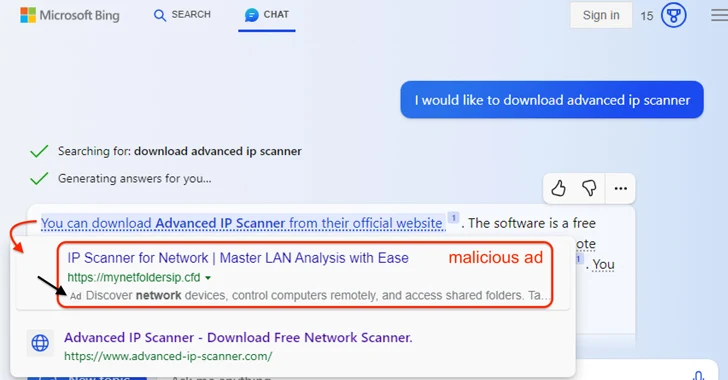

Siber güvenlik sağlayıcısının vurguladığı bir örnekte, Gelişmiş IP Tarayıcı adı verilen yasal bir yazılımı indirmek için yapılan bir Bing Chat sorgusu, üzerine gelindiğinde, aracı barındıran resmi sitenin önünde sahte bir bağlantıya işaret eden kötü amaçlı bir reklam görüntüleyen bir bağlantı döndürdü.

Bağlantıya tıklamak kullanıcıyı, parmak izini alan ve isteğin gerçekten gerçek bir insandan (bir bot, tarayıcı veya sanal alanın aksine) kaynaklanıp kaynaklanmadığını belirleyen bir trafik yönlendirme sistemine (TDS) götürür ve ardından onları içeren bir tuzak sayfaya götürür. sahte yükleyici.

Yükleyici, muhtemelen bir sonraki aşama yükünü alma hedefiyle harici bir sunucuya işaret veren bir Visual Basic Komut Dosyasını çalıştıracak şekilde yapılandırılmıştır. Gönderilen kötü amaçlı yazılımın kesin yapısı şu anda bilinmiyor.

Kampanyanın dikkate değer bir yönü, tehdit aktörünün Avustralya’daki meşru bir işletmenin reklam hesabına sızarak reklam oluşturmayı başarmasıdır.

Segura, “Tehdit aktörleri, kullanıcıları kötü amaçlı yazılım barındıran kötü amaçlı sitelere yönlendirmek için arama ağı reklamlarından yararlanmaya devam ediyor” dedi. “İkna edici açılış sayfaları sayesinde, kurbanlar kötü amaçlı yazılım indirmeleri için kolayca kandırılabilir ve hiçbir şey akıllanmayabilir.”

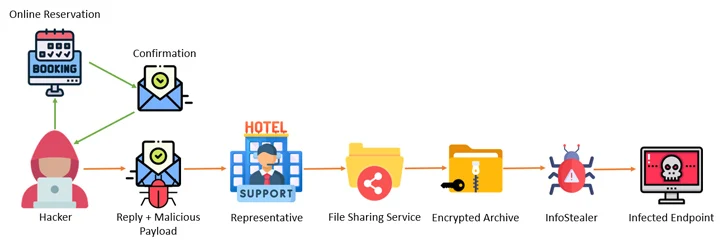

Vahiy şöyle geliyor Akamai Ve Algılama Noktası ortaya çıkan çok adımlı kampanya Bu, otellerin, rezervasyon sitelerinin ve seyahat acentelerinin sistemlerine bilgi çalan kötü amaçlı yazılımlarla saldırmayı ve ardından sahte rezervasyon sayfaları kullanarak müşterilere ait mali verilerin peşine düşmek için hesaplara erişimden yararlanmayı gerektirir.

Akamai araştırmacısı Shiran Guez, saldırıların nasıl avlandığını belirterek, “Otel kılığına giren saldırgan, rezervasyon sitesi aracılığıyla müşteriye ulaşarak müşteriyi ‘kredi kartını yeniden onaylamaya’ teşvik ediyor ve ardından müşterinin bilgilerini çalıyor.” dedi. kurbanın operasyonu durdurma konusundaki aciliyet duygusuna bağlı.

Cofense, bu hafta yayınlanan bir raporda konaklama sektörünün, Lumma Stealer, RedLine Stealer, Stealc, Spidey Bot gibi hırsız kötü amaçlı yazılımları dağıtmak için tasarlanmış “iyi hazırlanmış ve yenilikçi bir sosyal mühendislik saldırısının” hedefinde olduğunu söyledi. ve Vidar.

Cofense, “Şu an itibariyle kampanya yalnızca konaklama sektörünü hedef alıyor, öncelikli olarak lüks otel zincirleri ve tatil köylerini hedef alıyor ve rezervasyon talepleri, rezervasyon değişiklikleri ve özel talepler gibi bu sektöre ilişkin cazibeleri kullanıyor.” söz konusu.

“Hem keşif hem de kimlik avı e-postalarına yönelik yemler buna göre eşleşiyor ve iyi düşünülmüş.”

Kurumsal kimlik avı tehdidi yönetim firması da şunu söyledi: gözlemlendi E-posta alıcılarını Microsoft kimlik bilgilerini sağlamaya teşvik eden görünüşte zararsız açılır pencereler sunarak Tarayıcıda Tarayıcı (BitB) saldırıları gerçekleştirmeyi amaçlayan kötü amaçlı HTML ekleri.

Kimlik avı saldırılarının gelişen doğasının bir başka göstergesi olarak, tehdit aktörleri şu adı verilen bir tekniği kullanmaya başladı: Sıfır Yazı Tipi e-postanın güvenlik kontrollerini başarıyla geçmiş gibi görünmesini sağlamak için mesaj gövdesinin seçilmiş bir kısmının sıfır piksel boyutunda bir yazı tipiyle yazıldığı.

Özellikle saldırı, Microsoft Outlook’taki mesaj önizlemelerinin “görünmez” metnin mesajın başında yer alacak şekilde değiştirilmesini içeriyor. Bu, e-posta istemcilerinin, sıfır yazı tipi boyutuna sahip olsa bile herhangi bir metni liste görünümünde görüntülemesinden yararlanır.

SANS Internet Storm Center (ISC) “Etkisi çok az olan bir teknik olmasına rağmen, bazı alıcıların kimlik avı mesajının güvenilir olduğuna inanmasına neden olabilir.” söz konusu. “Her halükarda bu, daha etkili kimlik avı kampanyaları oluşturmak için kullanılabilecek, tehdit aktörleri araç kutusuna yapılan küçük bir eklemedir.”

Keşifler, tehdit aktörlerinin farkında olmadan hedeflere sızmak için sürekli yeni yollar bulduklarının bir işareti. Kullanıcılar, meşru görünseler bile istenmeyen bağlantılara tıklamaktan kaçınmalı, acil eylem gerektiren acil veya tehdit edici mesajlardan şüphelenmeli ve aldatma belirtileri açısından URL’leri kontrol etmelidir.