APT34 olarak takip edilen İranlı tehdit aktörü, arka kapının bir çeşidinin konuşlandırılmasına yol açan yeni bir kimlik avı saldırısıyla ilişkilendirildi. Yan Bükülme.

NSFOCUS Security Labs, “APT34 yüksek düzeyde saldırı teknolojisine sahip, farklı hedef türleri için farklı saldırı yöntemleri tasarlayabiliyor ve tedarik zinciri saldırı yeteneğine sahip” dedi. söz konusu Geçen hafta yayınlanan bir raporda.

Cobalt Gypsy, Hazel Sandstorm (eski adıyla Europium), Helix Kitten ve OilRig isimleriyle de bilinen APT34’ün, en az 2014’ten beri Orta Doğu’daki telekomünikasyon, hükümet, savunma, petrol ve finansal hizmetler sektörlerini mızrakla hedef alma konusunda bir geçmişi var. -çeşitli arka kapıların açılmasıyla sonuçlanan kimlik avı tuzakları.

Bilgisayar korsanlığı ekibinin en önemli özelliklerinden biri, tespit edilme olasılığını en aza indirmek ve güvenliği ihlal edilmiş ana bilgisayarlarda uzun süreler boyunca yer edinmek için yeni ve güncellenmiş araçlar oluşturma becerisidir.

SideTwist’in ilk olarak Nisan 2021’de APT34 tarafından kullanıldığı belgelendi ve Check Point, onu dosya indirme/yükleme ve komut yürütme kapasitesine sahip bir implant olarak tanımladı.

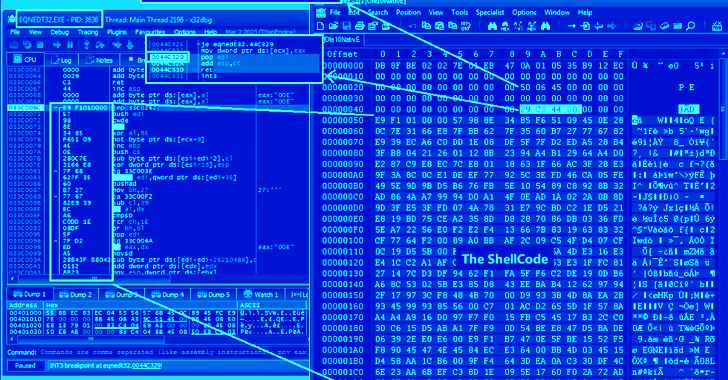

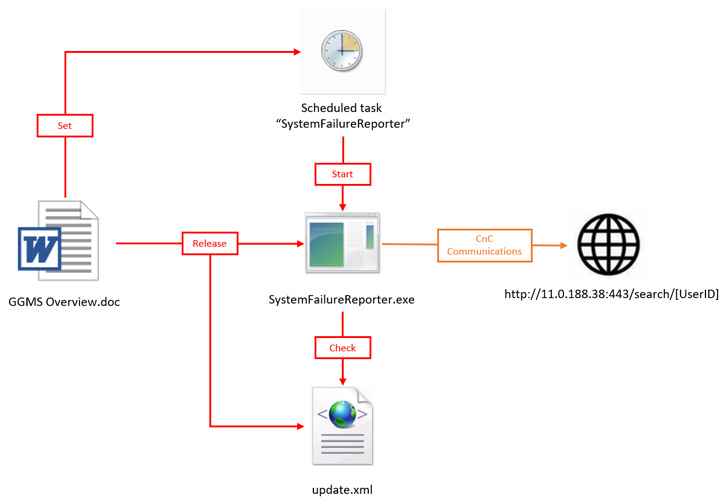

NSFOCUS tarafından tanımlanan saldırı zinciri, kötü amaçlı bir makronun içine yerleştirilen ve dosyada depolanan Base64 kodlu veriyi çıkarıp başlatan yem niteliğinde bir Microsoft Word belgesiyle başlıyor.

Yük, SideTwist’in kullanılarak derlenen bir çeşididir. GCC ve uzak bir sunucuyla iletişim kurar (11.0.188)[.]38) daha fazla komut almak için.

Bu gelişme, Fortinet FortiGuard Labs’ın, Microsoft Office’in Denklem Düzenleyicisi’ndeki altı yıllık bir bellek bozulması güvenlik açığı olan CVE-2017-11882’yi ve CVE’yi kullanan özel hazırlanmış bir Microsoft Excel belgesini kullanarak yeni bir Ajan Tesla çeşidini yayan bir kimlik avı saldırısını yakalamasıyla gerçekleşti. -2018-0802.

Çok Savunmasız: Kimlik Saldırısı Yüzeyinin Durumunun Ortaya Çıkarılması

MFA’yı başardınız mı? PAM’mi? Hizmet hesabı koruması? Kuruluşunuzun kimlik tehditlerine karşı gerçekte ne kadar donanımlı olduğunu öğrenin

Güvenlik araştırmacısı Xiaopeng Zhang, “Ajan Tesla çekirdek modülü, kurbanın cihazından hassas bilgiler topluyor” dedi söz konusu. “Bu bilgiler, bazı yazılımların kayıtlı kimlik bilgilerini, kurbanın tuş günlüğü bilgilerini ve ekran görüntülerini içerir.”

Siber güvenlik firması Qualys tarafından paylaşılan verilere göre CVE-2017-11882, bugüne kadar en çok tercih edilen kusurlar31 Ağustos 2023 gibi yakın bir tarihte “467 kötü amaçlı yazılım, 53 tehdit aktörü ve 14 fidye yazılımı” tarafından istismar edildi.

Aynı zamanda aşağıdakileri de takip eder: keşif ISO görüntü dosyası kullandığı tespit edilen başka bir kimlik avı saldırısının, virüs bulaşmış ana bilgisayarlarda Agent Tesla, LimeRAT ve Remcos RAT gibi kötü amaçlı yazılım türlerini başlatmaya yönelik tuzaklar kullandığı tespit edildi.